Установка и удаление cisco vpn client 3.5 и более поздних версий для mac os 10.1

Содержание:

- Введение

- Licensing Requirements for the FIPS-Compliant VPN Client

- Prerequisites

- Настройка доступа к локальной сети для VPN-клиентов или клиента AnyConnect Secure Mobility Client

- Как исправить проблемы Cisco VPN в Windows 10

- Поймите, какая у вашего письма цель

- How the VPN 3000 Concentrator Uses User and Group Attributes

- Objective

- VPN Client Connects to a VPN 3000 Concentrator

- Scenario Description

- Похожие приложения

- Configure

- Product Versions

- Как пользоваться

- Background Information

- Background Information

- Установка VPN-клиента

- Как установить Cisco VPN Client на ПК

- Troubleshoot

- Introduction

Введение

В этом документе описывается, как разрешить клиенту Cisco VPN или Cisco AnyConnect Secure Mobility доступ к локальной сети только при туннелировании в многофункциональное устройство обеспечения безопасности Cisco ASA серии 5500 или ASA серии 5500-X. Эта конфигурация разрешает клиентам Cisco VPN или Cisco AnyConnect Secure Mobility безопасный доступ к корпоративным ресурсам через IPsec, уровень защищенных сокетов (SSL) или по протоколу Internet Key Exchange версии 2 (IKEv2), в то же время предоставляя возможность локально выполнять такие действия, как печать. Если это разрешено, трафик, предназначенный для Интернета, по-прежнему туннелируется к устройству ASA.

Примечание. Эта конфигурация не предназначена для разделенного туннелирования, когда клиенту предоставляется незашифрованный доступ к Интернету при подключении к ASA или PIX. Подробное описание настройки сети VPN на базе IPSec между двумя узлами в устройстве защиты Cisco с версией ПО 7.x см. в документе PIX/ASA 7.x: Настройка разделенного туннелирования для клиентов VPN на примере конфигурации ASA для получения информации о том, как настроить разделенное туннелирование на устройстве ASA.

Licensing Requirements for the FIPS-Compliant VPN Client

The Cisco FIPS-compliant VPN client is licensed based on the ASA 5500 Series Adaptive Security Appliance model. Each security appliance model requires a different license. The license does not affect the number of allowed concurrent VPN sessions.

The following table shows the Product numbers (also called SKUs) of the licenses for each security appliance model:

|

Product Number(also called SKU) |

Security Appliance Model |

Description |

|

ASA-FPS-CL-5510= |

ASA 5510 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5520= |

ASA 5520 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5540= |

ASA 5540 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5580= |

ASA 5580 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5505= |

ASA 5505 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5550= |

ASA 5550 |

FIPS-compliant VPN Client License |

Note Each new security appliance model purchased after August 31st, 2009 requires a FIPS-compliant VPN client license. Cisco customers with current SMARTnet contracts who purchased an ASA 5500 Series Adaptive Security Appliance before August 31st, 2009 are not required to purchase a license for these specific appliances and may contact the Cisco TAC for information on upgrade rights for the FIPS-compliant VPN client.

Prerequisites

Requirements

This document assumes that a functional remote access VPN configuration already exists on the ASA.

Refer to PIX/ASA 7.x as a Remote VPN Server using ASDM Configuration Example for the Cisco VPN Client if one is not already configured.

Refer to ASA 8.x VPN Access with the AnyConnect SSL VPN Client Configuration Example for the Cisco AnyConnect Secure Mobility Client if one is not already configured.

Components Used

The information in this document is based on these software and hardware versions:

- Cisco ASA 5500 Series Version 9(2)1

- Cisco Adaptive Security Device Manager (ASDM) Version 7.1(6)

- Cisco VPN Client Version 5.0.07.0440

- Cisco AnyConnect Secure Mobility Client Version 3.1.05152

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

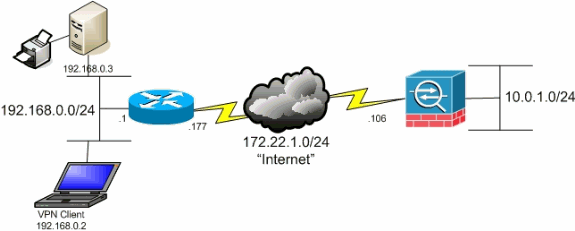

Network Diagram

The client is located on a typical Small Office / Home Office (SOHO) network and connects across the Internet to the main office.

Настройка доступа к локальной сети для VPN-клиентов или клиента AnyConnect Secure Mobility Client

Выполните следующие действия, чтобы разрешить клиентам Cisco VPN или Cisco AnyConnect Secure Mobility доступ к их локальной сети при наличии подключения к устройству ASA:

- или

Настройка ASA через ASDM

Выполните следующие действия в ASDM, чтобы разрешить клиентам VPN доступ к локальной сети при наличии подключения к устройству ASA:

- Выберите Configuration> Remote Access VPN> Network (Client) Access> Group Policy (Конфигурация > VPN для удаленного доступа > Доступ к сети (клиент) > Групповая политика) и выберите групповую политику, в которой следует включить доступ к локальной сети. Затем нажмите Edit (Редактировать).

- Перейдите в меню Advanced > Split Tunneling (Дополнительно > Разделенное туннелирование).

- Снимите флажок Inherit (Наследовать) для политики и выберите Exclude Network List Below (Исключить список сетей ниже).

- Снимите флажок Inherit (Наследовать) для списка сетей и затем нажмите Manage (Управление), чтобы запустить диспетчер списков контроля доступа (ACL Manager).

- В приложении ACL Manager, последовательно выберите Add > Add ACL…, чтобы создать новый список доступа.

- Укажите имя ACL и нажмите кнопку OK.

- После создания списка ACL выберите Добавить > Добавить ACE…, чтобы добавить элемент контроля доступа (ACE).

- Определите элемент контроля доступа, соответствующий локальной сети клиента.

- Выберите Permit (Разрешить).

- Выберите IP-адрес 0.0.0.0

- Выберите маску подсети /32.

- Введите описание (необязательно).

- Нажмите кнопку ОК.

- Нажмите кнопку OK, чтобы завершить работу с приложением ACL Manager.

- Убедитесь, что только что созданный список контроля доступа выбран для списка сетей разделенных туннелей.

- Нажмите кнопку OK, чтобы вернуться к настройке групповой политики.

- Нажмите кнопку Apply и затем (если потребуется) Send, чтобы отправить эти команды в модуль ASA.

Настройка ASA через интерфейс командной строки

Разрешить VPN-клиентам доступ к локальной сети при наличии подключения к ASA можно не только при помощи ASDM, но и посредством интерфейса командной строки устройства ASA:

Переход в режим конфигурирования.ciscoasa>enablePassword:ciscoasa#configure terminalciscoasa(config)#

Создайте список контроля доступа, чтобы разрешить доступ к локальной сети.ciscoasa(config)#access-list Local_LAN_Access remark Client Local LAN Accessciscoasa(config)#access-list Local_LAN_Access standard permit host 0.0.0.0

Внимание. : Из-за различий в синтаксисе списка контроля доступа в версиях 8.x и 9.x программного обеспечения ASA этот список контроля доступа стал некорректным, и администраторы будут получать следующее сообщение об ошибке при попытке его настройки:rtpvpnoutbound6(config)# access-list test standard permit host 0.0.0.0Ошибка: недопустимый IP-адресМожно использовать только следующую команду:rtpvpnoutbound6(config)# access-list test standard permit any4 Это известная неполадка, для обхода которой был создан идентификатор ошибки Cisco CSCut3131. Выполните обновление до версии, в которой исправлена эта ошибка, чтобы иметь возможность настроить доступ к локальной сети. Перейдите в режим настройки для групповой политики, которую необходимо изменить.ciscoasa(config)#group-policy hillvalleyvpn attributesciscoasa(config-group-policy)#

Укажите политику раздельных туннелей. В данном случае используется политика excludespecified.ciscoasa(config-group-policy)#split-tunnel-policy excludespecified

Укажите список доступа к разделенным туннелям. В данном случае используется список Local_LAN_Access.ciscoasa(config-group-policy)#split-tunnel-network-list value Local_LAN_Access

Введите следующую команду:ciscoasa(config)#tunnel-group hillvalleyvpn general-attributes

Привяжите групповую политику к туннельной группеciscoasa(config-tunnel-ipsec)# default-group-policy hillvalleyvpn

Выйдите из обоих режимов конфигурирования.ciscoasa(config-group-policy)#exitciscoasa(config)#exitciscoasa#

Сохраните конфигурацию в энергонезависимой памяти (NVRAM) и нажмите клавишу ВВОД, когда будет предложено указать имя файла источника. ciscoasa#copy running-config startup-configSource filename ?Cryptochecksum: 93bb3217 0f60bfa4 c36bbb29 75cf714a3847 bytes copied in 3.470 secs (1282 bytes/sec)ciscoasa#

Как исправить проблемы Cisco VPN в Windows 10

- Восстановить установку

- Разрешить VPN свободно общаться через брандмауэр

- Настроить реестр

- Выполните чистую переустановку

1: Ремонт установки

Начнем с ремонта установки. Многие сторонние приложения, как правило, ломаются после выполнения крупного обновления. Вот почему всегда рекомендуется переустанавливать их после установки обновления.

Еще лучше, если вы хотите избежать одной из многочисленных ошибок обновления / обновления, удаление является жизнеспособным выбором. Однако, если вы не удалили Cisco VPN до обновления, вместо переустановки, вы должны сначала попробовать восстановить текущую установку.

Если вы не знаете, как восстановить Cisco VPN, выполните действия, описанные ниже:

-

В панели поиска Windows введите Control и откройте панель управления .

-

Нажмите « Удалить программу » в левом нижнем углу.

- Нажмите на клиента Cisco System VPN и выберите Восстановить .

- Следуйте инструкциям, пока установка не будет восстановлена.

2. Разрешить VPN свободно общаться через брандмауэр.

Обновления системы могут довольно часто изменять системные настройки и предпочтения на значения по умолчанию. Этот проступок, конечно, может повлиять и на настройки Защитника Windows. В таком случае есть вероятность, что многие сторонние приложения, которым требуется бесплатный трафик через брандмауэр, не будут работать. Включая клиент Cisco VPN.

Вот почему мы рекомендуем вам проверить настройки и убедиться, что приложение действительно разрешено в настройках брандмауэра Windows. Вот что вам нужно сделать:

- На панели поиска Windows введите Разрешить приложение и откройте « Разрешить приложение через брандмауэр Windows ».

- Нажмите Изменить настройки.

-

Убедитесь, что Cisco VPN находится в списке, и ему разрешено обмениваться данными через брандмауэр Windows. Если это не так, нажмите « Разрешить другое приложение » и добавьте его.

- Установите флажки как для частной, так и для публичной сети.

- Подтвердите изменения и откройте Cisco VPN.

3: настроить реестр

Как и многие другие решения для интеграции VPN, Cisco VPN поставляется со специальным связанным виртуальным сетевым адаптером. Сбой этого устройства является еще одним распространенным явлением, и он сопровождается кодом ошибки 442. Первое, что вы можете сделать, если эта ошибка возникает, это проверить драйвер виртуального адаптера в диспетчере устройств.

Вот где это можно найти:

- Щелкните правой кнопкой мыши кнопку «Пуск» и откройте диспетчер устройств .

-

Разверните Сетевые адаптеры .

- Щелкните правой кнопкой мыши на виртуальном адаптере и обновите его.

- Перезагрузите компьютер.

Теперь, если это не решит проблему, вы можете попробовать настройку реестра, которая, кажется, полностью ее устраняет. Это требует административного разрешения для внесения изменений в Реестр

Кроме того, мы настоятельно рекомендуем действовать осторожно, поскольку неуместное вмешательство в реестр может привести к системному отказу

Выполните следующие действия, чтобы настроить реестр и восстановить Cisco VPN:

- Введите regedit в строке поиска Windows и откройте редактор реестра .

-

Скопируйте и вставьте следующий путь в адресную строку: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCVirtA

- Щелкните правой кнопкой мыши запись реестра DisplayName и выберите «Изменить».

- В разделе «Значения данных» убедитесь, что единственным текстом, который стоит, является Cisco Systems VPN Adapter . Для 64-битной версии текст представляет собой Cisco Systems VPN Adapter для 64-битной Windows.

- Сохраните изменения и попробуйте снова запустить Cisco VPN.

4: выполнить чистую переустановку

Наконец, если ни одно из предыдущих решений не позволило Cisco VPN работать, единственное оставшееся решение, которое мы можем предложить, — это выполнить чистую переустановку. В идеале это потребует установки с чистого листа, при которой вы удалите все оставшиеся связанные файлы с вашего ПК до повторной установки Cisco VPN.

Выполните следующие действия, чтобы выполнить чистую переустановку и исправить Cisco VPN в Windows 10:

-

Перейдите в Панель управления и откройте Удаление программы.

- Удалите клиент Cisco Systems VPN.

- Запустите Ashampoo Uninstaller (или любой другой сторонний очиститель).

- Перейдите в системный раздел и удалите все, что связано с Cisco, из папки «Программы».

- Загрузите клиент Cisco VPN здесь.

- Установите клиент и попробуйте запустить его.

Если это не помогло, попробуйте связаться со службой поддержки, поскольку они, скорее всего, помогут вам наилучшим образом.

Вот и все. Если у вас есть какие-либо альтернативные решения, которыми вы хотите поделиться с нами, не стесняйтесь сделать это в разделе комментариев ниже.

Поймите, какая у вашего письма цель

How the VPN 3000 Concentrator Uses User and Group Attributes

After the VPN 3000 Concentrator has authenticated the User and Group(s), it must organize the attributes it has received. The VPN Concentrator uses the attributes in this order of preference. It does not matter if the authentication was done internally or externally:

-

User attributes—These take precedence over all others.

-

Group attributes—Any attributes missing from the User attributes are filled in by the Group attributes. Any that are the same are overridden by the User attributes.

-

Tunnel Group attributes—Any attributes missing from the User or Group attributes are filled in by the Tunnel Group attributes. Any that are the same are overridden by the User attributes.

-

Base Group attributes—Any attributes missing from the User, Group, or Tunnel Group attributes are filled in by the Base Group attributes.

Objective

This article shows you how to download

and

install the Cisco AnyConnect Secure Mobility Client on a

Windows

Computer. This article is applicable only to Cisco Business products that includes the RV34x series routers and not Enterprise products.

Introduction

AnyConnect Secure Mobility Client is a modular endpoint software product. It not only provides Virtual

Private

Network (VPN) access through Secure Sockets Layer (SSL) and Internet Protocol Security (IPsec) Internet Key

Exchange version2 (IKEv2) but also offers enhanced security through various built-in modules. Why use a VPN? A VPN connection allows users to access, send, and receive data to and from a private network by means of going through a public or shared network such as the Internet but still ensuring a secure connection to an underlying network infrastructure to protect the private network and its resources.

Cisco AnyConnect is compatible with Windows versions 7, 8, 8.1, 10 and later.

If you are using a Mac computer, click

here to view an article on how to install AnyConnect on Mac.

Applicable Devices | Software Version

- RV340 — 1.0.03.17 (Download latest)

- RV340W — 1.0.03.17 (Download latest)

- RV345 — 1.0.03.17 (Download latest)

- RV345P — 1.0.03.17 (Download latest)

VPN Client Connects to a VPN 3000 Concentrator

When a VPN Client connects to a VPN 3000 Concentrator, up to four authentications can take place.

-

The Group is authenticated. (This is often called the «Tunnel Group.»)

-

The User is authenticated.

-

(Optional) If the User is part of another Group, this Group is authenticated next. If the user does not belong to another Group or the Tunnel Group, then the user defaults to the Base Group and this step does NOT occur.

-

The «Tunnel Group» from Step 1 is authenticated again. (This is done in case the «Group Lock» feature is used. This feature is available in version 2.1 or later.)

This is an example of the events you see in the Event Log for a VPN Client authenticated via the Internal Database ( «testuser» is part of the Group «Engineering»).

Note: To see these Events, you must configure the Auth Event Class with severity 1-6 in Configuration > System > Events > Classes.

Group Lock Feature — If the Group Lock feature is enabled on the Group — Tunnel_Group, then the User must be part of Tunnel_Group to connect. In the previous example, you see all the same Events, but «testuser» does not connect because they are part of the Group — Engineering and not part of the Group — Tunnel_Group. You also see this Event:

For additional information about the Group Lock feature and a sample configuration, refer to Locking Users into a VPN 3000 Concentrator Group Using a RADIUS Server.

Scenario Description

shows a headquarters network providing a remote user access to the corporate intranet. In this scenario, the headquarters and remote user are connected through a secure tunnel that is established over an IP infrastructure (the Internet). The remote user is able to access internal, private web pages and perform various IP-based network tasks.

Figure 4-1 Remote Access VPN Business Scenario

shows the physical elements of the scenario. The Internet provides the core interconnecting fabric between the headquarters and remote user. The headquarters is using a Cisco IOS VPN gateway (Cisco 7200 series with an Integrated Service Adaptor (ISA) or VAM, a Cisco 2600 seriesrouter or a 3600 series router), and the remote user is running VPN client software on a PC.

The tunnel is configured on the first serial interface in chassis slot 1 (serial 1/0) of the headquarters and remote office routers. Fast Ethernet interface 0/0 of the headquarters router is connected to a corporate server and Fast Ethernet interface 0/1 is connected to a web server.

Figure 4-2 Remote Access VPN Scenario Physical Elements

The configuration steps in the following sections are for the headquarters router. Comprehensive configuration examples for the headquarters router are provided in the . Table 4-1 lists the physical elements of the scenario.

Похожие приложения

Configure

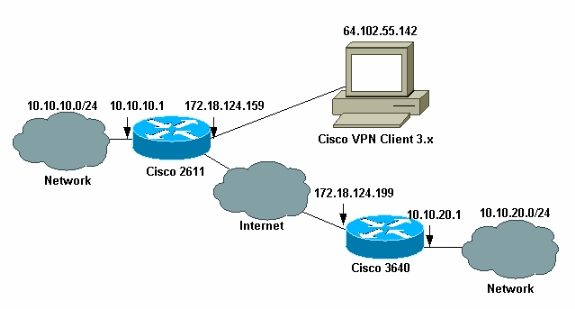

In this section, you are presented with the information used to configure the features described in this document.

Network Diagram

This document uses this network setup .

Note: The IP addresses in this example are not routable in the global Internet because they are private IP addresses in a lab network.

Configure the Cisco 2611 Router

| Cisco 2611 Router |

|---|

vpn2611#show run Building configuration... Current configuration : 2265 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname vpn2611 ! aaa new-model ! ! aaa authentication login userauthen local aaa authorization network groupauthor local aaa session-id common ! username cisco password 0 cisco ip subnet-zero ! ! ! ip audit notify log ip audit po max-events 100 ! crypto isakmp policy 3 encr 3des authentication pre-share group 2 ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco123 address 172.18.124.199 no-xauth ! crypto isakmp client configuration group 3000client key cisco123 dns 10.10.10.10 wins 10.10.10.20 domain cisco.com pool ippool ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto dynamic-map dynmap 10 set transform-set myset ! ! crypto map clientmap client authentication list userauthen crypto map clientmap isakmp authorization list groupauthor crypto map clientmap client configuration address respond crypto map clientmap 1 ipsec-isakmp set peer 172.18.124.199 set transform-set myset match address 100 crypto map clientmap 10 ipsec-isakmp dynamic dynmap ! ! fax interface-type fax-mail mta receive maximum-recipients 0 ! ! interface Ethernet0/0 ip address 172.18.124.159 255.255.255.0 half-duplex crypto map clientmap ! interface Serial0/0 no ip address shutdown ! interface Ethernet0/1 ip address 10.10.10.1 255.255.255.0 no keepalive half-duplex ! ! ip local pool ippool 14.1.1.100 14.1.1.200 ip classless ip route 0.0.0.0 0.0.0.0 172.18.124.1 ip http server ip pim bidir-enable ! ! access-list 100 permit ip 10.10.10.0 0.0.0.255 10.10.20.0 0.0.0.255 ! ! snmp-server community foobar RO call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 ! ! end |

Configure the 3640 Router

| Cisco 3640 Router |

|---|

vpn3640#show run Building configuration... Current configuration : 1287 bytes ! ! Last configuration change at 13:47:37 UTC Wed Mar 6 2002 ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname vpn3640 ! ! ip subnet-zero ip cef ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco123 address 172.18.124.159 ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto map mymap 10 ipsec-isakmp set peer 172.18.124.159 set transform-set myset match address 100 ! call RSVP-sync ! ! ! interface Ethernet0/0 ip address 172.18.124.199 255.255.255.0 half-duplex crypto map mymap ! interface Ethernet0/1 ip address 10.10.20.1 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 172.18.124.1 ip http server ip pim bidir-enable ! access-list 100 permit ip 10.10.20.0 0.0.0.255 10.10.10.0 0.0.0.255 snmp-server community foobar RO ! dial-peer cor custom ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 login ! end |

Configure the VPN Client 4.x

Follow these steps in order to configure Cisco VPN Client 4.x.

-

Launch the VPN Client, and then click New in order to create a new connection.

-

Input the necessary information, and click Save when finished.

-

Right-click on the newly created Connection Entry, and click Connect in order to connect to the router.

-

During the IPsec negotiations, you are prompted for a username and password.

-

The window displays messages that read «Negotiating security profiles» and «Your link is now secure.»

Product Versions

Product Editions

The Shrew Soft VPN Client for Windows is available in two different editions, Standard and

Professional. The Standard version provides a robust feature set that allows the user to

connect to a wide range of open source and commercial gateways. It contains no trial period

limits, nag screens or unrelated software bundles. It is simply free for both personal and

commercial use. The Professional edition offers additional features that may be helpful for

users connecting to a corporate LAN. It is installed by default with a 14 day evaluation

period limit. To use the Professional edition after the evaluation period has expired, a

client license may be purchased from the Shrew Soft Shop.

Selecting an Edition

Shrew Soft offers a unified installer for both Standard and Professional editions. To install

the professional edition, you must download the VPN Client Installer, version 2.2.1 or later.

During the install process, you will be prompted to select the edition to install.

Feature Matrix

| Standard | Professional | |

|---|---|---|

| XAuth | Yes | Yes |

| Mode Config | Yes | Yes |

| NAT-T | Yes | Yes |

| Split Tunneling | Yes | Yes |

| Split DNS | No | Yes |

| AD / Domain Login | No | Yes |

Как пользоваться

Теперь, когда мы рассмотрели процесс установки Cisco AnyConnect Asa на компьютер и телефон, можно переходить дальше и рассказывать, как пользоваться данным приложением. Аналогично приведенной выше пошаговой инструкции, мы разберем процесс эксплуатации Cisco AnyConnect для ПК и смартфона отдельно.

Работаем с ПК

Раз уж мы начали с установки программы для компьютера, инструкцию по работе с ней тоже будем рассматривать для данной платформы. Как только приложение будет запущено (для этого, как мы уже говорили, можно использовать меню «Пуск» Windows), следует сразу перейти к его настройкам и активировать блокировку серверов с низким доверием (blocked untrusted server). Это защитит пользователя от потери личных данных.

Дальше переходим на вкладку VPN и жмем по обозначенной на скриншоте ниже кнопке.

В результате запустятся настройки ОС, в которых мы можем добавить данные VPN, а также настроить его использование.

Вот и все, на компьютере основные настройки данного приложения выглядит именно так.

На смартфоне

На телефоне, сразу после того, как мы запустим программу, нам понадобится принять лицензионное соглашение Cisco AnyConnect. Для этого жмем кнопку, обозначенную красной рамкой.

В первую очередь необходимо запустить настройки приложения, нажав на иконку с изображением трех вертикальных точек, расположенную в правом верхнем углу окна.

Дальше в выпадающем меню мы жмем по «Settings».

Настройки программы содержат следующие пункты:

- Скрытие значка приложения в строке состояния.

- Отключение внешнего управления со стороны других приложений.

- Блокировка недоверенных серверов.

- Активация режима FIPS VPN.

- Включение проверки отзывов сертификатов OCSP.

- Включение проверки и строгого доверия сертификату.

Для того чтобы запустить защищенное соединение нам необходимо нажать на обозначенную ниже иконку.

Дальше мы должны активировать отмеченный на скриншоте переключатель.

Соответственно, при помощи этого же триггера можно отключиться от защищенной сети.

Следующий пункт переводит нас к дополнительным настройкам.

Например, мы можем добавить здесь новое VPN-подключение.

Присутствует описание будущего соединения, графа для внесения настроек сервера, а также дополнительные параметры, включающие в себя, например, расширенные настройки сертификата протокола.

На iPhone последовательность действий для установки выглядит похожим образом. Отличие заключается лишь в том, что мы вместо Google Play Market посещаем Apple AppStore. Затем, воспользовавшись поиском, находим нужную нам программу и автоматически скачиваем ее.

Background Information

Licensing Information for Different IOS Versions

- The securityk9 feature set is required to use the SSL VPN features, regardless of which Cisco IOS version is used.

- Cisco IOS 12.x — the SSL VPN feature is integrated into all 12.x images that start with 12.4(6)T which have at least a security license (ie. advsecurityk9, adventerprisek9, and so on).

- Cisco IOS 15.0 — earlier versions require a LIC file to be installed on the router which will allow for 10, 25, or 100 user connections. Right to Use* licenses were implemented in 15.0(1)M4

- Cisco IOS 15.1 — earlier versions require a LIC file to be installed on the router which will allow for 10, 25, or 100 user connections. Right to Use* licenses were implemented in 15.1(1)T2, 15.1(2)T2, 15.1(3)T, and 15.1(4)M1

- Cisco IOS 15.2 — all 15.2 versions offer Right to Use* licenses for SSLVPN

- Cisco IOS 15.3 and beyond — earlier versions offer the Right to Use* licenses. Starting in 15.3(3)M, the SSLVPN feature is available after you boot into a securityk9 technology-package

For RTU licensing, an evaluation license will be enabled when the first webvpn feature is configured (that is, webvpn gateway GATEWAY1) and the End User License Agreement (EULA) has been accepted. After 60 days, this evaluation license becomes a permanent license. These licenses are honor-based and require a paper license to be purchased in order to use the feature. Additionally, rather than being limited to a certain number of uses, the RTU allows for the maximum number of simultaneous connections that the router platform can support concurrently.

Significant Software Enhancements

These bug IDs resulted in significant features or fixes for AnyConnect:

- CSCti89976: Added support for AnyConnect 3.x to IOS

- CSCtx38806: Fix for BEAST Vulnerability, Microsoft KB2585542

Background Information

Remote Access VPNs address the requirement of the mobile workforce to securely connect to the organization’s network. Mobile users are able to set up a secure connection using the VPN Client software installed on their PCs. The VPN Client initiates a connection to a central site device configured to accept these requests. In this example, the central site device is a PIX Firewall configured as an Easy VPN server which uses dynamic crypto maps.

Cisco Easy VPN simplifies VPN deployment by making configuration and management of VPNs easy. It consists of the Cisco Easy VPN Server and the Cisco Easy VPN Remote. Minimal configuration is required on the Easy VPN Remote. The Easy VPN Remote initiates a connection. If authentication is successful, the Easy VPN Server pushes the VPN configuration down to it. More information on how to configure a PIX Firewall as an Easy VPN server is available at Managing VPN Remote Access.

Dynamic crypto maps are used for IPsec configuration when some parameters required to set up the VPN cannot be predetermined, as is the case with mobile users who obtain dynamically assigned IP addresses. The dynamic crypto map acts as a template and the missing parameters are determined during IPsec negotiation. More information on dynamic crypto maps is available at .

Установка VPN-клиента

Установка VPN-клиента требует изменения реестра Mac OS 10.1 и должна выполняться в режиме администратора (root).

Для установки VPN-клиента следуйте приведенным ниже указаниям.

-

Для активации пользователя-администратора и настройки пароля выполните следующие шаги:

-

Включите режим администратора.

-

Войдите в систему как обычный пользователь.

-

Дважды щелкните значок жесткого диска (Hard Drive).

-

Выберите Applications > Utilities > Netinfo Manager (Приложения > Служебные > Диспетчер сведений о сети).

-

В диспетчере выберите Domain > Security > Authenticate (Домен > Безопасность > Аутентификация).

Будет запрошен пароль администратора (admin). Администратор – это пользователь, создавший учетную запись администратора.

-

В диспетчере выберите Domain > Security > Enable Root User (Домен > Безопасность > Разрешить пользователя-администратора).

-

После разрешения администратора войдите в качестве пользователя-администратора.

-

-

Определите местонахождение файла TAR VPN-клиента, загруженного с web-сайта компании Cisco, и дважды щелкните по образу TAR, чтобы его распаковать.

Файлы будут помещены в папку vpnclient на вашем рабочем столе. Эта папка содержит необходимые файлы для установки и удаления VPN-клиента.

-

В окне терминала перейдите в папку vpnclient, указав после каталога символ «/», например cd \desktop/vpnclient, и нажмите Enter. Затем для установки VPN-клиента в выбранной папке наберите ./vpn_install.

-

Выберите Applications > Security > Netinfo Manager (Приложения > Безопасность > Диспетчер сведений о сети), затем войдите в раздел Domain > Security > Disable Root User (Домен > Безопасность > Отключить пользователя-администратора) для отключения администратора.

-

Для отмены аутентификации администратора выберите Domain (Домен) > Security (Безопасность) > Deauthenticate (Отменить аутентификацию).

-

Выйдите из диспетчера Netinfo Manager.

-

Перезапустите компьютер Mac и войдите в качестве обычного пользователя. При этом будет запущена служба VPN, установленная вместе с VPN-клиентом.

Как установить Cisco VPN Client на ПК

Для установки ВПН клиент Cisco на Windows 7, 8 не требуется дополнительных действий. Скачайте Cisco VPN Client по ссылкам ниже и запустите инсталятор. Если у вас Windows 10, то потребуются некоторые дополнения, так как программа не поддерживаться разработчиками с 2016 года (проблема решена и программа работает на системе 10).

Обычный процесс такой: скачиваем установочный файл и запускаем его — «Мастера установки» — кликаем «Next». Далее принимаем соглашение. Далее указываем папку для инсталляции — «Browse» — выбираем каталог. Затем — «Next». По окончании на экране появится сообщение о завершении, кликаем -«Finish».

Настройка:

- «Connection Entry» — имя подключения;

- «Host» — поставить IP-адрес удаленного сервера;

- «Name» — указать имя лица, от которого будет подключение;

- «Password» — указать пароль от группы;

- «Confirm Password» — повторно пароль.

Далее кликаете «Save». Выбираете из списка и нажимаете «Connect». Если процесс подключения пройдет успешно, вы увидите соответствующее уведомление и иконку в трее. VPN готов к использованию!

Troubleshoot

Procedures Used to Troubleshoot

Follow these instructions in order to troubleshoot your configuration.

In ASDM, choose Monitoring > Logging > Real-time Log Viewer > View. When a client connects to the ASA, note the establishment of TLS session, selection of group policy, and successful authentication of the user.

CLI:

ASA(config)# logging buffered debuggingASA(config)# show logging

In ASDM, choose Monitoring > VPN > VPN Statistics > Sessions > Filter by: Clientless SSL VPN. Look for the new WebVPN session. Be sure to choose the WebVPN filter and click Filter. If a problem occurs, temporarily bypass the ASA device to ensure that clients can access the desired network resources. Review the configuration steps listed in this document.

CLI:

ASA(config)# show vpn-sessiondb webvpnSession Type: WebVPNUsername : admin Index : 3Public IP : 10.229.20.77Protocol : ClientlessLicense : AnyConnect PremiumEncryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256Bytes Tx : 72214 Bytes Rx : 270241Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroupLogin Time : 10:40:04 UTC Tue May 26 2015Duration : 0h:05m:21sInactivity : 0h:00m:00sVLAN Mapping : N/A VLAN : noneAudt Sess ID : 0a1516010000300055644d84Security Grp : none

Introduction

This sample configuration shows how to setup a remote access VPN connection from a Cisco VPN Client to a PIX Firewall, using Advanced Encryption Standard (AES) for encryption. This example uses Cisco Easy VPN to set up the secure channel and the PIX Firewall is configured as an Easy VPN server.

In Cisco Secure PIX Firewall software release 6.3 and later, the new international encryption standard AES is supported for securing site-to-site and remote access VPN connections. This is in addition to the Data Encryption Standard (DES) and 3DES encryption algorithms. The PIX Firewall supports AES key sizes of 128, 192, and 256 bits.

The VPN Client supports AES as an encryption algorithm starting with Cisco VPN Client release 3.6.1. The VPN Client supports key sizes of 128 bits and 256 bits only.