Как работает ssl? принцип работы https соединения

Содержание:

- Как работает

- Что дает HTTPS в поиске Яндекс и Google

- Google вводит протокол HTTPS, что делать сайтам с протоколом HTTP

- Мнение Google о HTTPS

- Нужно ли делать изменения на сайте до и после перехода на протокол HTTPS

- Идентификация в HTTPS

- Распространение HTTPS

- SSL сертификат — как работает SSL шифрование

- Как удалить свой профиль из социальной сети?

- Что нужно знать вебмастеру при переходе с HTTP на HTTPS

- Что такое HTTP и HTTPS?

- Разница между HTTP и HTTPS

- HTTP 1.1 — что это за протокол?

- Похожие публикации:

- Уязвимости HTTPS

- Как скачать Историю с компьютера

Как работает

Стандартный протокол HTTP передает данные без изменений. Злоумышленники могут подключиться к каналам передачи и перехватить информацию. В HTTPS для таких случаев создается закодированный канал. В этом случае последовательность работы с сайтом имеет следующий вид:

- пользователь нажимает ссылку, ведущую на сайт, защищенный SSl/TLS-сертификатом;

- браузер посылает к сайту запрос;

- в ответ на это сайт отправляет копию сертификата;

- браузер проверяет, является ли сертификат подлинным.

Если сертификат не подделан, между браузером и сайтом возникает соединение, защищенное секретным ключом, который шифрует данные. Все эти действия происходят за доли секунды, поэтому пользователь даже не замечает этого. Зная о HTTPS – что это такое и как используется, владельцы сайтов и начинающие вебмастера могут обезопасить своих посетителей, а также улучшить некоторые SEO-показатели.

Что дает HTTPS в поиске Яндекс и Google

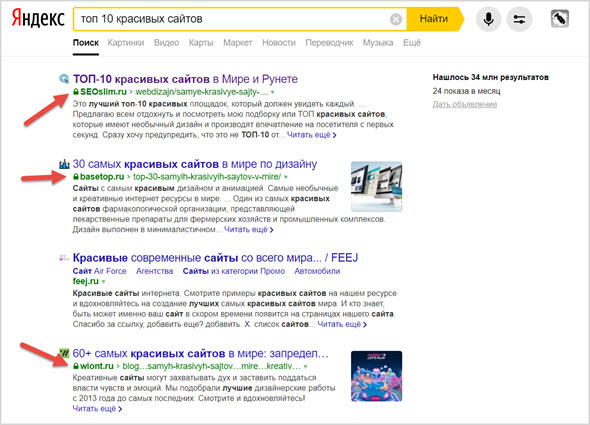

На скриншоте ниже можно видеть, что на странице результатов поиска Яндекса сайты с безопасным обменом данными и сертификацией SSL отмечены зеленым замочком.

Пользователь может узнать, насколько безопасен ресурс еще до перехода на сайт. Понятно, что сниппеты с замочком имеют более высокую кликабельность и обеспечивают более высокий трафик.

Безопасный обмен пользовательскими данными на сайте – это вопрос репутации бизнеса. Допустим, гражданин решил получить некие финансовые услуги в разрекламированном банке.

У потенциального клиента мгновенно возникает сомнение: «Как это так? Вроде бы солидный, банк, а не удосужились позаботиться о защите клиентов? Может быть это вовсе и не такая респектабельная и надежная финансовая организация, как сама себя позиционирует?»

Не солидно серьезному банку работать по устаревшему проколу HTTP. Может, у вас и сейфы старого образца? Может, у вас кассирами работает неизвестно кто? Такая беззаботность обойдется организации потерей тысяч клиентов, которые хотели, да не решились доверить свои деньги банку, не уделяющему достаточно внимания безопасности клиентов.

Почему корпорация Google решила полностью блокировать загрузку веб-ресурсов без HTTPS в своем фирменном обозревателе Chrome?

Очень просто и логично. Основной рынок для Google – это США. Америка известна тем, что ее граждане по каждому поводу бегут судиться. По числу адвокатов на душу населения США впереди планеты всей.

Вполне вероятно, что Google уже привлекался к судным разбирательствам за то, что американский гражданин или компания, воспользовавшись услугами поиска Гугл, наткнулись на жуликов, потеряли персональные и коммерческие данные, понесли финансовый и репутационный ущерб.

Опытный адвокат сможет выбить из Google миллионы долларов компенсации за моральный и финансовый ущерб.

Вот почему поисковые компании будут вполне жестко требовать от сайтовладельцев обеспечения безопасности и приватности. Ведь речь идет о больших деньгах, которые могу либо заработать, либо потерять Яндекс и Google.

Ну и репутация безопасной поисковой системы – это тоже инвестиция на миллионы долларов.

Требуя от владельцев интернет-проектов внедрения HTTPS Яндекс и Google заботятся о наполнении своего кармана.

Google вводит протокол HTTPS, что делать сайтам с протоколом HTTP

Изменением алгоритмов поисковых систем сегодня никого не удивишь, многие показатели стремительно меняются. То, что работало еще год на пользу блоггеров, сегодня работает против них.

Изменением алгоритмов поисковых систем сегодня никого не удивишь, многие показатели стремительно меняются. То, что работало еще год на пользу блоггеров, сегодня работает против них.

Например, не так давно мы выделяли ключевые слова в статьях, и это было хорошо, такие статьи лучше оценивались поисковыми системами – сегодня этот прием работает в обратном порядке. По некоторой информации за выделение ключевых слов в статьях, можно попасть и под фильтр Google. О вредности выделения ключевых слов писалось в моей статье «Как написать статью для сайта«.

Сейчас витает еще одна проблема. Например, мне Google webmaster шлёт письма и спрашивает, когда я адаптирую свой блог под мобильную версию? Если этого не сделать, то Google будет пессимизировать мой блог.

Настолько я знаю, таких блогов (не приспособленных к мобильной версии), миллионы. Только успевай на подобные изменения реагировать, тратить время и деньги. Собрался в апреле адаптировать свой блог под мобильную версию, но тут новая информация.

По информации «Прожектора Rookee» в 2015году, Гугл начнет отмечать сайты, как небезопасные, которые работают по протоколу HTTP. Гугл теперь хочет, чтобы сайты (блоги) работали по защищенному протоколу HTTPS. Вы знаете, что подавляющее количество сайтов пока работает по HTTP протоколу. И если это произойдет, то это будет серьёзным ударом по большинству блогов.

Итак, немного информации из Википедии. Протокол HTTPS на английском языке расшифровывается, как HyperText Transfer Protocol Secure является просто расширением обычного протокола HTTP, но на конце добавлено слово secure, что означает надёжный безопасный. Вот в этом слове то все и дело.

Так как протокол HTTPS является более безопасным, данные передаваемые через него будут защищены с помощью специального шифрования. Раньше протокол HTTPS использовали только для шифрования платежных транзакций и электронной переписки, защиты персональных данных и подтверждения подлинности страниц. Я не специалист в этой области, поэтому излагаю так, как понимаю данный вопрос.

Я просто представил, какая работа может получиться на блоге. Ведь если изменить ссылки, а они изменятся, то все статьи будут по новой индексироваться, а это значит, что без потерь не обойтись.

По информации «Прожектора Rookee», Google уже начал ранжировать сайты и учитывать наличие протокола HTTPS, правда, пока всего 1% от всех поисковых запросов. Настолько серьёзно это будет касаться нас обычных блоггеров трудно сказать. Кстати, переход на протокол HTTPS похоже будет платным, вот где денег можно собрать!

В данной статье я поделился той информацией, которую вчера только получил, возможно, Вам уважаемые читатели это пригодится. Удачи Вам.

Просмотров: 913

Мнение Google о HTTPS

Не для кого не секрет, что Google больше любит защищенные и сертифицированные сайты.

Причина такого отношения – факт, что пользователи получают гарантию шифрования своих данных c дополнительным уровнем конфиденциальности. Но следует понимать, что получение защищенного сертификата может стать причиной дополнительных проблем (именно из-за этого ему дается более высокий рейтинг).

Когда веб-сайт проходит через все этапы получения сертификата, пользователь становится третьей стороной. Когда ваш браузер обнаруживает защищенный сайт, он проверяет данные сертификата, чтобы установить, является ли сайт тем, что декларируется.

Согласно заявлению, которое сделано в самом начале, Google сегодня использует HTTPS как один из факторов ранжирования. Благодаря анализу информации становится понятно, что веб-сайты с HTTPS имеют преимущество по сравнению с HTTP-URL-адресами. Именно поэтому переключение на него принесет выгоду всем компаниям, вне зависимости от того используются ли конфиденциальные данные или нет.

Также отмечают, что информация, предоставляемая с помощью HTTPS, передается более надежно через протокол безопасности транспортного уровня (TLS). Он гарантирует три основных уровня безопасности:

- Шифрование. При шифровании меняется информация, чтобы сохранить ее надежность.

- Целостность данных. Информация не может быть обнаружена или повреждена во время доставки, если ее не раскроют.

- Аутентификация устанавливает, что у ваших пользователей есть связь с сайтом.

Google объявил, что веб-ресурсы с HTTPS, получат небольшое преимущество при ранжировании именно из-за этих вопросов конфиденциальности.

Тем не менее, само влияние HTTPS не так значительно по сравнению с другими факторами ранжирования (например, высококачественным контентом).

Нужно ли делать изменения на сайте до и после перехода на протокол HTTPS

- Прежде чем приступить к изменению протокола, вы должны узнать у своего хостинга особенности переезда, как я сказал, не все хостинги предоставляют возможность установки сторонних сертификатов.

- Обязательно сделайте резервную копию сайта и базы данных.

- Перед сменой протокола нужно исправить все ссылки на сайте с абсолютных на относительные, не зависящие от протокола.

- После покупки и установки SSL-сертификата сайт будет доступен по протоколу http и https. Поэтому нужно настроит 301 редирект.

- Нужно внести изменения в файл robots.txt, в директиву Host. К доменному имени нужно добавить протокол (Host: https://site.ru).

- В кабинетах вебмастеров добавить новый протокол. Причём в Яндекс.Вебмастере достаточно нажать один чек-бокс, чтобы сообщить о новом протоколе, в то время, как в Гугле нужно добавить сайт заново.

- Заново добавить карты сайта в кабинетах вебмастеров и перенести настройки с предыдущей версии сайта, если были такие (например, исключённые url или запреты).

- Изменения в настройках контекстной или тизерной рекламе делать не придётся. Рекламные сети не учитывают протокол при добавлении сайта.

Вот, пожалуй, и все основные моменты, на которые нужно обращать внимание при смене протокола. Более подробно процесс переезда с http на https рассмотрим в ближайшее время

Более подробно процесс переезда с http на https рассмотрим в ближайшее время.

Идентификация в HTTPS

Идентификация сервера

HTTP/TLS запросы генерируются путём разыменования URI, вследствие чего имя хоста становится известно клиенту. В начале общения, сервер посылает клиенту свой сертификат, чтобы клиент идентифицировал его. Это позволяет предотвратить атаку посредника. В сертификате указывается URI сервера. Согласование имени хоста и данных, указанных в сертификате, происходит в соответствии с протоколом RFC2459.

Если имя сервера не совпадает с указанным в сертификате, то пользовательские программы, например браузеры, сообщают об этом пользователю. В основном, браузеры предоставляют пользователю выбор: продолжить незащищённое соединение или прервать его.

Идентификация клиента

Обычно сервер не располагает информацией о клиенте, достаточной для его идентификации. Однако для обеспечения повышенной защищённости соединения используется так называемая two-way authentication. При этом сервер после подтверждения его сертификата клиентом также запрашивает сертификат. Таким образом, схема подтверждения клиента аналогична идентификации сервера.

Распространение HTTPS

Одна из самых популярных рекомендаций любых интернет-сервисов — всегда использовать последние версии программного обеспечения. Если вы никогда не задумывались о том, зачем это нужно, то вот вам одна из причин — поддержка последних разработок в области безопасности.

Распространение HTTPS и вообще новых технологий в интернете во многом зависит от того, насколько быстро появляется инфраструктура для их использования. К примеру, если бы у половины пользователей интернета браузеры не поддерживали HTTPS, многие сайты просто не смогли бы его использовать. Это привело бы к тому, что сайт какого-нибудь банка, полностью перешедший на HTTPS, был бы недоступен у половины клиентов.

Кроме того, в криптографических протоколах, в том числе и в SSL/TLS, время от времени находят уязвимости, которые позволяют перехватывать даже зашифрованную информацию. Для устранения этих уязвимостей протоколы регулярно обновляют, и каждая следующая версия, как правило, надёжнее предыдущей. Поэтому чем больше людей устанавливают современные версии браузеров и других важных программ, тем надёжнее они будут защищены.

SSL сертификат — как работает SSL шифрование

Протокол SSL/TLS помогает двум незнакомым друг с другом пользователям Интернета установить защищенное соединение через обычный, незащищенный канал. С помощью математических алгоритмов оба пользователя – клиент и сервер – договариваются о секретном ключе, не передавая его напрямую через соединение. Даже если кто-то сумеет подключиться к соединению и перехватить все передаваемые данные, расшифровать их ему не удастся.

Протокол SSL использует многослойную среду: с одной стороны от него находится протокол программы-клиента (например, IMAP, HTTP, FTP), а с другой – транспортный TCP/IP. Для SSL шифрования используются симметричные и ассиметричные ключи, полученные с помощью различных математических моделей.

Чтобы понять общий принцип работы SSL, представьте, что вам нужно что-то передать другому человеку. Вы кладете этот предмет в коробку, вешаете замок от воров и посылаете по почте. Адресат получает коробку, но не может ее открыть без ключа. Тогда он вешает на коробку собственный замок и возвращает ее вам. Получив свою коробку с двумя запертыми замками, вы убираете свой замок (ее надежно защищает второй) и возвращаете коробку. В итоге адресату приходит коробка, закрытая только на один – его – замок. Он снимает замок и достает посылку.

Теперь представьте, что в коробку вы положили код от тайного шифра, и адресат его получил. С этой минуты вы можете посылать друг другу зашифрованные сообщения по открытому соединению – даже если они попадут в чужие руки, расшифровать их без ключа не получится.

При установке безопасного соединения по протоколу HTTPS ваше устройство и сервер договариваются о симметричном ключе (его еще называют «общим тайным ключом»), после чего обмениваются уже зашифрованными с его помощью данными. Для каждой сессии связи создается новый ключ. Подобрать его почти невозможно. Для полной защиты не хватает только уверенности, что ваш собеседник на другом конце провода – действительно тот, за кого себя выдает.

Ведь вашу посылку мог перехватить мошенник. Он повесил на вашу коробку свой замок, отправил ее обратно, а потом получил еще раз, уже без вашего замка, зато с секретным кодом внутри. Узнав код, он сообщил его настоящему адресату, который и не подозревал о взломе. Дальше вы продолжаете обмениваться информацией с адресатом, но у мошенника есть секретный ключ, поэтому он читает все ваши сообщения.

Здесь в игру вступают цифровые сертификаты. Их задача – подтвердить, что на другом конце провода находится реальный адресат, управляющий указанным в сертификате сервером. Выдают такие сертификаты специальные центры. Сертификат содержит название компании и электронную подпись, которая подтверждает его подлинность. Именно ее проверяет браузер в момент установки безопасного HTTPS соединения.

По сути, сертификат гарантирует, что замок на вашей коробке уникальный и принадлежит вашему адресату. Если продолжить «коробочную» аналогию – центр сертификации это почтовая служба, которая отправляет посылку, только проверив Ваши данные.

Для сайтов, требующих повышенного уровня безопасности существует расширенная версия цифрового сертификата. В этом случае организация-владелец домена проходит дополнительные проверки, а пользователь видит в адресной строке не только зеленый закрытый замок, но и зеленое поле, а также название организации. Пример:

iPipe – надёжный хостинг-провайдер с опытом работы более 15 лет.

Мы предлагаем:

- Виртуальные серверы с NVMe SSD дисками от 299 руб/мес

- Безлимитный хостинг на SSD дисках от 142 руб/мес

- Выделенные серверы в наличии и под заказ

- Регистрацию доменов в более 350 зонах

Как удалить свой профиль из социальной сети?

Если необходимо удалить Мой Мир, то в верхнем правом углу, где расположена электронная почта, нажмите на треугольник. Раскроется окно, в котором пройти в раздел «Настройки».

Внизу по центру расположена небольшая кнопка «Удалить свой Мир».

Проставьте галочки во всех пунктах, чтобы стереть полный объем информации, накопленной за время пребывания в Моем Мире.

Система оповестит, что вы можете в период 48 часов восстановить информацию и свою страницу. По истечении этого времени произойдет безвозвратное удаление всех данных.

Что нужно знать вебмастеру при переходе с HTTP на HTTPS

Чтобы избежать понижения позиций в выдаче и, следовательно, сокращения трафика, необходимо не только корректно подключить цифровой SSL сертификат (как правило, это делает компания, предоставляющая хостинг веб-ресурсу). Необходимо явно указать в настройках сайта для поисковых систем, что основная версия веб ресурса работает по HTTPS протоколу.

В процессе настройки сайта через инструменты для вебмастеров Яндекс и Google следует явно указать, что основная версия сайта поддерживает HTTPS. В Google для этого надо зайти на страницу переноса сайта с изменением URL, где настроить 301-редирект с HTTP-страниц сайта на равнозначные страницы HTTPS. Также необходимо добавить новый URL в панель вебмастера и прописать основное зеркало сайта.

Если перенаправление настроено правильно, все SEO-показатели ресурса сохранятся, а его позиции при ранжировании немного повысятся.

Для корректного переноса и работы важно, чтобы все без исключения ссылки на загружаемое содержимое – картинки, веб-шрифты, скрипты, файлы стилей – проходили через HTTPS. Если HTTPS ресурс загружает часть контента через незащищенный HTTP протокол, пользователям может высвечиваться уведомление неполной защите сайта

Некоторые браузеры могут не поддерживать отображение комбинированного (HTTPS + HTTP) контента, что приведет некорректной работе сайта.

iPipe – надёжный хостинг-провайдер с опытом работы более 15 лет.

Мы предлагаем:

- Виртуальные серверы с NVMe SSD дисками от 299 руб/мес

- Безлимитный хостинг на SSD дисках от 142 руб/мес

- Выделенные серверы в наличии и под заказ

- Регистрацию доменов в более 350 зонах

Что такое HTTP и HTTPS?

HTTP – протокол гипертекстовой разметки, используемый по стандарту для передачи любого рода данных в интернете. Аббревиатура расшифровывается как «hypertext transfer protocol». Суть проста: пользователь отправляет запрос на сервер расположения сайта, протокол форматирует данные определённым образом в процессе, а потом доставляет результат, браузер всё это преобразует в нужный вид. В общем, HTTP – это набор правил передачи информации между браузером клиента и сервером сайта.

HTTPS – тот же протокол, но со встроенным шифровальщиком: добавочная буква «S» в аббревиатуре означает «Secure», то есть «безопасный». Он задействуется для доменов, к которым подключён SSL-сертификат (Secure Sockets Layer). В общем, это – защищённая вариация стандартного протокола для конфиденциальной передачи данных, расшифровка которых потребует приватного ключа, хранящегося только на сервере. Шифрование происходит в обе стороны – на приём и передачу, поэтому в промежутке доставки они всегда находятся в зашифрованном виде.

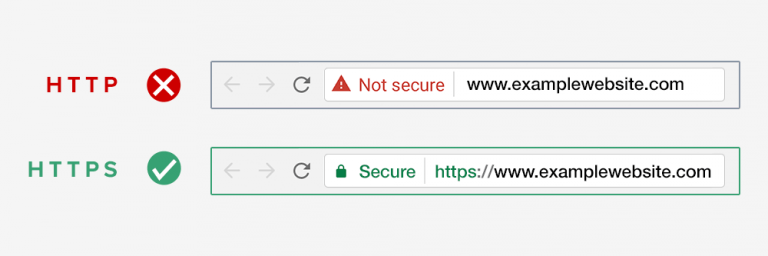

Разница между HTTP и HTTPS

HTTP – открытый протокол передачи данных, а HTTPS – закрытый, имеющий надстройку шифрования. Первый по умолчанию использует 80 порт и никак не отображается в браузере, второй – 443, а его название отображается в браузере возле домена с пометкой серого значка замочка. Это сразу бросается в глаза. Увидев такой в адресной строке, можете не переживать – передаваемые данные шифруются сайтом, их не получится добыть третьим лицам. То есть сайты с HTTPS вызывают больше доверия у посетителей, ведь многие знают о значении этой технологии.

Данные, передаваемые по HTTP, меньше по объёму, поэтому их передача в обе стороны занимает чуть меньше времени. Но, если сайт нормально оптимизирован, то разница в скорости не будет бросаться в глаза. Да и многие пользователи понимают: лучше подождать пару секунд, не переживая, доберутся ли их деньги, реквизиты и пароли до сервера назначения в безопасности. Кроме того, поисковые системы, в частности, Google и Yandex считают HTTPS одним из признаков качественного сайта.

HTTP 1.1 — что это за протокол?

HTTP (англ. «протокол передачи гипертекста») — сетевой протокол верхнего уровня для передачи гипертекстовых и произвольных данных в интернете.

При помощи HTTP браузер получает данные от веб-серверов и может отображать их в приемлемом и понятном для интернет-пользователей виде. Точно также происходит и обратный процесс — отправку пользовательских данных обратно, на сервер (например, при регистрации).

Контент отправляемый с сервера и на сервер может быть представлен в любом виде: рисунков, файлов, документов, ссылок и кода — в любом случае, именно благодаря HTTP люди могут пользоваться интернетом и загружать в браузере сотни веб-страниц.

Актуальная версия протокола — 1.1. Ее описание находится в спецификации RFC.

HTTP используется в клиент-серверной инфраструктуре передачи данных. Как это работает? Приложение на стороне «клиент» формирует запрос для обработки на стороне «сервер», после чего ответ отправляется обратно «клиенту». Затем «клиент» может инициировать дополнительные запросы, получать новые ответы. И так далее.

Наиболее распространенное «клиентское» приложение это веб-браузер через который осуществляется доступ к веб-ресурсам. С развитием мобильных технологий к браузерам добавились еще мобильные приложения на разнообразных смартфонах и планшетах. Причем серверная сторона современных многопрофильных приложений может одновременно обрабатывать данные и из браузера, и со смартфона. Все это через протокол HTTP.

Более того, HTTP часто выступает как протокол-транспорт для трансфера других прикладных протоколов и их API: WebDAV, XML-RPC, REST, SOAP. Ну а данные передаваемые по API могут иметь самый разный формат: XML, JSON и другие.

Как передаются эти данные? Чаще всего по TCP/IP-соединению: приложение-клиент по умолчанию использует TCP-порт 80, а сервер может использовать любой другой, но обычно это тоже 80 порт.

Объект манипуляций в HTTP это ресурс, указываемый в URI запроса клиентского приложения, чтобы корректно идентифицировать «что вообще нужно». Обычно это файлы, данные или логические объекты, которые хранятся на сервере. При этом в запросе можно указать, как именно представить одни и те же данные: какой выбрать формат, кодировку, язык. Такая «фича» позволяет обмениваться не только гипертекстом, но и двоичными данными.

Второй особенностью HTTP является отсутствие сохранения состояния между последовательными парами «запрос-ответ». Но это не проблема, потому что компоненты приложений на клиентской или серверной стороне само могут хранить информацию о состоянии последних запросов и ответов. На стороне клиента такая информация называется cookies («куки»), на стороне сервера — sessions («сессии»).

При этом для клиентского браузера не проблема следить за задержкой ответа сервера, а для сервера — хранить заголовки последних запросов и IP-адреса клиентов. Но, еще раз подчеркну, сам протокол об этом ничего не знает — он только передает данные.

Принимать участие в передаче данных могут и посредники (прокси-сервера), для того чтобы отличить прокси от конечных серверов (т.н. «исходный сервер»).

Самое волшебство начинается, когда одна и та же программа (клиентская или серверная) может выполнять функции посредник, клиента, сервера — в зависимости от задач.

Похожие публикации:

Уязвимости HTTPS

Совместное использование HTTP и HTTPS

Когда сайты используют смешанную функциональность HTTP и HTTPS, это потенциально приводит к информационной угрозе для пользователя. Например, если основные страницы некоторого сайта загружаются, используя HTTPS, а CSS и JavaScript загружаются по HTTP, то злоумышленник в момент загрузки последних может подгрузить свой код и получить данные HTML-страницы. Многие сайты, несмотря на такие уязвимости, загружают контент через сторонние сервисы, которые не поддерживают HTTPS. Механизм HSTS позволяет предотвратить подобные уязвимости, заставляя принудительно использовать HTTPS соединение даже там, где по умолчанию используется HTTP.

Атаки с использованием анализа трафика

В HTTPS были обнаружены уязвимости, связанные с анализом трафика. Атака с анализом трафика — это тип атаки, при которой выводятся свойства защищённых данных канала путём измерения размера трафика и времени передачи сообщений в нём. Анализ трафика возможен, поскольку шифрование SSL/TLS изменяет содержимое трафика, но оказывает минимальное влияние на размер и время прохождения трафика. В мае 2010 года исследователи из Microsoft Research и Университета Индианы обнаружили, что подробные конфиденциальные пользовательские данные могут быть получены из второстепенных данных, таких например, как размеры пакетов. Анализатор трафика смог заполучить историю болезней, данные об использовавшихся медикаментах и проведённых операциях пользователя, данные о семейном доходе и пр. Всё это было произведено несмотря на использование HTTPS в нескольких современных веб-приложениях в сфере здравоохранения, налогообложения и других.

Атака посредника

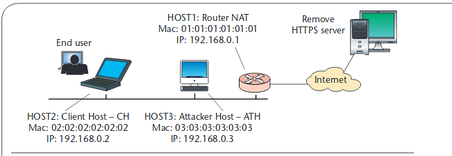

Рис.1 Стандартная конфигурация сети. Пользователь на хосте клиента (CH) хочет осуществить безопасную транзакцию, но уязвим для атаки «человек в середине».

Основная статья: Атака посредника

При «атаке посредника» используется то, что сервер HTTPS отправляет сертификат с открытым ключом в браузер. Если этот сертификат не заслуживает доверия, то канал передачи будет уязвимым для атаки злоумышленника. Такая атака заменяет оригинальный сертификат, удостоверяющий HTTPS-сервер, модифицированным сертификатом. Атака проходит успешно, если пользователь пренебрегает двойной проверкой сертификата, когда браузер отправляет предупреждение. Это особенно распространено среди пользователей, которые часто сталкиваются с самозаверенными сертификатами при доступе к сайтам внутри сети частных организаций.

На рис. 1 представлена ситуация, когда злоумышленник является шлюзом между клиентом, осуществляющим безопасную транзакцию, и сервером. Таким образом через злоумышленника проходит весь трафик клиента и он может перенаправить его по своему усмотрению. Здесь делаются следующие шаги:

- Злоумышленник встраивается между клиентом и сервером

- Пересылает все сообщения от клиента серверу без изменений

- Перехват сообщений от сервера, посланных по шлюзу по умолчанию

- Создание самозаверенного сертификата и подмена им сертификата сервера

- Отправление ложного сертификата клиенту

- Когда клиент подтвердит сертификат, будут установлены защищённые соединения: между злоумышленником и сервером и другое — между злоумышленником и клиентом.

В итоге такой атаки клиент и сервер думают, что осуществляют безопасное соединение, однако злоумышленник теперь также имеет закрытый ключ и может расшифровать любое сообщение в канале.

Как скачать Историю с компьютера

Downloader for Instagram

Расширение для браузера Chrome, которое позволяет скачать Истории с веб-версии Инстаграма.

Через расширение Downloader for Instagram можно сделать новое окно в браузере в виде мобильного приложения

Через расширение Downloader for Instagram можно сделать новое окно в браузере в виде мобильного приложения

Как скачать Историю с компьютера через браузер Хром:

- Устанавливаем расширение Downloader for Instagram в Магазине приложений Chrome.

- Заходим в свой профиль Инстаграм через браузер Chrome.

- Над полосой с иконками Историй появилось вкладка «Истории расширения»

- Нажимаем на нужную Историю и сохраняем одну или все актуальные сторис с аккаунта.

InstaSaver

Расширение для браузера Opera или Яндекс, которое добавляет иконку скачивания на сторис и посты в ленте веб-версии Инстаграм.

Иконка загрузки расширения InstaSaver

Иконка загрузки расширения InstaSaver

Как скачать Историю с компьютера через Яндекс.Браузер:

- Устанавливаем расширение InstaSaver в Магазине приложений Opera.

- Заходим в свой профиль Инстаграм через Яндекс.Браузер.

- Выбираем Историю и нажимаем на кнопку со значком загрузки.

Instasaved

Бесплатный онлайн-сервис для загрузки Историй через браузер. Работает как на компьютере, так и на телефоне.

Как скачать историю онлайн

Как скачать историю онлайн

Как скачать Историю онлайн:

- Заходим на сайт Instasaved.

- Вводим имя профиля в Инстаграм и нажимаем «Загрузить».

- Выбираем нужную Историю и сохраняем на устройство.

Кстати, больше полезных онлайн-сервисов (более 25!) для работы в Инстаграм есть в статье «Топ-25 сервисов для работы в Инстаграм».