Клавиатурные шпионы

Содержание:

- Kickidler | бесплатно/$9 | Win | Mac | Lin

- Пример клавиатурного шпиона

- Цели применения

- Клавиатурный шпион на базе руткит-технологии в KernelMode

- Как удалить Keylogger

- Установка И Интерфейс

- А как с мобильными платформами?

- Принципы построения кейлоггеров

- Ardamax Keylogger

- Особенности выбора

- Iwantsoft Free Keylogger | Win

- Онлайн-мониторинг компьютеров

- Вывод

- Выводы

Kickidler | бесплатно/$9 | Win | Mac | Lin

В Kickidler функция кейлоггера интегрирована с записью видео, то есть можно посмотреть историю того, что было на экране пользователя, когда он набирал определенную комбинацию клавиш. Это дает наиболее полную информацию о действиях сотрудника. Также есть фильтр по ключевым словам и выгрузка истории нажатия клавиш в эксель.

Система собирает информацию обо всех нажатиях клавиш во всех программах:

Нажатые клавиши отображаются в режиме реального времени, или в виде отчета. Есть отчет об интенсивности нажатия клавиш, из чего можно узнать, например, печатал ли сотрудник или изредка нажимал на пробел.

Собранную информацию (текст, видео и все нарушения рабочего распорядка) можно просмотреть на единой временной шкале – что абсолютно точно позволит выяснить, чем занимался сотрудник в конкретный момент времени.

Для чего нужен кейлоггер:

- Предотвращение утечек информации (DLP – Data Leak Prevention)

- Контроль использования конфиденциальных данных (DLP – Data Loss Protection)

- Анализ эффективности работы при вводе текста с клавиатуры

Дополнительный функционал: контроль нарушений, запись видео, онлайн-мониторинг, учет эффективности использования рабочего времени.

Kickidler работает на компьютерах с любой операционной системой: Windows, Linux и Mac OS. Есть бесплатная версия программы – до 6 сотрудников.

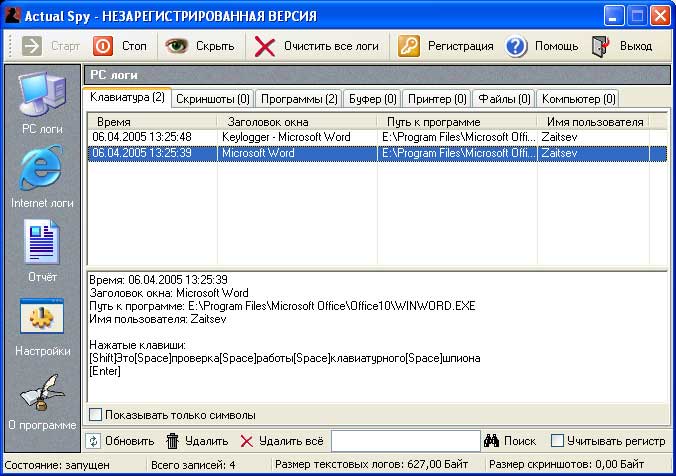

Пример клавиатурного шпиона

В настоящее время сотни клавиатурных шпионов, рассмотрим в качестве примера достаточно распространенную коммерческую программу ActualSpy (http://www.actualspy.ru). Данная программа может регистрировать клавиатурный ввод (с регистрацией заголовка окна и имени программы), снимать скриншоты экрана по расписанию, регистрировать запуск/останов программ, следить за буфером обмена, принтером, создаваемыми пользователем файлами. Кроме того, в программе реализовано слежение за Интернет-соединениями и посещаемыми сайтами. ActualSpy выбран в качестве примера

Программа имеет простейшую маскировку от обнаружения – она не видна в стандартном списке задач Windows. Для анализа собранной информации программа формирует протоколы в формате HTML. Принцип работы программы ActualSpy основан на ловушке, регистрирующей события клавиатуры.

В качестве других примеров могут выступить SpyAgent (http://www.spytech-web.com), ActMon (http://www.actmon.com),SpyBuddy (http://www.actmon.com), PC Activity Monitor (http://www.keyloggers.com), KGB Spy (http://www.refog.ru/)…. Этот список можно продолжать очень долго, однако в большинстве случаев современные клавиатурные шпионы имеют примерно одинаковую базовую функциональность и различаются сервисными функциями и качеством маскировки в системе.

Цели применения

Санкционированное применение кейлоггеров (в том числе аппаратных или программных продуктов, включающих в себя кейлоггер в качестве модуля) позволяет владельцу (администратору безопасности) автоматизированной системы или владельцу компьютера:

- определить все случаи набора на клавиатуре критичных слов и словосочетаний, передача которых третьим лицам приведет к материальному ущербу;

- иметь возможность получить доступ к информации, хранящейся на жестком диске компьютера, в случае потери логина и пароля доступа по любой причине (болезнь сотрудника, преднамеренные действия персонала и т. д.);

- определить (локализовать) все случаи попыток перебора паролей доступа;

- проконтролировать возможность использования персональных компьютеров в нерабочее время и выявить, что набиралось на клавиатуре в данное время;

- исследовать компьютерные инциденты;

- проводить научные исследования, связанные с определением точности, оперативности и адекватности реагирования персонала на внешние воздействия;

- восстановить критическую информацию после сбоев компьютерных систем;

Применение модулей, включающих в себя кейлоггер, разработчиками коммерческих программных продуктов, позволяет последним:

- создавать системы быстрого поиска слов (электронные словари, электронные переводчики);

- создавать программы быстрого поиска фамилий, фирм, адресов (электронные телефонные книги)

Несанкционированное применение кейлоггеров (в том числе аппаратных или программных продуктов, включающих в себя кейлоггер в качестве модуля) позволяет злоумышленнику:

- перехватывать чужую информацию, набираемую пользователем на клавиатуре;

- получить несанкционированный доступ к логинам и паролям доступа в различные системы, включая системы типа «банк-клиент»;

- получить несанкционированный доступ к системам криптографической защиты информации пользователя компьютера — парольным фразам;

- получить несанкционированный доступ к авторизационным данным кредитных карточек;

Клавиатурный шпион на базе руткит-технологии в KernelMode

Принцип действия шпиона данного типа аналогичен UserMode, но в данном случае производится перехват одной или нескольких функций win32k.sys. Как и в случае с UserMode, наибольший интерес для перехватчика представляет функция PeekMessage и ее аналоги, поскольку это позволяет производить мониторинг и модификацию абсолютно всех получаемых программой сообщений без установки ловушки или фильтра.

На рис. 3 перехватчик показан условно, поскольку для его установки существуют разные методики, в частности:

- перехват SYSCALL и INT 2E;

- перехват функции с подменой адреса в соответствующей ячейке таблицы KeServiceDescriptorTableShadow. Единственной сложностью для создателя подобного шпиона является поиск этой таблицы, которая не экспортируется ядром и не документирована. Однако известны пути преодоления этой проблемы, а средства для этого можно найти в Интернете;

- модификация машинного кода win32k.sys. Для этого тоже необходим поиск таблицы KeServiceDescriptorTableShadow. При этом возможна интересная ситуация: функция может быть уже перехвачена (например, антикейлоггером), и тогда будет произведена модификация машинного кода перехватчика, что еще больше усложнит обнаружение шпиона.

Рис. 3

Алгоритм работы шпиона весьма прост. Приложение вызывает функцию библиотеки user32.dll (шаг 1; в качестве примера рассмотрим вызов PeekMessage). Функция PeekMessage в user32.dll по своей сути является переходником, а в конечном счете при помощи SYSCALL в Windows XP или INT 2E в Windows NT и Windows 2000 будет произведен вызов функции ядра (шаг 2). Этот вызов будет перехвачен шпионом (местоположение перехватчика зависит от методики перехвата). Перехватчик, в свою очередь, вызовет реальную функцию (шаг 3) и проанализирует возвращенные ей результаты. В случае успешного извлечения из очереди сообщения нужного шпиону типа он произведет его анализ и за-протоколирует результаты (шаг 4). Работа шпиона абсолютно незаметна для всех приложений, и обнаружить его можно только специальными программами, производящими поиск перехватов и модификации машинного кода модулей ядра.

***

Итак, мы рассмотрели несколько эффективных методик, которые могут применяться при построении клавиатурных шпионов. На основании вышеизложенного можем дать следующие рекомендации:

следует акцентировать внимание на перехватах функций user32.dll;

необходим контроль штатных драйверов по каталогу Microsoft для своевременного обнаружения подмены драйвера;

нужно производить анализ на предмет наличия KernelMode-перехватов и модификации машинного кода win32k.sys при помощи антируткитов;

вследствие того что практически любой клавиатурный шпион сохраняет протоколы, мониторинг файловых операций в процессе активного ввода информации с клавиатуры позволяет обнаружить кейлоггер почти любого типа. Исключение составляют специализированные программы, протоколирующие ввод только в определенных приложениях или в заданных окнах, например в окне ввода пароля.

Как удалить Keylogger

Способ 1. Если вы обнаружили кейлоггер в диспетчере задач, удалите дублируемую копию Winlogon.

Способ 2. Если вы обнаружили неизвестную программу, установленную в вашей системе, удалите эту программу.

Эти два являются самыми простыми способами обнаружения и удаления кейлоггера вручную из вашей системы. Ручные методы закладывают основу для защиты компьютера от вредоносной деятельности и, таким образом, помогают предотвратить кражу любых данных.

Кроме того, на рынке доступно программное обеспечение, которое может помочь обнаружить клавиатурные шпионы и удалить их с компьютера. Вы можете узнать, как обнаружить кейлоггер и удалить его с компьютера , установив программное обеспечение, способное обнаруживать и удалять вредоносный инструмент.

Программное обеспечение сканирует компьютер любого вредоносного файла, который способен красть информацию, хранящуюся в нем, и отправлять его хакерам.

Программное обеспечение не только сканирует компьютер, но также предотвращает или защищает компьютер, отключая автоматическую установку любой программы, которая может быть подвержена риску.

Keylogger стал серьезной угрозой, поскольку большее число людей использует цифровые гаджеты для различных задач. Будь то онлайн-транзакция или частные чаты, кейлогеры могут взломать детали и записать все, что вы набираете, с помощью клавиатуры нашего устройства.

Аппаратное обеспечение Keylogger:

Аппаратный кейлоггер поставляется в виде USB-устройств, которые могут быть подключены к компьютерной системе. Этот конкретный тип кейлоггера встроен в заднюю часть центрального процессора (CPU) и снимает активность клавиатуры.

Программное обеспечение Keylogger:

Программный кейлоггер встроен в программное обеспечение и программу, установленные или устанавливаемые на ваш компьютер. Когда мы устанавливаем какое-либо программное обеспечение в компьютерной системе, автоматически создаются определенные файлы. Эти файлы могут быть злыми и могут записывать и красть информацию с компьютера.

Независимо от того, какой тип кейлоггера на вашем компьютере влияет, каждый кейлоггер может привести к необратимым потерям.

Поэтому крайне важно своевременно обнаружить кейлоггер, чтобы предотвратить кражу любых важных данных. Существует также один трюк для предотвращения потери каких-либо типов информации через клавиатуру, вы можете хранить данные, такие как имя пользователя и пароль, в блокноте, а также копировать и вставлять детали, когда это необходимо

Существует также один трюк для предотвращения потери каких-либо типов информации через клавиатуру, вы можете хранить данные, такие как имя пользователя и пароль, в блокноте, а также копировать и вставлять детали, когда это необходимо.

Тем не менее, в этом случае вам нужно будет дополнительно осознавать данные, хранящиеся в блокноте, поскольку хакеры могут красть информацию. Риск взлома повсюду, но он не должен мешать нам использовать цифровые гаджеты.

Используйте интеллектуальные устройства, проявляя бдительность. Не допускайте, чтобы что-то вроде кейлоггера мешало вам продвигаться вперед по вашему пути. Убедитесь, что ваша компьютерная система обновлена, и все ее программы функционируют должным образом.

Запуск антивирусного программного обеспечения регулярно также может помочь защитить ваш компьютер, когда вы в сети, а также в автономном режиме.

Установка И Интерфейс

Новая версия Elite Keylogger снова доступна для бесплатного скачивания. Получение ссылки на скачивание, тем не менее, требует ввода вашего адреса электронной почты, на который будет отправлена ссылка.

Вот экраны, которые вам нужно будет пройти, чтобы установить Elite Keylogger: Выберите язык установки (английский или русский) → лицензионное соглашение → предупреждение → предупреждение (создать точку восстановления системы ) → выберите компоненты (невидимый режим, видимый режим, только просмотр журналов, только файл справки ) → автоматическая деинсталляция → запрос на перезапуск

Как вы можете видеть, он имеет два предупреждающих экрана. Первый говорит, что кейлоггер на 100% невидим, но может быть обнаружен конфликтующими программами, такими как антивирусы. Так, разработчики из WideStep рекомендуют закрыть все программы такого рода на период установки. Этот экран также позволяет настроить Elite Keylogger таким образом, чтобы он не показывал свои инструкции unhide после первой перезагрузки. Второй предупреждающий экран сообщает, что такое точка восстановления системы, и рекомендует создать ее перед установкой. Однако вы можете отказаться от его создания, сняв соответствующий флажок.

Дополнительный интересный экран-это «автоматическая деинсталляция». Он позволяет установить дату автоматического удаления элитного кейлоггера из системы. К сожалению , вы можете выбрать только один из 4 возможных вариантов ( никогда , через неделю , через месяц, через 3 месяца ) и не можете указать пользовательскую дату.

Importnat thing to add — для того, чтобы начать работать Elite Keylogger, требуется перезагрузка ОС после ее установки.

Что касается интерфейса Elite Keylogger, то он просто идеален! Она не только красива, но и умно сделана. Информация группируется по разделам, а события отделяются друг от друга. Кроме того, каждый из них имеет информацию о соответствующем пользователе, приложении, windows и метку времени его появления. Хорошая работа, Уайдстеп!

А как с мобильными платформами?

Нами уже было рассмотрено понятие «кейлоггер», что это, как они создаются. Но при рассмотрении информации прицел был на персональные компьютеры. Но ещё больше, чем ПК, существует множество различных мобильных платформ. А что же в случае с ними? Рассмотрим, как работает кейлоггер для «Андроид». В целом принцип функционирования похож с тем, что описывалось в статье. Но нет обычной клавиатуры. Поэтому они нацеливаются на виртуальную, которая выводится на экран, когда пользователь планирует что-то ввести. А затем стоит ввести информацию – как она сразу же будет передана творцу программы. Поскольку система безопасности на мобильных платформах хромает, то кейлоггер для андроид может успешно и длительный срок работать и распространяться. Поэтому всегда, когда скачиваете приложение, необходимо обдумывать права, которые им предоставляются. Так, если программа для чтения книг просит доступа к интернету, клавиатуре, различным административным сервисам мобильного устройства, это причина задуматься о том, а не вредоносный ли это субъект. Это же в полной мере относится и к тем приложениям, которые есть в официальных магазинах – ведь они проверяются не вручную, а автоматикой, которая не отличается совершенством.

Принципы построения кейлоггеров

Большинство современных вредоносных программ представляет собой гибридные угрозы, в которых используется множество технологий, поэтому почти в любой категории вредоносных программ могут быть программы, одной из функций которых является слежение за клавиатурным вводом. На следующем графике показана динамика роста числа шпионских программ, ежемесячно обнаруживаемых «Лабораторией Касперского». Большинство этих программ используют технологии кейлоггеров.

Принципиальная идея кейлоггера состоит в том, чтобы внедриться между любыми двумя звеньями в цепи прохождения сигнала от нажатия пользователем клавиш на клавиатуре до появления символов на экране — это может быть видеонаблюдение, аппаратные «жучки» в самой клавиатуре, на проводе или в системном блоке компьютера, перехват запросов ввода-вывода, подмена системного драйвера клавиатуры, драйвер-фильтр в клавиатурном стеке, перехват функций ядра любым способом (подменой адресов в системных таблицах, сплайсингом кода функции и т.п.), перехват функций DLL в пользовательском режиме, наконец, опрос клавиатуры стандартным задокументированным способом.

Однако практика показывает, что чем сложнее подход, тем менее вероятно его применение в широкораспространяемых троянских программах и более вероятно его использование в целевых троянцах для кражи корпоративной финансовой информации.

Все кейлоггеры можно условно разделить на аппаратные и программные. Первые представляют собой небольшие устройства, которые могут быть закреплены на клавиатуре, проводе или в системном блоке компьютера. Вторые — это специально написанные программы, предназначенные для отслеживания нажатий клавиш на клавиатуре и ведения журнала нажатых клавиш.

Наиболее популярные технические подходы к построению программных кейлоггеров:

- системная ловушка на сообщения о нажатии клавиш клавиатуры (устанавливается с помощью функции WinAPI SetWindowsHook, для того чтобы перехватить сообщения, посылаемые оконной процедуре, — чаще всего пишется на C);

- циклический опрос клавиатуры (с помощью функции WinAPI Get(Async)KeyState, GetKeyboardState — чаще всего пишется на VisualBasic, реже на Borland Delphi);

- драйвер-фильтр стека клавиатурных драйверов ОС Windows (требует специальных знаний, пишется на C).

Мы очень детально рассмотрим различные методы построения кейлоггеров во второй части нашей статьи. Пока же приведем немного статистики.

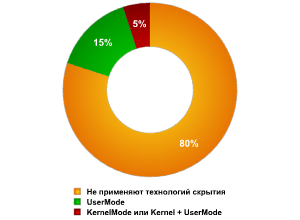

Примерное распределение указанных типов кейлоггеров показано на следующей диаграмме:

В последнее время отмечается тенденция использования в кейлоггерах методов сокрытия (маскировки) своих файлов — так, чтобы их нельзя было найти вручную или с помощью антивирусного сканера. Такие методы принято называть rootkit-технологиями. Можно выделить два основных типа технологий сокрытия, используемых кейллоггерами:

- с использованием методов сокрытия пользовательского режима (UserMode);

- с использованием методов сокрытия режима ядра операционной системы (KernelMode).

Примерное распределение используемых кейлоггерами технологий сокрытия показано на следующей диаграмме:

Ardamax Keylogger

По функциональности Ardamax Keylogger можно сравнить с кейлоггером Spyrix.

Программа обладает следующим набором функций:

- Мониторинг нажатий клавиш и буфера обмена.

- Запись с аудио микрофона и получение изображений (фотографий) с веб-камеры с установленным интервалом.

- Отслеживание веб-активности пользователя.

- Мониторинг чатов Yahoo, Skype, QiP, Miranda, Google Talk, AIM, Windows Live Messenger с разбиением логов на входящие и отправленные сообщения.

- Защита программы, логов и настроек паролем.

- Функция самоудаления кейлоггера в указанное время.

- Отправка логово на электронную почту, FTP-сервер и общую сетевую папку в локальной сети с возможностью удаления данных сразу после успешной пересылки.

- Работа в режиме невидимки со скрытием иконки в трее, процесса в Диспетчере задач, разделов в меню «Пуск» и другими способами.

- Возможность указания приложений (название процесса или заголовок окна) для отслеживания и выполнение тех или иных функций по расписанию.

Бесплатная версия Ardamax Keylogger не имеет функциональных ограничений, но ее можно использовать только в первые 7 дней с момента установки. Программа полностью переведена на русский язык, предназначена для работы в Windows XP и выше (32-бит и 64-бит).

Особенности выбора

Что же такое по своей сути клавиатурный шпион? Это программа, которая, строго говоря, напрямую никак не связана с клавиатурой.

Она устанавливается в память компьютера и действует на жестком диске. Часто признаков ее деятельности не видно на компьютере, если не искать их целенаправленно.

Такая программа косвенно взаимодействует с клавиатурой, то есть работает с программой на ПК, которая преобразует сигналы, поступающие на процессор в результате нажатия кнопок, в текст при печати.

То есть, направлено действие такого софта на сбор информации, вводимой через клавиатуру.

Такие утилиты бывают разного типа – с помощью некоторых можно просмотреть весь набранный с клавиатуры текст, с помощью других – только тот, что был набран в браузере или в каком либо выбранном приложении.

Некоторые программы предоставляют возможность настройки таких показателей, другие нет.

Также они отличаются друг от друга по степени скрытности. Например, деятельность одних очевидна, на Рабочем столе остается ярлык и т. д., такие программы подойдут для контроля деятельности, например, детей.

Следы присутствия и деятельности других не заметны вовсе – они действуют скрыто и подойдут для установки на чужой компьютер, когда факт установки необходимо скрыть от стороннего пользователя.

Учитывая такое разнообразие, выбрать максимально подходящий софт может быть достаточно сложно.

В данном материале представлен ТОП лучших программ, которые можно использовать для этой цели. Среди них проще выбрать подходящую.

Iwantsoft Free Keylogger | Win

Iwantsoft Free Keylogger целенаправленно отслеживает любую активность на компьютере: фиксируются нажатия клавиш, контент в буфере системы, логируется активность в программах, отслеживается история сайтов в браузерах, есть функция скриншотов – чтобы сделать вывод о продуктивности сотрудников. Программа подходит для использования как на работе, так и дома. Родители с ее помощью могут узнать о потенциальных угрозах для своих детей, а для работодателей это возможность обезопасить себя от информационных утечек.

- Работа в фоновом режиме – кейлоггер все время остается невидимым для пользователей, и только установщик программы может нажать специальное сочетание клавиш и вписать пароль, чтобы кейлоггер вновь был заметен

- Фильтры и уведомления – блокируются все нежелательные приложения и сайты. Вы можете получать моментальные уведомления на почту, когда пользователь вписывает специфические ключевые фразы

Почему стоит установить программу-кейлоггер?

Компьютеры используются для развлечения, образования и коммуникации, но в руках злоумышленников они превращаются в опасный инструмент. Например, люди с недобрыми намерениями могут общаться с детьми в интернете.

В свою очередь, сотрудники компаний могут копировать секретную информацию, торговые секреты, ноу-хау, или же просто бездействовать в то время, когда от них ожидают напряженной работы. Кейлоггер своевременно сообщит обо всех этих событиях. В частности, такие программы очень удобны для отслеживания работы фрилансеров.

Онлайн-мониторинг компьютеров

Удаленный мониторинг компьютеров в реальном времени позволит увидеть, чем заняты сотрудники в настоящий момент, какие сайты открывают, какие приложения используют. Программа для отслеживания компьютера автоматически сигнализирует о совершаемых нарушениях рабочего распорядка по установленным заранее правилам.

Только у нас: с помощью интуитивно понятного интерфейса «Квадратор» можно одновременно вести удаленный мониторинг неограниченного количества компьютеров, формировать списки и переключаться между ними, распределять уровни доступа к просмотру экранов разных сотрудников и подразделений.

- Онлайн-трансляции мониторов

- Контроль рабочего времени сотрудников

- Выявление нарушений рабочего распорядка

Вывод

Выбор наиболее оптимальной программы зависит от того, какие цели преследует ее установка на компьютере.

Если целью ставится просто изучить особенности работы кейлогеров и собрать минимальную информацию о вводимых данных, то подойдут Golden Keylogger 1.32, SC-KeyLog, NS Keylogger Personal Monitor.

Особенно в случаях, если устанавливаются они на домашнем компьютере.

В том случае, если стоит цель более серьезного мониторинга и сбора паролей, то можно отдать предпочтение платным программам, таким например, как EliteKeylogger и Actual Spy.

Лучшей по соотношению цены и функционала платной программой можно назвать EliteKeylogger. Она также является наиболее стабильной и функциональной в этом ТОПе.

Совет! Для ознакомления с принципами разработки таких программ, а также при желании работать исключительно с легальным софтом, скачайте и установите The Rat!.

Лучшей, наиболее стабильной и функциональной программой среди бесплатных, можно назвать SC-KeyLog. Также неплохими характеристиками обладает Ardamax Keylogger.

Выводы

В данной статье мы рассмотрели принципы построения и использования кейлоггеров — программных и аппаратных средств, используемых для мониторинга нажатия клавиш клавиатуры.

- Несмотря на то что производители кейлоггеров позиционируют их как легальное ПО, большинство кейлоггеров может быть использовано для кражи персональной информации пользователей и осуществления экономического и политического шпионажа.

- В настоящее время кейлоггеры, наряду с фишингом и методами социальной инженерии, являются одним из главных методов электронного мошенничества.

- Компании, работающие в сфере компьютерной безопасности, фиксируют стремительный рост числа вредоносных программ, имеющих функциональность кейлоггера.

- Отмечается тенденция добавления в программные кейлоггеры rootkit-технологий, назначение которых — скрыть файлы кейлоггера так, чтобы они не были видны ни пользователю, ни антивирусному сканеру.

- Обнаружить факт шпионажа с помощью кейлоггеров можно только с использованием специализированных средств защиты.

- Для защиты от кейлоггеров следует использовать многоуровневую защиту:

- традиционные антивирусные продукты, в которых необходимо включить функцию детектирования потенциально опасного программного обеспечения (во многих продуктах по умолчанию отключена);

- средства проактивной защиты — для защиты от новых модификаций кейлоггеров;

- виртуальную клавиатуру или системы генерации одноразовых паролей для защиты от программных и аппаратных кейлоггеров.

Ссылки по теме

-

Обратиться в «Интерфейс» за дополнительной информацией/по вопросу приобретения продуктов

- Подписаться на рассылку «Безопасность компьютерных сетей и защита информации»