Vpn:sstp client-to-site (удаленное подключение с мобильных устройств)

Содержание:

- Настройка интернета для VPN клиентов L2TP в MikroTik

- áþ÷ôðýøõ VPN ÿþôúûÃÂÃÂõýøàL2TP Windows

- Настройка интернета для VPN клиентов PPTP в MikroTik

- VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

- Создание VPN подключения PPTP Windows

- Связанные статьи:

- VPN через PPtP на MikroTik

- Защитное стекло Cafele

- Site to site

- Настройка openvpn server в микротик

- Настройка

- MAC OS

- Выбор VPS хостинга

- Опасность переменного и постоянного тока

Настройка интернета для VPN клиентов L2TP в MikroTik

ЭþàòþÿÃÂþàñÃÂôõàòÃÂýõÃÂõý ÷ð ÃÂðüúø ôðýýþù ÃÂÃÂðÃÂÃÂø, ÃÂ.ú. þÃÂýþÃÂøÃÂÃÂààôþÿþûýøÃÂõûÃÂýÃÂü ÃÂõÃÂòøÃÂðü ôûàVPN úûøõýÃÂþò. âðúøàÃÂõÃÂòøÃÂþò üþöõàñÃÂÃÂàüýþöõÃÂÃÂòþ ø òÃÂõ þýø øüõÃÂàøýôøòøôÃÂðûÃÂýÃÂàÃÂðÃÂðúÃÂõÃÂ(ôûàÃÂõàúÃÂþ øÃÂõÃÂ: ýÃÂöýþ ýðÃÂÃÂÃÂþøÃÂàø ÃÂð÷ÃÂõÃÂøÃÂàDNS ÷ðÿÃÂþÃÂàø Masquerade).

àÃÂÃÂþù ýðÃÂÃÂÃÂþùúõ ñÃÂôÃÂàÃÂÃÂðÃÂÃÂòþòðÃÂàôòð ÃÂþÃÂÃÂõÃÂð MikroTik, þôøý ò úðÃÂõÃÂÃÂòð ÃÂõÃÂòõÃÂð, ôÃÂÃÂóþù ò úðÃÂõÃÂÃÂòõ úûøõýÃÂð. ÃÂð ÃÂÃÂðÿõ ÃÂþ÷ôðýøõ ÃÂðúþóþ ÿþôúûÃÂÃÂõýøàÃÂÃÂþøàþñÃÂðÃÂøÃÂàòýøüðýøõ ýð üþôõûàMikroTik, ÃÂ.ú. þàýõà÷ðòøÃÂøàúþûøÃÂõÃÂÃÂòþ VPN ÿþôúûÃÂÃÂõýøù, ð ÃÂðúöõ òþ÷üþöýþÃÂÃÂàþñÃÂðñðÃÂÃÂòðÃÂàÃÂðúøõ ÿþÃÂþúø ôðýýÃÂÃÂ. ÃÂûàúþýÃÂÃÂûÃÂÃÂðÃÂøø ÿþ ÃÂÃÂþüàòþÿÃÂþÃÂàþñÃÂðÃÂðùÃÂõÃÂàò ÃÂðÃÂÃÂÃÂþùúð-ÃÂøúÃÂþÃÂøú.ÃÂúÃÂàÃÂõÃÂõ÷ úþýÃÂðúÃÂýÃÂàÃÂþÃÂüÃÂ.

ÃÂûàþñÃÂõôøýõýøàôòÃÂàþÃÂøÃÂþò ø ÃÂðñþÃÂàüðÃÂÃÂÃÂÃÂÃÂø÷ðÃÂøø ôðýýÃÂàýðÃÂÃÂÃÂþùúàûÃÂÃÂÃÂõ ÃÂð÷ñøÃÂàýð ôòð ñûþúð:

- ÃÂðÃÂÃÂÃÂþùúð úûøõýÃÂ-ÃÂõÃÂòõÃÂýþù ÃÂðÃÂÃÂø;

- ÃÂþñðòûõýøõ ÃÂÃÂðÃÂøÃÂõÃÂúøàüðÃÂÃÂÃÂÃÂÃÂþò ôûàÿÃÂþÃÂþöôõýøàÃÂÃÂðÃÂøúð.

áõÃÂòõÃÂýðàÃÂðÃÂÃÂàñÃÂûð þÿøÃÂðýð òðÃÂõ, ýþ ÃÂÃÂõñÃÂõàúþÃÂÃÂõúÃÂøÃÂþòúø ò òøôõ ÃÂÃÂðÃÂøÃÂõÃÂúøàðôÃÂõÃÂþò ôûàVPN úûøõýÃÂð

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàPPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp \ remote-address=192.168.10.2

ð úûøõýÃÂÃÂúðàÃÂðÃÂÃÂàÃÂþÃÂÃÂþøàø÷ ýðÃÂÃÂÃÂþùúø L2TP úûøõýÃÂð.

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàPPP->Interface->+L2TP Client

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=TopNet_Pass use-ipsec=yes name=\ l2tp-out1 password=user2 user=user2

ÃÂÃÂþ ÿÃÂðòøûþ ÃÂúðöõàÃÂþÃÂÃÂõÃÂàMikroTik úÃÂôð ýðÿÃÂðòûÃÂÃÂàÃÂÃÂðÃÂøú.

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàIP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàIP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

áþ÷ôðýøõ VPN ÿþôúûÃÂÃÂõýøàL2TP Windows

ÃÂá ÃÂõüõùÃÂÃÂòð Windows øüõÃÂàÃÂÃÂðÃÂýÃÂù VPN úûøõýÃÂ, úþÃÂþÃÂÃÂù þÃÂûøÃÂýþ ÿþôÃÂþôøàÿþô ÃÂÃÂàÃÂþûÃÂ. ÃÂûàõóþ ýðÃÂÃÂÃÂþùúø ýÃÂöýþ ÿõÃÂõùÃÂø

ÃÂðýõûàÃÂÿÃÂðòûõýøÃÂ\áõÃÂàø ÃÂýÃÂõÃÂýõÃÂ\æõýÃÂàÃÂÿÃÂðòûõýøàÃÂõÃÂÃÂüø ø þñÃÂøü ôþÃÂÃÂÃÂÿþü

ÃÂÃÂÃÂàòþÿÃÂþÃÂàøûø ÿÃÂõôûþöõýøàÿþ ýðÃÂÃÂÃÂþùúõ VPN ÃÂøÿð L2TP ò MikroTik? ÃÂúÃÂøòýþ ÿÃÂõôûðóðù ÃÂòþù òðÃÂøðýàýðÃÂÃÂÃÂþùúø! âÂÂ

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента

На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных

Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

Есть вопросы или предложения по настройке VPN типа PPTP MikroTik? Активно предлагай свой вариант настройки! →

Связанные статьи:

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

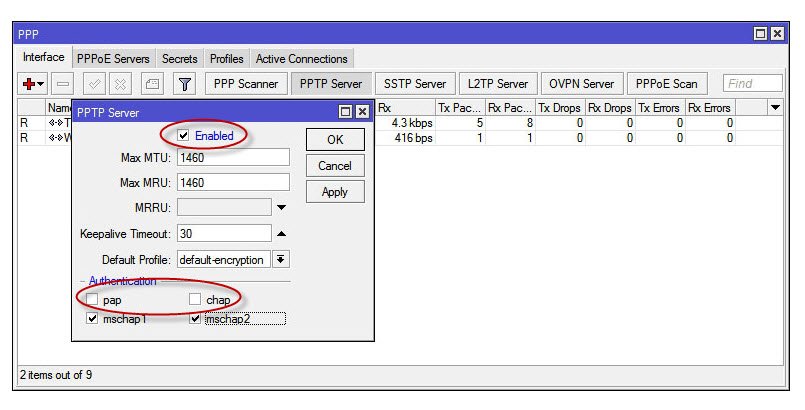

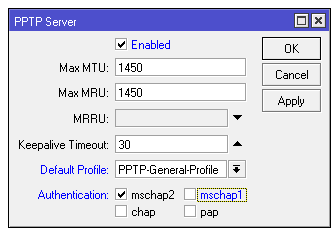

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки » + » добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

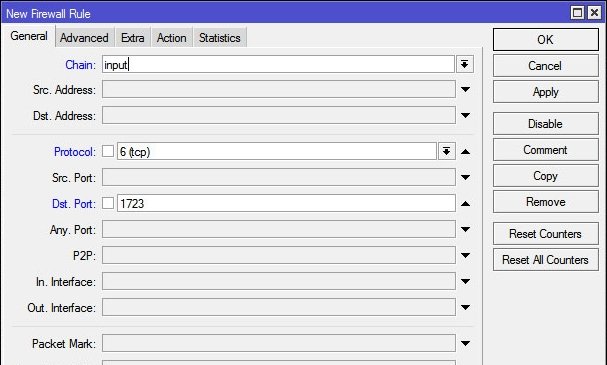

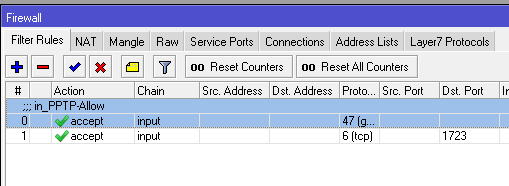

Прописываем правила для Firewall.

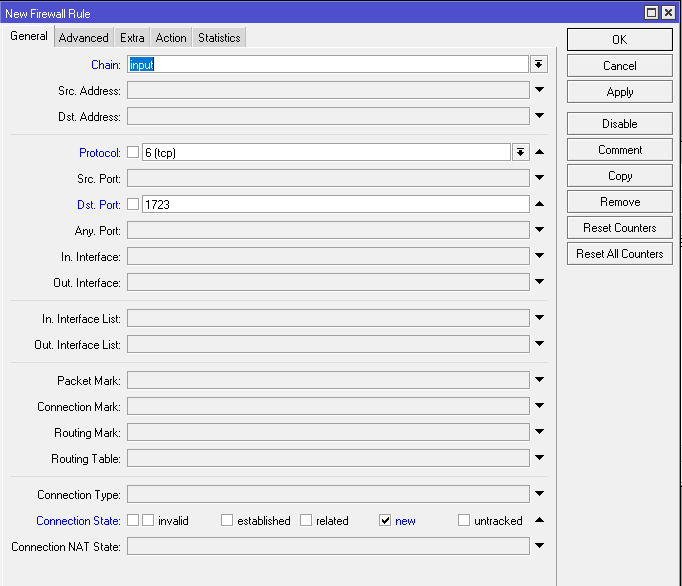

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

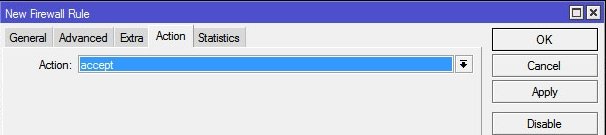

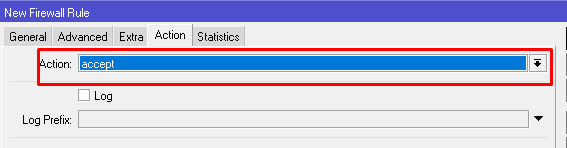

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

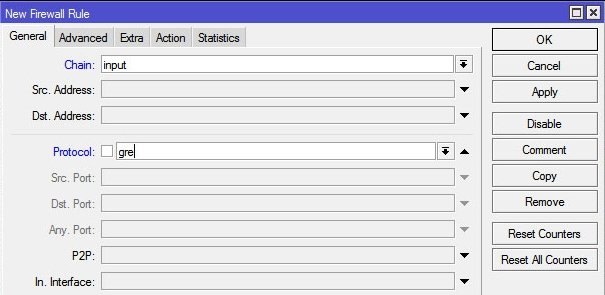

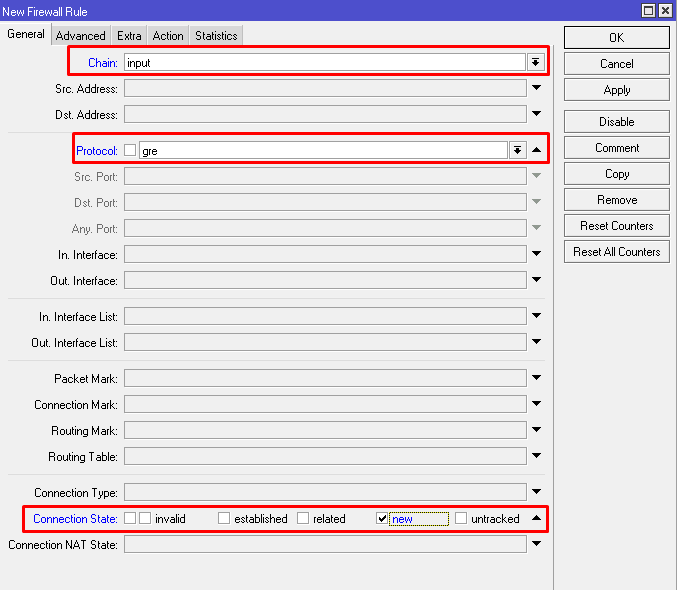

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

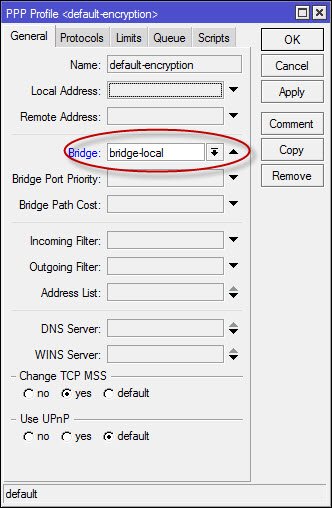

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Настройка клиента .

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

Защитное стекло Cafele

Site to site

Все настройки находятся в IP – IPSEC. Данный метод предназначен для развёртывания между удаленными площадками. Обязательным условием является наличие статических публичных адресов для обоих участников туннеля. Параметры идентичны, за исключением маленьких деталей. Отлично подходит для голосового трафика, т.к. все данные будут инкапсулированы в UDP

Запасаемся терпением и вниманием. Надеюсь, что все помнят простое правило по неиспользованию стандартных профилей

Создаем одинаковый профиль на обоих устройствах.

Далее создаем предложения.

Далее нужно создать пиров. Направляем их друг на друга и указываем раннее созданные профили. Пишем в поле Local Address тот адрес роутера, с которого хотите инициировать соединение. Это особенно актуально если у вас их несколько или нужно инициировать соединение с определенного. Т.к. у нас всего по одному адресу – укажем их.

Далее создаем группы.

Еще не все. Следующий пункт — Identity.

И вишенкой на торте Policies. На вкладке General указываем адреса источника и назначения. Соответственно направляем друг на друга. 1701 это UDP порт L2TP.

Переходим в Action. Обязательно выбираем параметр Level в unique. Особенно полезно будет для тех, кто планирует много шифрованных туннелей.

Сохраняем и проверяем.

Established в конце строки пира SPB означает что согласование прошло успешно и оно устоялось. Откроем Installed SAs и посмотрим на наши ключики.

Все как мы и заказывали. Ну и наконец проверим наше L2TP соединение. Все должно зашифроваться без переподключений.

Настройка openvpn server в микротик

В настройке openvpn сервера на mikrotik нет ничего сложного, кроме нюанса с сертификатами. Тому, кто с ними никогда не работал, может показаться все слишком замороченным. К тому же в самом микротике нет никаких средств для создания сертификатов сервера и клиента. Необходимо использовать сторонние утилиты.

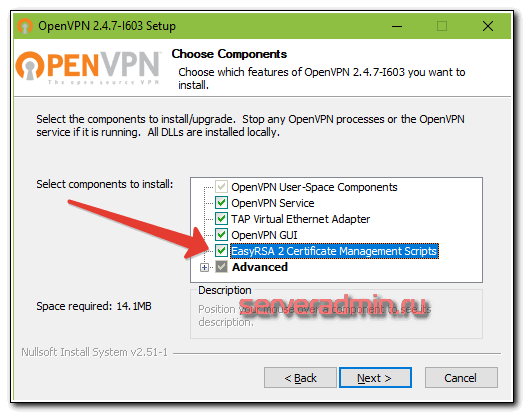

Выполняем установку от имени администратора и указываем в процессе компонент под названием EasyRSA 2 Certificate Management Scripts.

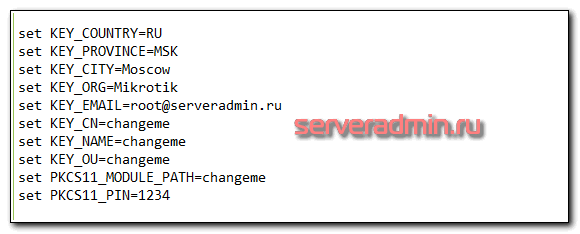

Идем в директорию C:\Program Files\OpenVPN. Переносим оттуда папку easy-rsa куда-нибудь в другое место, чтобы не приходилось постоянно спотыкаться об UAC, который не даст спокойно работать в Program files. Я перенес в D:\tmp\easy-rsa. Переименовываем файл vars.bat.sampleв vars.bat. Открываем его на редактирование и приводим примерно к следующему виду.

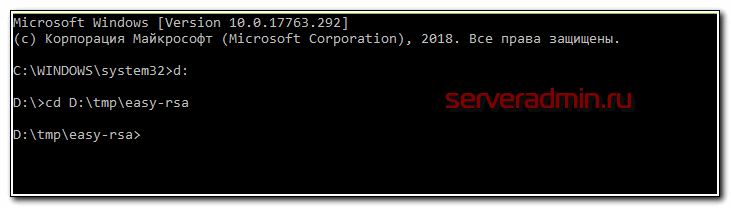

Для тех, кто не понял, это просто переменные, которые я указал под свои нужды. Там писать можно все, что угодно, не принципиально для нашей задачи. Можно вообще ничего не менять, а оставить как есть. Создаем в директории папку keys. Далее запускаем командную строку от администратора и перемещаемся в указанную директорию D:\tmp\easy-rsa.

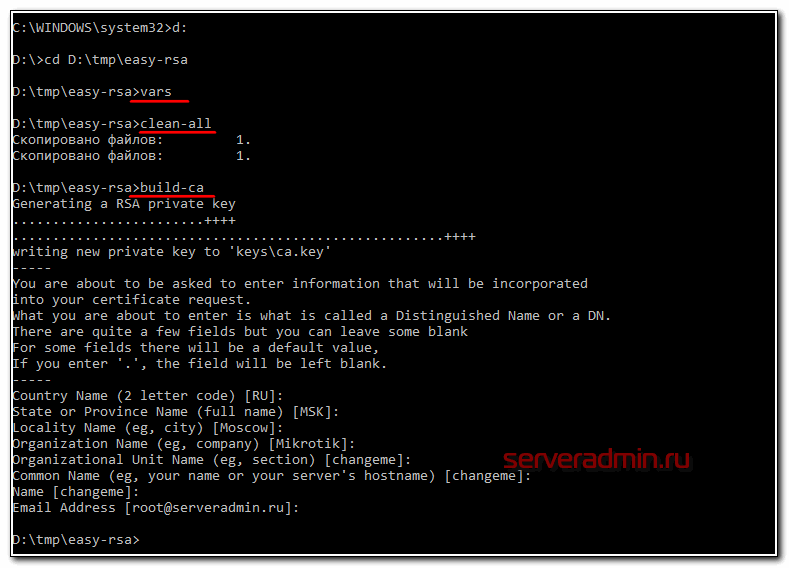

Далее в командной строке пишем vars и жмем enter. Этим мы загрузим переменные из файла vars.bat, потом вводим clean-all. Дальше генерируем Root CA командой — build-ca.

Отвечаем на задаваемые вопросы и завершаем создание корневого сертификата. Он появится в папке D:\tmp\easy-rsa\keys. Дальше создаем сертификат openvpn сервера командой — build-key-server имя_сервера.

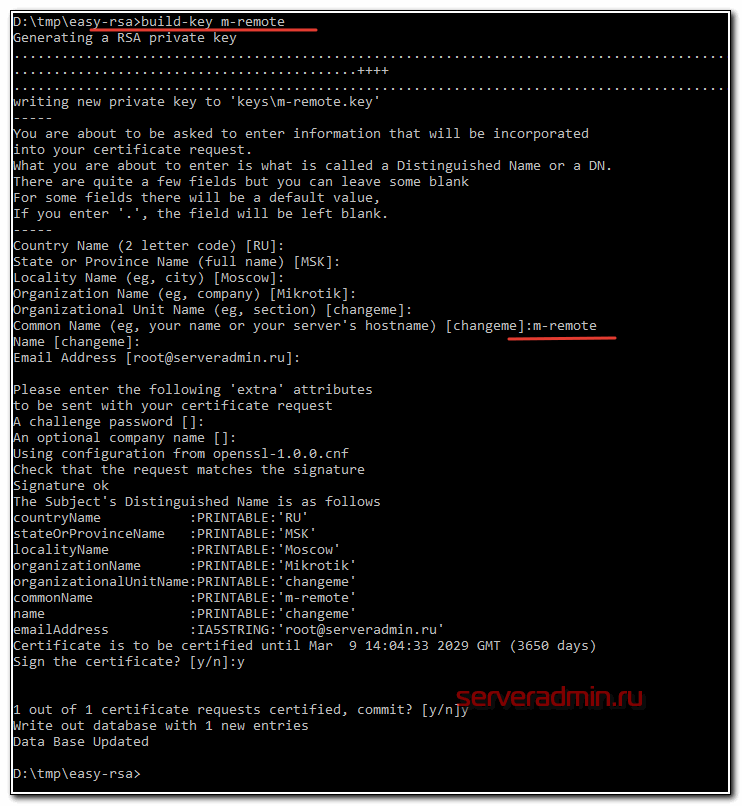

Теперь сгенерируем сертификат для клиента. У меня только один клиент в виде удаленного микротика. Вы создаете ровно столько, сколько вам нужно. Используем команду build-key имя_сертификата.

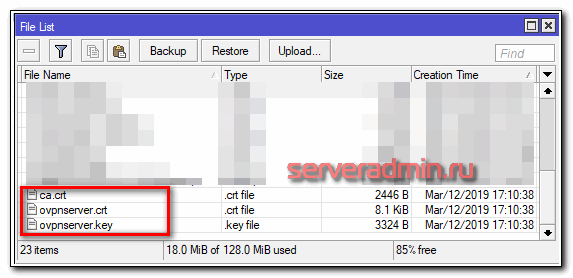

С созданием сертификатов закончили. Они у нас все лежат в директории keys. На микротик, который будет выступать в качестве openvpn сервера, нужно передать файлы:

- ca.crt

- ovpnserver.crt

- ovpnserver.key

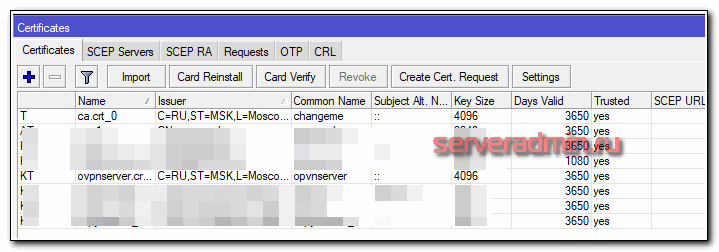

Импортируем сертификаты из добавленных файлов. Идем в System -> Certificates и импортируем сначала ca.crt, потом ovpnserver.crt и ovpnserver.key.

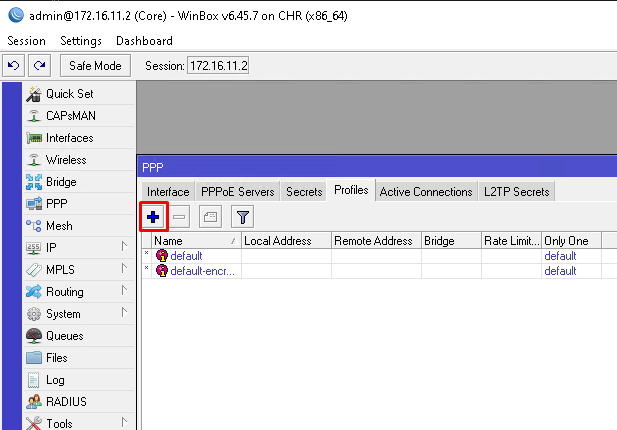

Должно получиться примерно так. Теперь приступаем к настройке openvpn сервера в mikrotik. Создадим для него отдельный профиль в PPP -> Profiles.

Все настройки дефолтные. В качестве локального и удаленного адреса использую Ip Pool, который создал в самом начале настройки l2tp. Добавим удаленного пользователя для openvpn в PPP ->Secrets.

Идем в раздел PPP и жмем OVPN Server. Указываем настройки и загруженный ca сертификат.

Далее добавляем по аналогии с остальными vpn серверами OVPN Server Binding и статические маршруты.

На этом настройка openvpn server в микротик завершена. По дефолту будет использоваться протокол шифрования BF-128-CBC. Его можно поменять в свойствах клиента, а список всех поддерживаемых шифров в свойствах vpn сервера.

Для работы указанной настройки openvpn сервера необходимо открыть входящий tcp порт 1194 на фаерволе. Теперь настроим openvpn клиент и протестируем скорость соединения через vpn на основе openvpn.

openvpn client

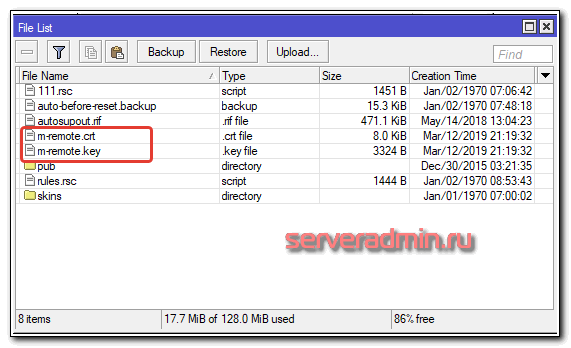

Для настройки openvpn client на mikrotik, туда нужна передать сертификаты, сгенерированные на предыдущем шаге. Конкретно вот эти файлы:

- m-remote.crt

- m-remote.key

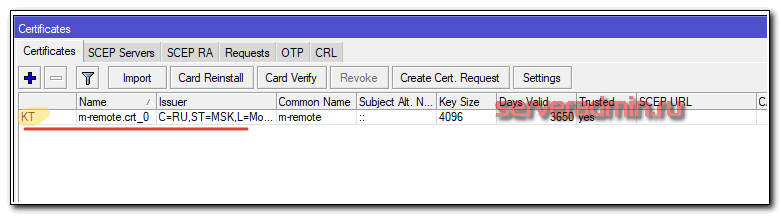

Импортируем, как и на сервере сертификат из этих файлов

Обращаю внимание, что должны быть символы KT напротив имени сертификата

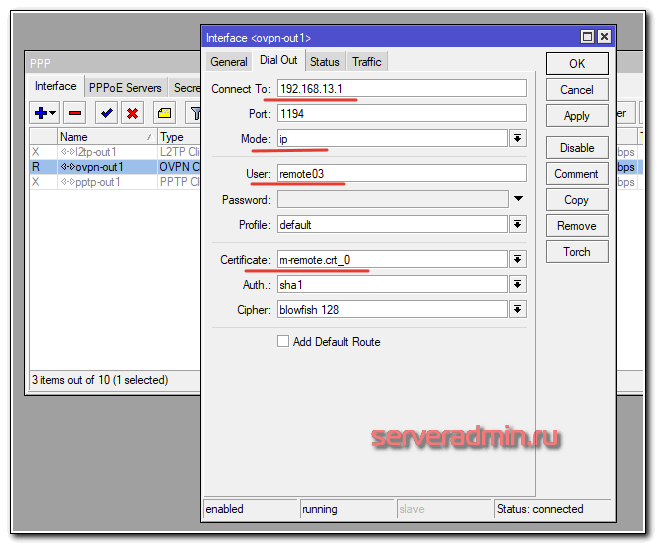

Теперь настраивает openvpn клиента. Идем в PPP и добавляем OVPN Client.

Добавляем статический маршрут для доступа к ресурсам удаленной сети за openvpn сервером.

Все готово. Можно подключаться и тестировать скорость vpn соединения через openvpn.

Получилось в среднем 24 мбит/сек при 100% загрузке процессора. Результат сопоставим с l2tp + ipsec. Немного удивил результат. Я думал, будет хуже, чем l2tp, а на деле то же самое. Мне лично вариант с openvpn в целом нравится больше, хотя из-за ограниченности настроек openvpn в микротике преимущества openvpn трудно реализовать. Напомню, что тестировал с шифрованием BF-128-CBC, то есть blowfish.

Вот результат с AES-128-CBC — 23 мбит/сек, примерно то же самое.

С клиент-серверными реализациями vpn сервера в mikrotik разобрались. Теперь просмотрим на скорость l2-vpn в виде eoip tunnel.

Настройка

Для начало нам нужно подключится к роутеру через Winbox.

MikroTik имеет доступ в интернет через интерфейс ether1 с адресом 172.16.11.2/24. Так же на нем настроена локальная сеть на интерфейсе General-Bridge с адресом 192.168.10.1/24. В Bridge находятся интерфейсы ether2-ether4

Открываем вкладку PPP:

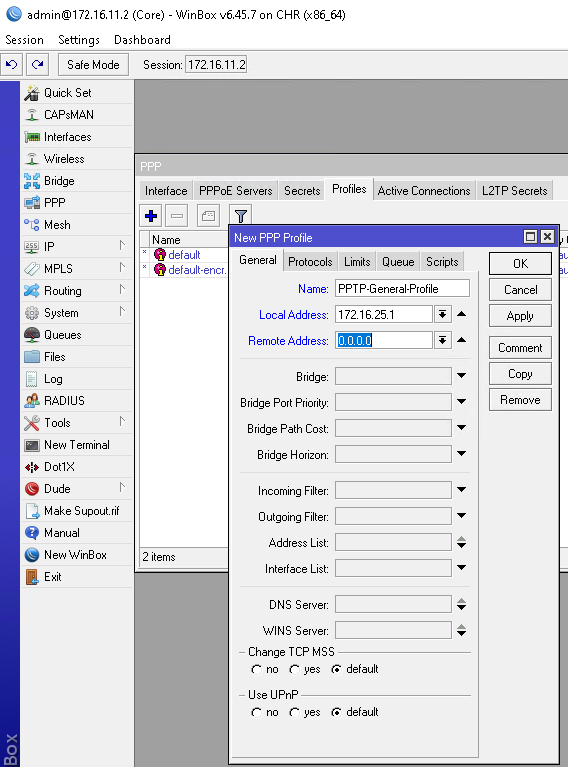

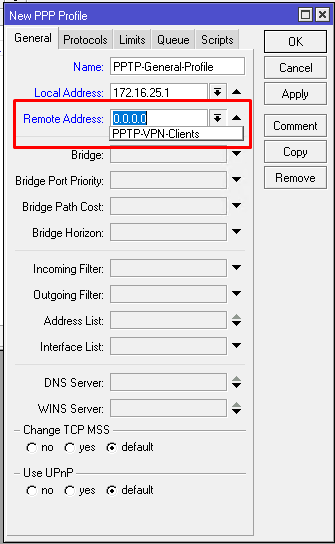

Нас интересует PPTP Server, и сразу дам рекомендацию, не нужно заходить в нее и включать сервер PPTP. Большая ошибка многих конфигураций — это использование стандартных профайлов. Прежде чем включать VPN, нужно создать и настроить новый. Он нужен для более тонкой настройки PPTP сервера Mikrotik. В нем мы включаем и отключаем нужные параметры. Предлагаю взглянуть.

Переходим в Profiles

Жмем на плюс, так же стандартные Profile не нужно удалять или выключать.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. То есть при подключении клиента к PPTP VPN автоматически назначается именно это адрес для сервера Mikrotik.

В строке Remote Address указываю IP адрес или пул адресов для клиентов внутри VPN. Так как я буду подключать больше одного клиента к VPN, то создам пул из той же подсети.

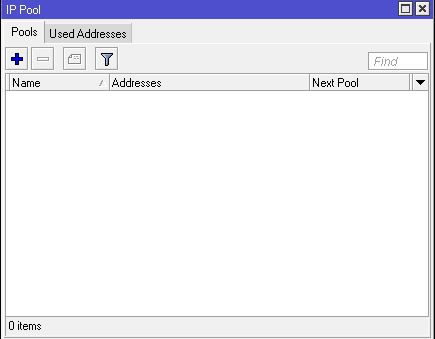

Переходим в нужный нам раздел IP-Pool.

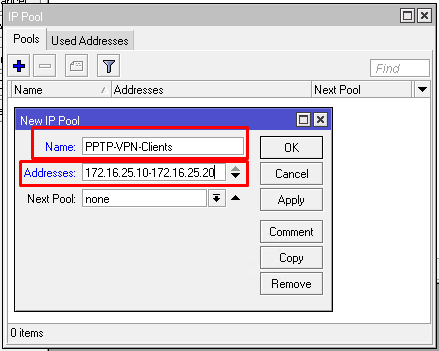

Создаю пул, нажатием плюс. Задаю имя PPTP-VPN-Clients и задаю IP адреса 172.16.25.10-172.16.25.20 в строке Address.

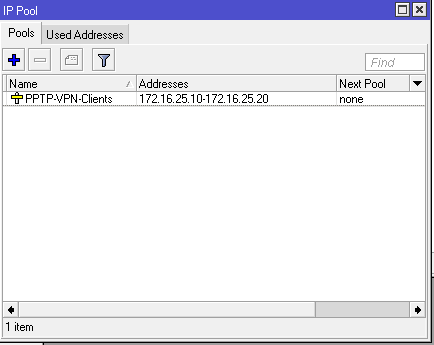

Нажимаем Apply и Ok. Проверяем, создался ли наш пул. Если все хорошо, то возвращаемся к созданию PPTP профайла.

В строке Remote Address выпадающего списка, стал доступен наш пул. Выбираем его.

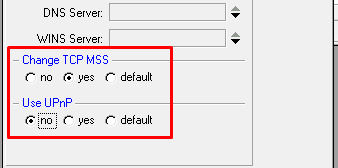

Приведем свежующие параметры к такому виду:

- переключаем Change TCP MSS в yes;

- параметр Use UPnP переключаем в no.

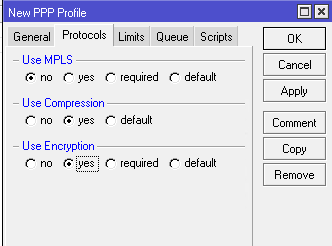

Переходим в Protocols и изменяем:

- Ставим no для Use MPLS;

- Ставим yes для Use Compression;

- Ставим yes для Use Encryption.

Далее в Limits указываем no для Only One. Остальные настройки можно не задавать. К примеру, если бы нужно было ограничить скорость клиента в VPN, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK

В списке должен появиться наш созданный профайл.

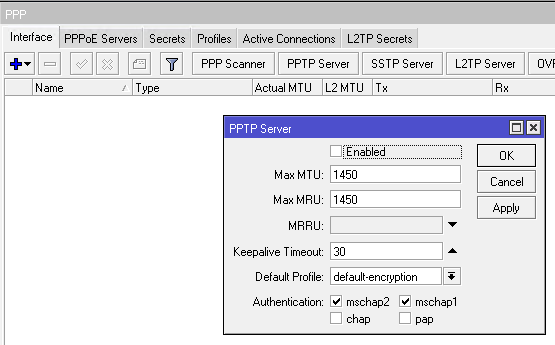

Нам осталось включить PPTP сервер на Mikrotik и настроить Firewall. Нас интересует PPTP в меню Interface.

Ставим галочку Enabled.

Выбираем в Default Profile наш созданный PPTP-General-Profile.

Authentication — для более безопасной проверки подлинности рекомендую использовать только mschap2. Мы отключаем все другие протоколы проверки подлинности, но будьте осторожны, т.к. некоторые устройства могут не поддерживать протокол MS-CHAPv2.

Жмем Apply и OK.

Настройка Firewall для PPTP Сервера

На этом еще не все, нам осталось настроить Firewall. Если ваш роутер с пустой конфигурацией, то делать ничего не нужно. Если у вас есть запрещающие правила входящего трафика, то нужно внести некоторые изменения.

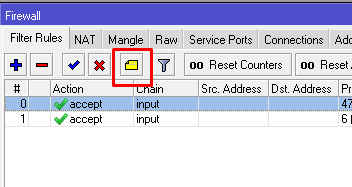

Переходим в Firewall. (IP-Firewall), выбираем Filter Rules и жмем плюс.

В окне создания New Firewall Rule выбираем цепочку input, поскольку трафик будет идти именно на роутер (входящий трафик).

Protocol выбираем gre.

Connection State ставим галочку new.

Далее идем во вкладку Action и в параметре Action проверяем чтобы значение было на accept.

Нажимаем Apply и OK.

Создаем еще одно. Нажимаем плюс. Все параметры остаются такие же, за исключением параметров Protocol и Dst.port.

Protocol выбираем tcp

Dst.port 1723.

Сохраняем и проверяем.

Все на месте. Обязательно после сохранения переместите их выше блокирующих, это значит если у вас есть блокирующее правило входящего трафика в цепочке input, то последние два нужно поднять.

Для удобства подпишем их одним комментарием.

Теперь понятно, что это за правила, в какой цепочке и для чего нужны.

Пару слов про блокировку GRE. Некоторые товарищи все же блокируют его, но как понять, доходит ли пакеты до нас?

Расскажу маленькую хитрость. В каждом правиле firewall есть счетчик, они называются Bytes и Packets.

Если в процессе подключения эти счетчики не изменяются, значит пакеты просто не доходят до вашего роутера. В подобных ситуациях нужно пробовать другие протоколы VPN. В следующий статье мы расмотрим настройку и подключение клиента к нашему PPTP серверу на оборудование микротик.

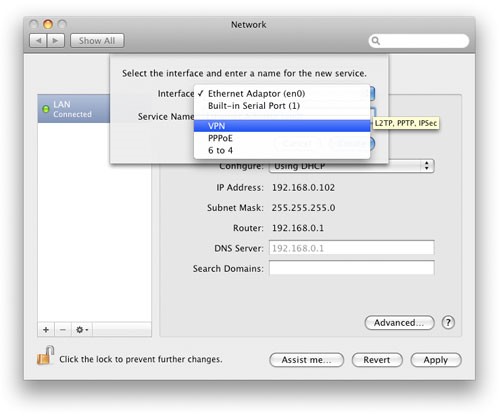

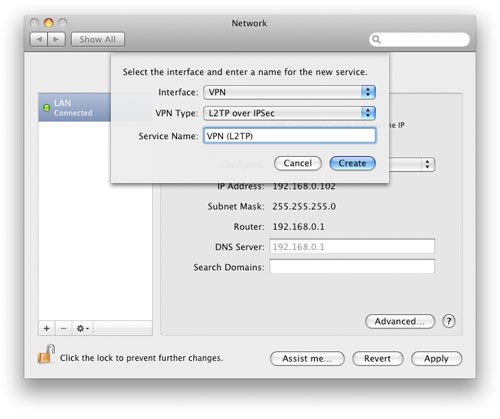

MAC OS

Работа L2TP/IPSec на устройствах Apple может не заработать в виду разной трактовки протоколов.

Первое, что Вам необходимо сделать, это открыть меню «Apple», затем перейти в меню «System Preferences» («Системные настройки»), где выбрать пункт «Network» («Сеть»). Если вдруг окажется, что у Вас нет прав настраивать сеть, то в этом случае нужно кликнуть по иконке замка и ввести имя и пароль администратора компьютера. Затем в меню «Network» («Сеть») слева внизу следует нажать знак плюса, после чего на экране откроется диалоговое окно для создания подключения, где Вы должны выбрать пункт «VPN».

- В следующем окне выбираете следующие параметры:

- в строке «Interface» выбираете «VPN»;

- в строке «VPN Type» («Тип VPN») выбираете «L2TP over IPSec» («L2TP через IPSec»);

- строке «Service Name» («Имя службы») присваиваете имя создаваемому подключению.

После того, как параметры выбраны, нажимаете кнопку «Create» («Создать»).

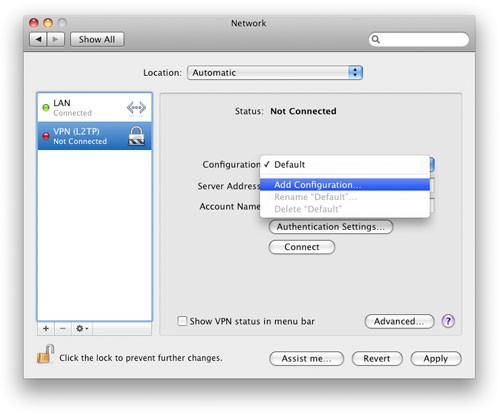

Теперь, когда подключение VPN Вы создали, Вам необходимо его правильно настроить, для чего слева выбираете только что созданное VPN- подключение и в меню справа кликаете по параметру «Configuration» («Конфигурация»). В появившемся списке Вы должны выбрать «Add Configuration» («Добавить конфигурацию»).

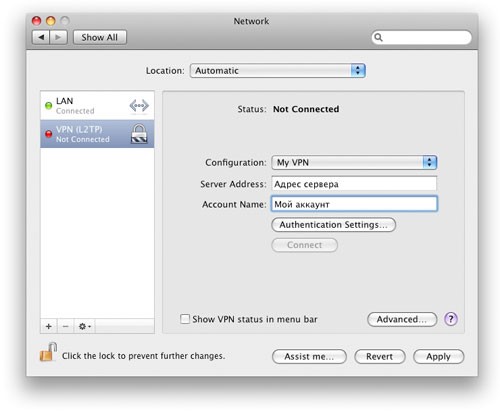

После того, как Вы выбрали строку «Add Configuration» («Добавить конфигурацию»), Вам нужно ввести имя конфигурации, которое можно выбрать произвольное. В строке «Server Address» («Адрес сервера») вводите адрес сервера, к которому будет осуществляться подключение, в строке «Account Name» («Имя учетной записи») вводите свой логин на сервере L2TP. Все эти данные вы можете получить у своего VPN провайдера.

Затем нужно нажать кнопку «Authentication Settings» («Настройки аутентификации») и в новом окне задать пароль, а также при необходимости группу и шифрование трафика. Password – пароль L2TP. Shared Secret – пароль ipsec.

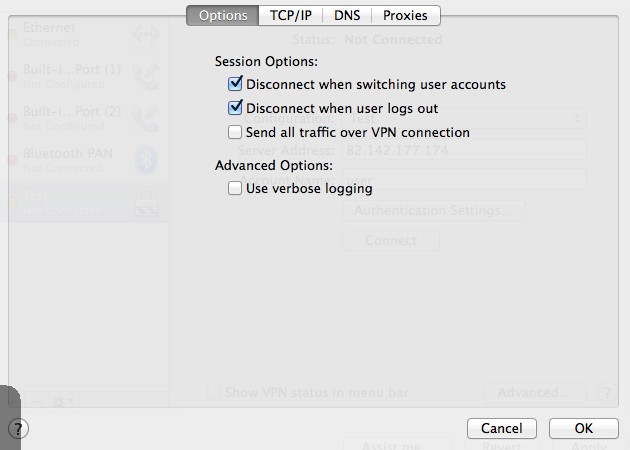

После того, как ввод параметров завершен, проверьте закладку «Advanced» («Параметры»).

На этом настройка VPN-соединения завершена, Вам осталось нажать применить изменения, нажав «Apply («Применить»)», после чего можно нажимать кнопку «Connection» («Подключиться»).

Внимание! При включении галочки в поле Send all traffic over VPN connection весь сетевой трафик, включая трафик в Интернет, будет направляться (маршрутизироваться) в VPN-подключение. Включайте только в случае необходимости.

Выбор VPS хостинга

Для тех кто хочет найти своего провайдера необходимо учитывать параметры:

- Надежность дата центра. Тут наверно субъективно, но взор падает на крупные города и крупные дата-центры;

- Страна размещения. Т.к. для работы нет нужды обходить блокировки необходимо выбирать провайдеров России, что значительно улучшит качество каналов. Регион размещения лучше выбрать по пингу. Для 90% – Москва.

- 99% что слабым местом будет процессор и ширина канала. Объем памяти и тип и объем дисков никакого значения не имеет (в последних релизах CHR объем дисков урезан до 15Гб), т.е. утилизация процессора и канала идет более быстрыми темпами чем памяти.

- Частота процессора должна быть максимальной, чтобы купив 1 ядро и минимум памяти (обычно самый дешевый тариф) получить сразу прирост производительности.

- Ширина канала, обычно, не меняется для виртуальной машины, поэтому лучше сразу искать хостинг с нужным параметров с учетом роста. Бывают хостинги с мощным железом но канал 20Мб/сек. Очень часто пишется что канал 1Гб, а фактические тесты показывают что 30-50Мб. Часто 1Гб выделяется на пул машин, т.е. на совместное использование.

- Ищите хостера с бесплатным тестовым периодом, т.к. это даст вам возможность протестировать все в реальных условиях, а не на рекламных проспектах. Дают потестировать – значит уверены в своих возможностях.

Мне пришлось перебрать 7 провайдеров прежде чем найти подходящего:

Почему?:

- Бесплатный тест 3 дня;

- Мощный процессор: 97Мб/сек VPN PPTP канал утилизирует процессор на 15-20%;

- Реальный гигабитный канал (протестировано на паблик BW серверах mikrotik);

- Защита клиентов от DDOS;

- Возможность добавления внутреннего интерфейса для взаимодействия с другими виртуальными машинами, что избавит от необходимости VPN канала с рядом стоящей IP АТС или Web сервера.

Далее будет информация применительно к этому провайдеру.

Если вам нужен VPN в европе, то присмотритесь к недорогому варианту:

Опасность переменного и постоянного тока

Известно, что электроток бывает постоянный и переменный, но не каждый житель понимает между ними разницу и знает, какой оказывает более серьезное воздействие на организм. На вопрос, какой ток опаснее, специалисты отвечают – переменный.

Объясняется это тем, что постоянный электроток должен быть в три раза мощнее переменного, чтобы быть смертельно опасным для человеческого здоровья. Переменный – более быстрый и сильный, что больше сказывается на нервных окончаниях и мышечной ткани (в первую очередь, сердечной). Электрическое сопротивление людей покрывает мощность постоянного тока (силой не выше 50 милиампер). В случае с переменным электротоком граница опускается до 10 милиампер. Если электрическое напряжение достигает 500 вольт, то оба вида тока оказывают одинаковый вред. Если показатель повышается, более опасный в такой ситуации постоянный электроток.

Биологическое действие электричества напрямую зависит от того, с какой интенсивностью организм ему подвергается, а это важный фактор, из-за которого возникает фибрилляция желудочков сердца. Смертельный электрический ток для человека – длительное прикосновение к электропроводникам с силой 0.25-80 мА. При этом вызываются судороги дыхательных мышц и как следствие – острая асфиксия.

Электричество распространяется по организму лишь в том случае, если есть точка входа и выхода тока. То есть одновременно нужно прикоснуться к двум электродам. Речь идет о двуполюсном включении или соприкосновении с одним электродом. Если часть тела человека заземлена, то такое включение называют однополюсным. Бывает и частичное включение, при котором изолированный от земли человек прикасается к разноименным полюсам. В таком случае он пройдет через включенный отрезок руки, а это, как правило, не опасный ток. Если имеет место высокое напряжение, то электротоком может поразить, даже если нет прямого контакта с проводником: то есть на расстоянии, посредством дугового контакта, который возникает, если к нему приблизиться. Ионизация воздуха является причиной того, что человек контактирует с установками или проводами, по которым проходит электроэнергия. Ток электричества опасный для человека особенно в сырую погоду, так как электропроводимость воздуха повышена. В случае со сверхвысоким напряжением величина электрической дуги достигает длины в 35 см.

Электрический ток опасен для человеческого организма, поэтому нужно соблюдать элементарные требования техники безопасности. Сам он бывает постоянным и переменным, каждый по-своему воздействует на человека. Безопасная работа с электроустановками – соблюдение всех правил и использование средств защиты.