Настройка sftp-сервера в ubuntu 18.04 lts

Содержание:

- Содержание

- Как настройки подключения по SSH влияют на безопасность

- Как ограничить подключение по паролю

- Two factor authentication with U2F/FIDO

- Шаг 4 — Отключение аутентификации с помощью пароля на сервере

- Как подключиться по SSH

- 3: Аутентификация по SSH-ключам

- Установить SSH сервер

- Что можно поменять в настройках SSH

- Варианты использования

- Индикаторы торговли бинарными опционами без перерисовки

- Introduction

- How To Log Into SSH with Keys

- Как открыть Центр уведомлений в macOS

- Disabling Password Authentication

- Conclusion #

- SSH-клиенты для Windows — программы и online — аддоны

- Подключение к Linux из Windows по SSH

- Для Linux/MacOS

- Как отключить тестовый режим в windows 7. Включение и выключение тестового режима Windows

Содержание

Как настройки подключения по SSH влияют на безопасность

В этом разделе разберем основные настройки для повышения уровня безопасности SSH. Все настройки выполняются в уже известном конфигурационном файле /etc/ssh/sshd_config.

Первая настройка — проверка соответствия DNS-имени IP-адресу клиента. За это отвечает параметр UseDNS.

Следующий шаг к безопасности — запрет пустых паролей. Задается в параметре PermitEmptyPasswords.

Дополнительно можно ограничить количество неудачных попыток подключения:

Еще один подход к ограничению несанкционированных подключений — задание пользователей и групп, которым разрешен доступ по SSH. Они перечисляются в параметрах AllowUsers и AllowGroups.

Дополнительно, можно задать время, в течении которого система ожидает от пользователя ввода пароля. По умолчанию это две минуты, но лучше уменьшить до 30 секунд.

Отключение пользователя при бездействии позволит предотвратить доступ злоумышленника, если пользователь вдруг отлучился от своего рабочего места. Значение задается в секундах

Мы перечислили основные параметры для повышения безопасности SSH-соединений, однако, можно выполнять и более тонкую настройку. Полный список команд можно найти в официальной документации.

Нельзя не упомянуть про эффективный инструмент борьбы с попытками аутентификации — утилите fail2ban. Это сервис, который читает лог безопасности и блокирует злоумышленников по IP. Штатно устанавливается при помощи apt:

После установки появляются два конфигурационных файла: /etc/fail2ban/fail2ban.conf и /etc/fail2ban/jail.conf. Первый отвечает за настройки запуска fail2ban, а второй за настройки защиты конкретных сервисов.

Как ограничить подключение по паролю

Если ограничить подключение по паролю, то использование утилиты OpenSSH будет более безопасным, потому что даже если украдут ваш пароль, то он будет практически бесполезным, потому что зайти на сервер по SSH, используя его, будет уже невозможным.

Для выставления ограничений необходимо иметь права администратора, вы должны быть авторизованным под root или использовать перед каждой командой. В примерах будет использоваться вариант без , чтобы не было расхождений с предыдущими примерами.

Для начала зайдем на сервер по ключу:

Используя консольный текстовый редактор nano, откроем под root файл настроек OpenSSH:

:~# nano /etc/ssh/sshd_config

После чего мы увидим содержимое файла настроек. Нам нужно найти строчку:

... #PasswordAuthentication yes ...

Убрать в начале и заменить на . То есть ее надо преобразить вот в такой вид:

... PasswordAuthentication no ...

Далее нажимаем сначала Ctrl + O , затем Enter, чтобы сохранить. И Ctrl + X, чтобы выйти.

Теперь, чтобы эти настройки вступили в силу, нужно перезапустить службу SSH. Для этого необходимо ввести следующую команду.

Теперь выйдем с сервера и вернемся туда, откуда подключались.

:~# systemctl restart sshd :~# exit logout Connection to 80.90.255.255 closed. :~$

И попробуем обратно подключиться к северу по паролю.

:~$ ssh Permission denied (publickey).

И видим, что сервер нас больше таким способом пускать не намерен. А теперь попробуем с помощью ключа.

:~$ ssh -i ~/.ssh/server-key Enter passphrase for key '/home/uxumax/.ssh/server-key': Linux debian9 5.4.40-04224-g891a6cce2d44 #1 SMP PREEMPT Tue Jun 23 20:21:29 PDT 2020 x86_64 The programs included with the Debian GNU/Linux system are free software; the exact distribution terms for each program are described in the individual files in /usr/share/doc/*/copyright. Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent permitted by applicable law. :~#

На этом настройка завершена, ключ не теряйте, а если потеряете, то пишите хостинг-провайдеру, чтобы он дал вам доступ по VNC, с помощью которого вы сможете включить вход по паролю обратно.

Чтобы сервер был в безопасности, советую настроить на нем фаервол и добавить порт SSH в список доверенных.

Two factor authentication with U2F/FIDO

OpenSSH 8.2 added support for U2F/FIDO hardware authentication devices. These devices are used to provide an extra layer of security on top of the existing key-based authentication, as the hardware token needs to be present to finish the authentication.

It’s very simple to use and setup. The only extra step is generate a new keypair that can be used with the hardware device. For that, there are two key types that can be used: and . The former has broader hardware support, while the latter might need a more recent device.

Once the keypair is generated, it can be used as you would normally use any other type of key in openssh. The only requirement is that in order to use the private key, the U2F device has to be present on the host.

For example, plug the U2F device in and generate a keypair to use with it:

Now just transfer the public part to the server to and you are ready to go:

Шаг 4 — Отключение аутентификации с помощью пароля на сервере

Если вы смогли войти в свою учетную запись с помощью SSH без пароля, это означает, что вы успешно настроили для своей учетной записи аутентификацию на базе ключей SSH. Однако механизм аутентификации по паролю все еще активен, то есть ваш сервер может подвергнуться атаке посредством простого перебора паролей.

Прежде чем выполнять описанные в настоящем разделе шаги, убедитесь, что вы настроили аутентификацию на базе ключей SSH для учетной записи root на этом сервере, или (предпочтительно) вы настроили аутентификацию на базе ключей SSH для учетной записи сервера без привилегий root и с привилегиями

На этом шаге вход в систему по паролю будет заблокирован, поэтому очень важно сохранить возможность доступа с правами администратора

Подтвердив права администратора для удаленной учетной записи, выполните вход на удаленный сервер с помощью ключей SSH как пользователь с привилегиями root или как пользователь с привилегиями . Затем откройте файл конфигурации демона SSH:

Найдите в файле директиву . Эта строка может быть прокомментирована с помощью в начале строки. Раскомментируйте строку, удалив , и установите значение . После этого вы не сможете выполнять вход в систему через SSH с использованием паролей учетной записи:/etc/ssh/sshd_config

Сохраните и закройте файл, нажав , затем нажмите для подтверждения сохранения файла, а затем нажмите для выхода из nano. Для фактической активации этих изменений нужно перезапустить службу :

В качестве меры предосторожности откройте новое окно терминала и проверьте правильность работы службы SSH, прежде чем закрывать этот сеанс:

После проверки корректной работы службы SSH вы можете безопасно закрыть все текущие сеансы сервера.

Как подключиться по SSH

Для подключения по SSH нам необходимо знать такие данные:

- ip адрес сервера, к которому мы собираемся подключится;

- порт, на котором ожидает подключения SSH сервер, по умолчанию используется 22, но в целях безопасности порт подключения ssh часто изменяют;

- имя и пароль пользователя на удаленном сервере.

Больше ничего не нужно, обычно эти данные присылают в письме вместе с описанием VPS. Теперь перейдем к практике.

1. Подключение через SSH в Linux

В Linux подключение по SSH выполняется с помощью утилиты ssh. Мы более подробно рассматривали работу с ней в статье как пользоваться ssh. Для подключения к удаленному компьютеру ее синтаксис будет выглядеть следующим образом:

$ ssh имя_пользователя@айпи_адрес

Это самый простой вариант, если вам также нужно задать порт, используйте опцию -p:

$ ssh имя_пользователя@айпи_адрес -p порт

Чтобы выполнить подключение по SSH Linux нажмите Ctrl+Alt+T для открытия терминала и наберите команду, заменив нужные значения:

Или, с нестандартным портом:

Если ip_адрес и порт правильные, то на следующем шаге программа попросит у вас ввести пароль:

Если пытаетесь подключится через SSH к этому серверу первый раз, то утилита также попросит подтвердить добавление нового устройства в свой список известных устройств, здесь нужно набрать yes и нажать Enter:

Теперь вы подключены, и все вводимые далее команды будут выполнены на удаленном сервере:

Если же произошла ошибка и IP адрес или порт введены неверно, то вы получите ошибку Connection Refused:

Просто убедитесь что порт введен верно. Если это ваш сервер, то, возможно на нем еще нужно разрешить подключение SSH в брандмауэре. В Ubuntu/Debian для этого на удаленном сервере выполните:

А в CentOS/Fedora:

Если вы используете другой порт для SSH, то замените 22 на свой порт. Для удобства подключения по SSH в дальнейшем можно настроить авторизацию по ключу ssh, чтобы не вводить каждый раз пароль.

Теперь вы знаете как подключиться по ssh linux и решить проблемы с подключением. А теперь перейдем к Windows.

2. Подключение через SSH в Windows

Раньше подключение по SSH из Windows выполнялось только с помощью сторонних утилит, например PuTTY. Но в Windows 10 был добавлен встроенный OpenSSH клиент и работает он точно так же, как и в Linux. По умолчанию этот компонент не активирован. Для его установки откройте Параметры -> Приложения:

Затем выберите Управление дополнительными компонентами:

Здесь нажмите добавить новый компонент и в открывлемся меню выберите OpenSSH Client и нажмите Устанвоить:

Дальше вернитесь назад и дождитесь завершения установки. После того, как SSH клиент будет установлен нужно обязательно перезагрузить компьютер.

После перезагрузки нажмите Win+R чтобы открыть окно запуска команд и наберите в нем cmd:

Далее нажмите Enter. Перед вами откроется командная строка Windows. Здесь можно использовать утилиту ssh. Синтаксис у нее абсолютно такой же, как и для Linux:

ssh имя_пользователя@айпи_адрес -p порт

Например, такой командой можно подключится по SSH к Raspberry Pi, который находится в вашей локальной сети по адресу 192.168.1.5:

Утилита предложит добавить устройство в список известных:

Затем предложит ввести пароль:

Все следующие команды будут выполняться уже на Raspberry Pi или другой удаленной машине, к которой вы подключились.

Теперь подключиться к серверу по ssh из этой операционной системы также просто как и из Linux.

3: Аутентификация по SSH-ключам

Скопировав открытый ключ на сервер, вы сможете войти на свой удаленный хост без пароля удаленного пользователя.

Введите команду:

Если вы впервые подключаетесь к этому хосту (к примеру, если вы копировали ключ вручную), вы можете увидеть предупреждение:

Это значит, что ваш локальный компьютер не распознает удаленный хост. Введите yes и нажмите Enter.

Если вы не установили парольную фразу для закрытого ключа, вы сразу же попадете в систему

Если вы создали такую фразу, сейчас вам будет предложено ввести ее (обратите внимание, вводимая фраза никак не будет отображаться в терминале из соображений безопасности). После аутентификации вы получите доступ к удаленному пользователю

Если аутентификация по ключам прошла успешно, можно отключить парольную аутентификацию, чтобы повысить защиту сервера.

Установить SSH сервер

Если вы устанавливаете сервер Ubuntu, вы можете установить сервер OpenSSH с экрана, как показано на рисунке ниже. Фактически, при установке сервера Ubuntu вы можете в любое время запустить команду, чтобы установить SSH-сервер и многое другое.

Установить SSH сервер

Ubuntu Tasksel – Выбор пакета

При установке на Ubuntu на рабочем столе или на сервере вы также можете напрямую установить серверный пакет OpenSSH, как и любой другой пакет. Чтобы установить SSH-сервер в Ubuntu, все, что вам нужно сделать, это установить серверный пакет OpenSSH, который легко доступен через репозитории. Используйте следующую команду для настройки SSH-сервера:

Это так просто.

Что можно поменять в настройках SSH

- Порт. По умолчанию утилита использует порт 22. Если его не изменить на другой, злоумышленник очень легко сможет получить доступ к вашей системе. Чтобы поменять номер порта, найдите строчку Port 22, и замените 22 на любой другой номер.

- Протокол. Утилита SSH поддерживает два протокола для лучшей совместимости. Тем не менее, протокол 1 уже считается устаревшим и небезопасным, поэтому лучше всего пользоваться протоколом 2. Чтобы активировать его, найдите строчку #Protocol 2, удалите знак # в начале строки. В некоторых случаях может встречаться запись типа Protocol 1, 2. В таком случае вам нужно оставить только последнее значение.

- Автоматический вход суперпользователя. Непонятно зачем, но по умолчанию эта функция активирована. Если её не отключить, то это может серьёзно повредить вашей безопасности. Найдите в конфигурационном файле строку PermitRootLogin и замените значение prohibit-password на no.

- Авторизация по ключу. Подключение по ключу является наиболее надёжным, так как его практически невозможно взломать. Вам нужно найти строку PubkeyAuthentication и проверить, не отличается ли значение этого параметра от необходимого yes. Как создавать сам ключ, мы расскажем в следующем пункте.

- Доступ определённой группы пользователей. Если вы хотите, чтобы доступ к удалённому компьютеру могла получить определённая группа пользователей, а не кто попало, в конце добавьте несколько строк типа: AllowUsers User1, User2, User3 либо AllowGroups Group1, Group2, Group3, если дело касается групп. Вместо User и Group пропишите конкретные названия.

- Разрешение запуска графического интерфейса приложений. Чтобы в дальнейшем запускать приложения с графическим интерфейсом на удалённом компьютере, вместо того чтобы довольствоваться командной строкой, в конфигурационном файле добавьте строчку, прописав X11Forwarding yes.

Варианты использования

SSH вместо RSH

student@hostX$ ssh -l user1 gate "uname -a" student@hostX$ cat /etc/hosts | ssh -l user1 gate "cat > hosts.bak" student@hostX$ cd /; sudo tar -cf - etc/ | ssh -l user1 gate "cat > etc.tar" server# ssh switch "show cdp neighbors"

SSH вместо RCP (SCP)

$ scp -P 2222 val@radio.specialist.ru:/usr/local/www/apache22/data/unijava/jre-8u211-windows-x64.exe . server# scp switchN:running-config /srv/tftp/switchN-running-config server# sshpass -p cisco scp switchN:running-config /srv/tftp/switchN-running-config

Использование SSH Chroot

SSH вместо FTP (SFTP)

www# cat /etc/ssh/sshd_config

...

# Subsystem sftp /usr/libexec/sftp-server

Subsystem sftp internal-sftp

...

Match group user1

ChrootDirectory %h

ForceCommand internal-sftp

www# chown root ~user1/ www# mkdir ~user1/public_html www# chown -R user1:user1 ~user1/public_html/

Chroot shell через SSH

gate# cat /etc/ssh/sshd_config

... X11Forwarding yes ...

SSH вместо VPN (привязка к порту клиента)

windows desktop Putty Session HostNameIP 192.168.X.10 Connection->SSH->Tunnels Source port 3101 Destination 192.168.100+X.101:3389 linux desktop$ ssh -L 3101:192.168.100+X.101:3389 192.168.X.10 Remote Desktop Connection->127.0.0.1:3101

server# cat /etc/ssh/sshd_config

... GatewayPorts yes ...

lan# ssh -N -R 2222:localhost:22 user1@server.corpX.un lan# ssh -N -R 3101:192.168.100+X.101:3389 user1@server.corpX.un

Индикаторы торговли бинарными опционами без перерисовки

Introduction

OpenSSH is a powerful collection of tools for the remote control of, and transfer of data between, networked computers. You will also learn about some of the configuration settings possible with the OpenSSH server application and how to change them on your Ubuntu system.

OpenSSH is a freely available version of the Secure Shell (SSH) protocol family of tools for remotely controlling, or transferring files between, computers. Traditional tools used to accomplish these functions, such as telnet or rcp, are insecure and transmit the user’s password in cleartext when used. OpenSSH provides a server daemon and client tools to facilitate secure, encrypted remote control and file transfer operations, effectively replacing the legacy tools.

The OpenSSH server component, sshd, listens continuously for client connections from any of the client tools. When a connection request occurs, sshd sets up the correct connection depending on the type of client tool connecting. For example, if the remote computer is connecting with the ssh client application, the OpenSSH server sets up a remote control session after authentication. If a remote user connects to an OpenSSH server with scp, the OpenSSH server daemon initiates a secure copy of files between the server and client after authentication. OpenSSH can use many authentication methods, including plain password, public key, and Kerberos tickets.

How To Log Into SSH with Keys

While it is helpful to be able to log in to a remote system using passwords, it’s a much better idea to set up key-based authentication.

How Does Key-based Authentication Work?

Key-based authentication works by creating a pair of keys: a private key and a public key.

The private key is located on the client machine and is secured and kept secret.

The public key can be given to anyone or placed on any server you wish to access.

When you attempt to connect using a key-pair, the server will use the public key to create a message for the client computer that can only be read with the private key.

The client computer then sends the appropriate response back to the server and the server will know that the client is legitimate.

This entire process is done automatically after you set up keys.

How To Create SSH Keys

SSH keys should be generated on the computer you wish to log in from. This is usually your local machine.

Enter the following into the command line:

Press enter to accept the defaults. Your keys will be created at ~/.ssh/id_rsa.pub and ~/.ssh/id_rsa.

Change into the directory by typing:

Look at the permissions of the files:

As you can see, the file is readable and writable only to the owner. This is how it should be to keep it secret.

The file, however, can be shared and has permissions appropriate for this activity.

How To Transfer Your Public Key to the Server

If you currently have password-based access to a server, you can copy your public key to it by issuing this command:

This will start an SSH session. After you enter your password, it will copy your public key to the server’s authorized keys file, which will allow you to log in without the password next time.

Как открыть Центр уведомлений в macOS

Disabling Password Authentication

If you have created SSH keys, you can enhance your server’s security by disabling password-only authentication. Apart from the console, the only way to log into your server will be through the private key that pairs with the public key you have installed on the server.

Warning: Before you proceed with this step, be sure you have installed a public key to your server. Otherwise, you will be locked out!

As root or user with sudo privileges, open the configuration file:

Locate the line that reads , and uncomment it by removing the leading . You can then change its value to :

/etc/ssh/sshd_config

Two more settings that should not need to be modified (provided you have not modified this file before) are and . They are set by default, and should read as follows:

/etc/ssh/sshd_config

After making your changes, save and close the file.

You can now reload the SSH daemon:

Password authentication should now be disabled, and your server should be accessible only through SSH key authentication.

Conclusion #

You have learned how to install and enable SSH on your Ubuntu 18.04. You can now login to your machine and perform common sysadmin tasks through the command prompt.

By default, SSH listens on port 22. Changing the default SSH port adds an extra layer of security to your server by reducing the risk of automated attacks.

If you are managing multiple systems, you can simplify your workflow by defining all of your connections in the SSH config file .

For more information, about how to configure your SSH server read the Ubuntu’s SSH/OpenSSH/Configuring guide and the official SSH manual page.

If you have any questions, please leave a comment below.

ssh ubuntu

SSH-клиенты для Windows — программы и online — аддоны

PuTTY — клиент для подключения к SSH, Telnet, SCP, SFTP.

PuTTY, пожалуй, один из самых популярных SSH-клиентов для Windows. Популярен он за свою функциональность, быстроту работы, простоту использования. И он бесплатный! Скачайте этот клиент и установите его.

В стартовом окне приветствия сразу можно ввести все параметры подключения, запустить соединение и сразу же приступить к работе. Можно сохранить это подключение на будущее, чтобы каждый раз не вводить все данные заново. Это удобно.

WinSCP

WinSCP — еще одна довольно популярная программа-клиент. С помощью нее можно установить зашифрованное соединение к FTP-серверу удаленной машины путем туннелирования трафика через протокол SSH.

Работает быстро. Интерфейс похож на PuTTY. Ничего сверхъестественного, поэтому разобраться с подключением будет не сложно. Все то же самое: хост, порт, имя пользователя и пароль — все, что требуется для подключения и дальнейшего управления файловой структурой сервера.

Xshell

Xshell — бесплатный для некоммерческого использования клиент.

Преимущества программы: поддержка локальных команд, управление файлами и туннелирование. Имеет простой командный интерфейс. Помимо SSH-протокола поддерживает и другие: RLOGIN, SFTP, TELNET, SERIAL. Для профессиональных пользователей есть куча дополнительных настроек: динамическое перенаправление портов, поддержка сценариев, трассировка, функции настройки безопасности.

Надежный виртуальный хостинг с круглосуточной техподдержкой — скидки до 30%!

Онлайн расширение FireSSH для Firefox

Плагин для одного из популярных браузеров Mozilla Firefox.

Чтобы запустить клиент зайдите в «Меню», затем «Разработка», пункт «FireSSH». Ваш клиент запущен. Вводите ваши данные для подключения во вкладке «Main» и приступайте к работе. Во вкладке «Advanced» можно указать дополнительные параметры SSH-туннелирования. Работает эта штука в режиме онлайн на всех ОС, на которые можно поставить этот браузер.

Установите это расширение из официального репозитория https://addons.mozilla.org/en-US/firefox/addon/firessh/ и перезапустите свой браузер.

Secure Shell — хороший плагин для Google Chrome

Для браузера Google Chrome есть свой плагин ssh-клиент. Называется он Secure Shell.

Установите это расширение в свой браузер. После установки щелкните на пиктограмку, клиент откроется в новой вкладке. В этом окне вы настраиваете параметры подключения и устанавливаете соединение с удаленным сервером. Этот клиент также будет работать в любой ОС, для которой можно установить данный браузер.

Ссылка для установки — https://chrome.google.com/webstore….

VPS SSD хостинг — выбор профессионалов. Только сертифицированное серверное оборудование!

OpenSSH для Cygwin Terminal

Для Windows существует пакет UNIX-подобных утилит. Cygwin — один из таких пакетов. А OpenSSH может быть установлена вместе с ним. Попробуйте эту утилиту, возможно она вам понравится!

В чем ее преимущество? Вы можете использовать команды с синтаксисом для UNIX-платформ в Windows среде. Это удобно для пользователя, который не хочет изучать дополнительные команды для Windows. Установите пакет Cygwin. Во время установки вы можете выбрать установку только отдельно OpenSSH. После установки запускайте утилиту Cygwin Terminal и наслаждайтесь простым консольным терминалом!

Скачать установщик можно на официальном сайте — https://cygwin.com/install.html.

Подключение к Linux из Windows по SSH

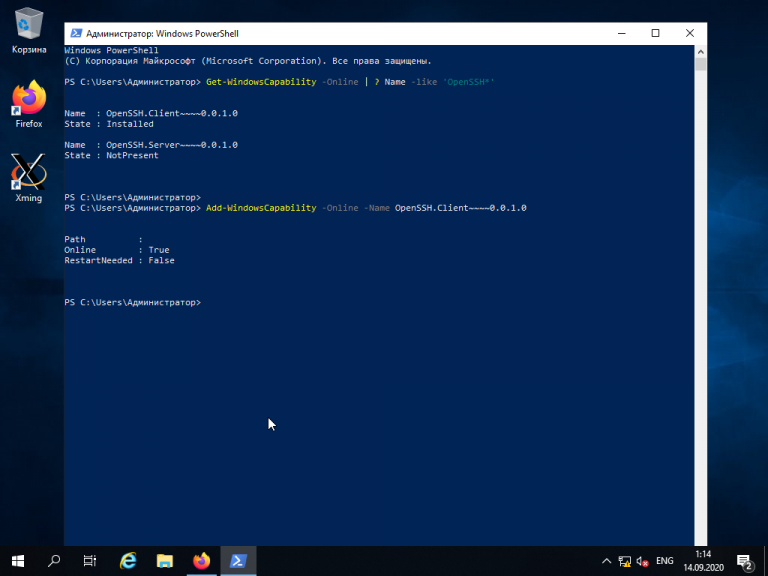

Для подключения к компьютеру под управлением Linux по протоколу SSH из Windows можно воспользоваться PowerShell. Сначала становите OpenSSH Client, если ещё не установлен. Запустите на вашем компьютере PowerShell от имени администратора системы и выполните следующую команду:

Это необходимо для того, чтобы узнать текущую версию SSH-клиента. В данном примере доступна версия OpenSSH.Client-0.0.1.0. Установите OpenSSH.Client с помощью команды:

Для того, чтобы подключиться к устройству, на котором запущен SSH-сервер, необходимо ввести имя пользователя и IP-адрес. Команда для подключения по SSH используя PowerShell выглядит так:

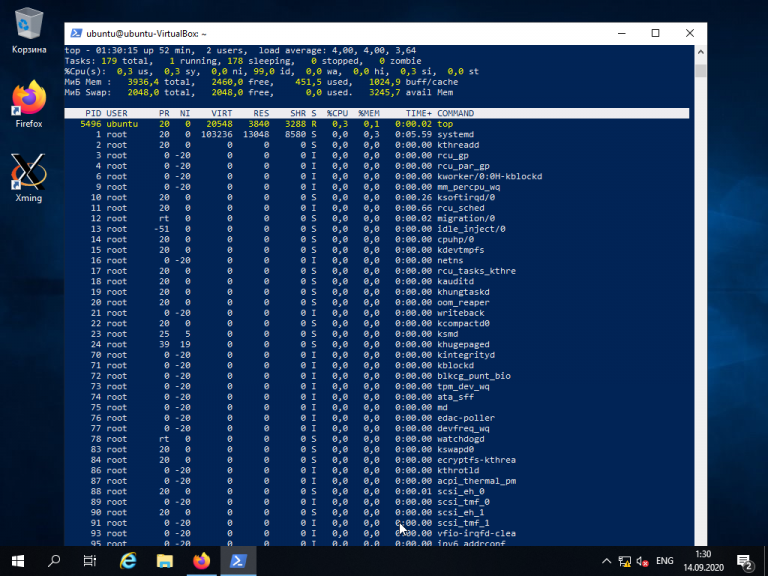

Здесь ubuntu — имя пользователя на удалённом компьютере, а 192.168.56.1 — IP-адрес Linux-сервера, на котором запущен демон SSH.

При первом подключении необходимо подтвердить использование специального персонального ключа для шифрованного соединения по SSH-протоколу (введите слово Yes), затем введите пароль пользователя (в данном случае для пользователя ubuntu):

Как видите, соединение прошло успешно. Теперь можно выполнять все команды так же, как если бы вы их выполняли используя стандартный Linux SSH-клиент:

Для завершения терминальной сессии на удалённом компьютере введите команду exit. Теперь вы знаете как выполняется подключение к Linux из Windows по SSH.

Для Linux/MacOS

- Откройте свой терминал и введите строку соединения SSH из вкладки Settings > SSH Access в панели управления.

- Вы увидите список окружений, доступных Вашему аккаунту. Пожалуйста, выберите нужное окружение, введя его номер в списке.

- После этого, Вы увидите полный список контейнеров выбранной среды.

Рядом с каждым контейнером указаны ID его ноды и IP адрес LAN. Чтобы получить доступ к контейнеру введите его порядковый номер.

4. Теперь, используя помощник Shell, Вы можете выполнить нужные настройки.

Использование Shell access повышает риск случайного повреждения приложения

Поэтому, обращайте особое внимание на действия, который Вы выполняете здесь.

Для Windows

Чтобы установить SSH соединение для Windows OS, Вам необходимо иметь приватный ключ на Вашем локальном компьютере, который должен соответствовать предварительно добавленному публичному ключу в панели управления MIRhosting. Таким образом, выполните следующие шаги:

- Сохраните приватную версию Вашего SSH ключа (в качестве примера, мы используем инструменты PuTTY).

2. Загрузите и запустите агент PuTTY SSH (так называемый Pageant). В открывшемся окне нажмите кнопку Add key/Добавить ключ и перейдите на Ваш локальный файл с приватным SSH ключом.

- Затем нажмите кнопку Close/Закрыть. Pageant будет свернут. НЕ выходите из данного инструмента до момента закрытия SSH сессии, в противном случае соединение будет потеряно.

- Загрузите и запустите свой SSH клиент (PuTTY в качестве примера). Перейдите на вкладку Session/Сессия в левой части окна.

- Заполните поле Host Name (или IP address) вашей строкой подключения SSH, которую Вы можете найти во вкладке Settings > SSH Access в панели управления. Также укажите номер порта 3022.

Нажмите кнопку Open/Открыть.

- Вам отобразиться консоль со списком окружений доступных Вашему аккаунту. Дальнейшие шаги такие же, как и в случае использования Linux/MacOS/FreeBSD OS.