«троянский конь» (вирус). как его удалить, и чем он опасен?

Содержание:

- Антивирус меня защитит?

- Trojan.Linux.Sshdkit

- WAN IP

- Узнаем название скрытой сети и подключаемся

- Правила безопасности

- Как защитить компьютер от трояна?

- Что такое троянская программа

- Типы вредоносного ПО

- Боты

- ЩИТО?

- Как избавиться от трояна?

- Скрипт — выгонялка пользователей + резервная копия базы.

- 8 признаков того, что ваш телефон заражен вирусом

Антивирус меня защитит?

Не волнуйтесь, нет. Единственным гарантийно работающим средством не попасться в сети хакера, это думать головой. Некоторые типы троянов умело маскируются под обычные файлы, приклеиваясь к программам и используя уязвимости, которые до исх пор не прикрыты создателями ПО. Например, на смежном ресурсе я показываю как в течение нескольких минут создать троян, не определяемый встроенной защитой и многими антивирусами на основе VBScript Windows. Присутствие такого трояна ничем его не выдаёт, а действие для системы может быть фатальным – хакер сможет удалять и создавать на удалённом компьютере всё, что пожелает.

Пока всё. Успехов.

Trojan.Linux.Sshdkit

Профессионалы часто называют операционную систему Windows идеальной средой для обитания вирусных программ. Этот горький юмор обусловлен не только уязвимой архитектурой самой ОС, но и её распространённостью среди домашних пользователей. При желании эффективно заразить можно любую ОС, и троянец Linux.Sshdkit – свежий тому пример.

Он был использован в феврале для массового взлома серверов под управлением ОС Linux. Троянец распространяется в виде динамической библиотеки. Он скрыто встраивается в процесс sshd, перехватывает логин и пароль пользователя, после чего отправляет своим создателям данные для аутентификации по UDP. Сам заражённый сервер под управлением ОС Linux становился частью ботнета – сети из множества инфицированных узлов под общим контролем злоумышленников.

Алгоритм вычисления адреса командного сервера выглядит следующим образом.

WAN IP

Узнаем название скрытой сети и подключаемся

Правила безопасности

Как на компьютер могут попасть трояны? Как это ни прискорбно, но в большинстве случаев злосчастный файл запускает сам пользователь

Поэтому главными средствами в борьбе с троянами являются вовсе даже не антивирусы и фаерволы, а самая обычная осторожность. Подумайте сами, откуда у вас на компьютере могут взяться зараженные файлы? Как показывает практика, большинство троянцев приходит к пользователям по электронной почте либо же скачивается ими с веб-сайтов, bbs’ок и из прочих файловых архивов

Начнем с наиболее вероятного случая — с письма с вложенным файлом.

|

Вот такое письмо я недавно получил. “Фотки” оказались заражены вирусом, да еще и содержали трояна… |

В большинстве случаев такое письмо сразу выделяется среди остальных

Но чтобы быть полностью уверенным, обратите внимание на такие признаки:. 1

Письмо получено от незнакомого вам человека, не имеет обратного адреса или же пришло якобы от крупной компании (например, Microsoft), к которой вы не имеете никакого отношения. Очень часто попадаются письма, подписанные вашим провайдером, но (внимание!) присланные с халявного адреса вроде provider@mail.ru

1. Письмо получено от незнакомого вам человека, не имеет обратного адреса или же пришло якобы от крупной компании (например, Microsoft), к которой вы не имеете никакого отношения

Очень часто попадаются письма, подписанные вашим провайдером, но (внимание!) присланные с халявного адреса вроде provider@mail.ru

2. Письмо адресовано паре десятков людей сразу, причем ни одного из них вы не знаете.

4. В файле, присланном с письмом, содержится якобы одно из следующего: крутейшая порнуха, взломщик Интернета, эмулятор Direct3D для старых видеокарт, генератор номеров кредитных карт и тому подобные “полезности”. Причем подобные файлы обычно имеют слишком маленький размер (десяток-другой килобайт).

5. К письму приложен файл с расширением *.exe, который, по словам отправителя, является фотографией или видеоклипом. Причем размеры файла опять же не соответствуют его описанию. Запомните — никак не может видеофильм, даже продолжительностью 1-2 минуты, занимать 20-30Kb.

|

Ну-ну… Качал я, значит, патч к игрухе — а там… |

Ни в коем случае не запускайте такие файлы! Даже если в них на самом деле содержалось что-то из вышеперечисленного, ничего существенного вы не пропустите. Уж лучше лишний раз не посмотреть супер-пупер-порно-картинки, чем потерять все оплаченное время в Интернете или драгоценное содержимое своего жесткого диска. Внимательные читатели должны спросить: а как троянец может содержаться в картинках и прочем — ведь это же не исполняемые файлы? Дело здесь вот в чем. Эти “картинки” представляют собой обычные исполняемые exe-файлы, которым добавили соответствующее расширение. Делается это так. Файл, скажем, trojan.exe переименовывается в Porno.jpg.exe (причем между .jpg и .exe можно наставить штук сто пробелов, чтоб вторая часть уж совсем “незаметной” сделалась). В проводнике Windows отобразится только первое расширение файла — и выглядеть он будет как картинка, но только до тех пор, пока пользователь не решит его посмотреть. А вот при выборе этой “картинки” и запустится троянец. Чтобы не попасться на такую уловку, откройте Проводник, выберите пункт меню Вид/Свойства папки и там на вкладке Вид/Дополнительная настройка уберите галочку напротив пункта Не показывать расширения для… А еще лучше — вместо Проводника использовать более продвинутый файл-менеджер, например, Windows Commander. И еще, раз уж речь пошла о “правильном” софте, не могу не посоветовать выкинуть подальше Microsoft Outlook и поставить The Bat!. Дело в том, что Outlook содержит ряд ошибок, благодаря которым полученное вами письмо, содержащее определенные коды, но вообще не имеющее вложений, может заразить ваш компьютер всякой дрянью и наделать много других неприятных вещей. Но это уже тема для отдельного разговора.

Практически все вышеперечисленное верно и в большинстве других случаев, когда вам пытаются подсунуть трояна. Очень многие сайты, ftp-сервера, bbs’ки, особенно хакерской тематики, просто битком набиты подобным содержимым. Не поддавайтесь соблазну — вспомните поговорку про бесплатный сыр. По той же причине рекомендуется проверять новыми антивирусами все скачанные откуда-либо файлы, даже если вы их качали с крупнейшего и популярнейшего сайта.

Как защитить компьютер от трояна?

- Во-первых, по возможности не нужно работать под администратором.

- Во-вторых, если вы держите на компьютере важную и конфиденциальную информацию, лучше работать с файлами при помощи файлового менеджера, который отображает в том числе скрытые папки и файлы.

- И в-третьих, нужно пользоваться антивирусом. Всегда и в обязательном порядке.

Практически любого трояна в состоянии обнаружить обычный, бесплатный антивирус. Правда, иногда, попадая в ПК, вирус сразу же блокирует работу антивируса. В таких случаях вам понадобится дополнительный софт.

Эти программы так глубоко пускают корни в системе, что без большого опыта обнаружения и чистки троянов самостоятельно избавиться от вирусов невозможно.

Удаление троянов – задача, которая далеко не всегда бывает простой. Вредоносные программы, как правило, глубоко оседают в компьютере, вносят изменения в код и прочно закрепляются на устройстве, из-за чего их уничтожение может стать настоящей проблемой. Но нерешаемых задач, как известно, не бывает. Подавляющее большинство вредоносных программ, теми или иными способами, устранить можно. Но как это сделать?

Для того чтобы ответить на вопрос, как убрать троян, необходимо рассмотреть, как же действует антивирусный софт. Зачастую, принцип работы таких программ плюс-минус одинаков. Отличия могут скрываться в деталях:

- Специфический интерфейс;

- Различный набор функций;

- Разный алгоритм поиска вредоносных программ;

- Различия в базах данных и т.д.

Что такое троянская программа

Как известно из древнегреческой мифологии, в деревянном коне, который был дан в дар жителям Трои, прятались воины. Они открыли ночью городские ворота и впустили своих товарищей. После этого город пал. В честь деревянного коня, уничтожившего Трою, была названа вредоносная утилита. Что такое троянский вирус? Программа с этим термином создана людьми для модификации и разрушения информации, находящейся в компьютере, а также для использования чужих ресурсов в целях злоумышленника.

В отличие от других червей, которые распространяются самостоятельно, она внедряется людьми. По своей сути, троянская программа – это не вирус. Ее действие может не носить вредоносный характер. Взломщик нередко хочет проникнуть в чужой компьютер лишь с целью получения нужной информации. Трояны заслужили плохую репутацию из-за использования в инсталляции программ для получения повторного внедрения в систему.

Особенности троянских программ

Вирус троянский конь – это разновидность шпионского ПО. Основная особенность троянских программ – это замаскированный сбор конфиденциальной информации и передача третьей стороне. К ней относятся реквизиты банковских карт, пароли для платежных систем, паспортные данные и другие сведения. Вирус троян по сети не распространяется, не производит уничтожение данных, не делает фатального сбоя оборудования. Алгоритм этой вирусной утилиты не похож на действия уличного хулигана, который все на своем пути разрушает. Троян – это диверсант, сидящий в засаде, и ждущий своего часа.

Типы вредоносного ПО

Вредоносные программы ведут себя по-разному. Одни могут скрываться во вложениях электронной почты или использовать веб-камеру вашего устройства, чтобы шпионить за вами. Другие (программы-вымогатели) могут удерживают ваши файлы в качестве заложников, пока вы не заплатите выкуп.

Существует несколько типов вредоносных программ. Давайте рассмотрим поведение каждого из них, чтобы вы смогли понять природу угроз, представляющих опасность для вашего устройства:

Черви

Червь – это вредоносная программа, которая многократно копирует сама себя, но не наносит прямого вреда безопасности. Черви могут распространяться по сетям, используя уязвимости каждого устройства.

Как и другие виды вредоносного ПО, червь может нанести вред вашему устройству, загружая на него вредоносные программы и замусоривая канал связи.

Adware

Adware — это программы, которые предназначены для показа рекламы на вашем компьютере, часто в виде всплывающих окон. Вы можете случайно согласиться на просмотр какого-то рекламного объявления и таким образом загрузить нежелательное ПО.

Иногда хакеры встраивают шпионское ПО в Adware, и тогда оно становится особенно опасным, поэтому будьте внимательны, не нажимаете на рекламное объявление, которое выглядит подозрительно.

Шпионское ПО

Шпионское ПО отличается от других типов вредоносных программ тем, что это не техническое определение, а общий термин для Adware, Riskware и троянских программ.

Шпионское ПО отслеживает вашу активность в интернете, наблюдает за тем, какие клавиши вы нажимаете, и собирает ваши личные данные.

Вирус

Вирус — это тип вредоносного ПО, способный к самовоспроизведению и распространению по всей системе на вашем устройстве.

Боты

Боты создаются автоматически для выполнения специальных операций.

Некоторые боты создаются для выполнения вполне легитимных задач. Например, они могут использоваться для сканирования веб-сайтов и сбора их контента с целью занесения этой информации в поисковые системы.

При злонамеренном использовании боты могут искать и собирать личные данные и передавать их киберпреступникам.

Программы-вымогатели

Программы-вымогатели блокируют доступ к вашему устройству или шифруют информацию, которая хранится на нем, а затем требуют плату за расшифровку файлов и восстановление работы системы.

Руткиты

Руткиты — это программы, используемые хакерами для предотвращения обнаружения при попытке получить несанкционированный доступ к компьютеру. Хакеры используют руткиты для удаленного доступа и кражи вашей информации.

Троянские программы

Троянская программа или троян — это вредоносная программа, маскирующаяся под обычный файл и выполняющая на компьютере пользователя вредоносные действия. При загрузке трояна сам пользователь может даже не подозревать, что на самом деле устанавливаете вредоносное ПО.

Троянские программы могут выполнять различные действия, включая кражу персональных данных. Примерами троянских программ являются:

- Дро́пперы: Эти программы используются хакерами, чтобы скрытно устанавливать вредоносные программы на компьютеры пользователей.

- Троянские программы скрытой загрузки: Эти программы способны загружать и устанавливать на компьютер-жертву новые версии вредоносных программ.

- Шпионские программы: Эти программы способны скрытно наблюдать за вашей активностью в интернете и отправлять информацию о ней киберпреступникам.

- Банковские троянцы: Эти программы маскируются под легитимные приложения и крадут банковскую информацию, когда вы их загружаете.

- Бэкдоры: Эти вредоносные программы скрытно проникают в ваш компьютер, используя уязвимости в установленном на нем программном обеспечении.

Боты

«Бот» — производное от слова «робот» и представляет собой автоматизированный процесс, который взаимодействует с другими сетевыми службами. Боты часто автоматизируют задачи и предоставления информации и услуг, которые могли бы производиться человеком. Типичным использованием ботов является сбор информации (например, сканер поисковой системы, ищущий новые сайты), а так же автоматизированное взаимодействие с человеком (например, автоответчик в аське или бот рассказывающий анекдоты).

Боты могут использоваться как в хороших, так и в плохих целях. Примером незаконных действий может служить бот-нет (сеть ботов). Вредоносный бот распространяет вредоносное ПО, которое заражает компьютеры и подключает их через бэкдоры к центральному серверу управления, который может управлять всей сетью взломанных устройств. Используя бот-нет злоумышленник может совершать DDOS-атаки на сайты или сервера конкурентов или по заказу. DDOS-атаки представляют собой одновременное огромное количеству бессмысленных запросов на сервер, исходящих от множества устройств (зараженных компьютеров), что приводит к перегрузке и зависанию сервера и невозможности нормальной работы и передачи информации (например, сайт перестает работать).

В дополнение к червеобразной способности самораспространяться, боты могут записывать нажатия клавиш, красть пароли, собирать финансовую информацию, совершать DDOS-атаки, рассылать спам. Боты имеют все преимущества червей, однако более универсальны и кроме того, объединены в сеть, которая позволяет контролировать зараженные компьютеры и совершать определенные действия по команде с контрольного центра. Создавая бэкдоры боты могут загружать на компьютер другие вредоносные программы, как вирусы или черви.

В дополнение к червеобразной способности самораспространяться, боты могут записывать нажатия клавиш, красть пароли, собирать финансовую информацию, совершать DDOS-атаки, рассылать спам. Боты имеют все преимущества червей, однако более универсальны и кроме того, объединены в сеть, которая позволяет контролировать зараженные компьютеры и совершать определенные действия по команде с контрольного центра. Создавая бэкдоры боты могут загружать на компьютер другие вредоносные программы, как вирусы или черви.

Боты в большинстве случаев стараются никак не проявлять себя для пользователя, поэтому опознать, что компьютер заражен бывает непросто.

Таким образом вредоносные боты являются наиболее опасными с точки зрения защиты информации, так как они не только сами распространяются и распространяют другое вредоносное ПО, но и способны совершать свои действия по команде из вне.

ЩИТО?

Вас пытаются поиметь.

Зачастую трояны бывают внедрены в крякеры и генераторы ключей для платного софта или же рассылаются по электронной почте в виде аттачей с именем типа «Ксению Собчак ебёт Чёрный Властелин» и иконкой jpeg-файла. В отличие от вирусов, троянские кони не умеют воспроизводить свои копии на компьютере. Да это, собственно, и не нужно, поскольку предназначение у них совершенно другое.

Чаще всего беспечный юзер сам добровольно и без принуждения запускает программу, а она уже делает то, что в неё заложил хакер, — как правило, укореняется в системе, маскируется и ждёт команд от «хозяина» (такие трояны называются бэкдорами от слова backdoor, то есть «чёрный ход»), превращая компьютер в «зомби-машину», зачастую входящую в состав ботнета. Впрочем, понятие бэкдора есть более широкое: установленная злоумышленником лазейка в системе не обязательно реализуется посредством трояна.

Некоторые трояны отсылают «хозяину» куки пользователя или файлы с паролями. Другие рассылают себя с помощью писем. Самые упоротые лезут в интернет и скачивают тонны прона, мусора, других троянов и вирусов, и запускают их, предварительно заблокировав или убив антивирус. Однако в большинстве своём трояны безвредны и ведут себя как обычное быдло — лишь заполняют пространство своими высерами и размножаются.

Иногда троян не то чтобы мало заметен, а очень даже заметен. В данном случае эта хрень (на картинке), написанная на Delphi и накрытая пакером, заблокировала комп и хочет немного денег.

Если есть что терять, то нужно делать резервные копии.

Как избавиться от трояна?

Итак, допустим, антивирус обнаружил на вашем компьютере вирусы и предлагает очистку от троянов. Безусловно, вы можете попробовать удалить программу или файл вашим штатным антивирусом. Однако нередко при выполнении функции «удалить» или хотя бы «перенести в карантин» можно столкнуться с системной ошибкой.

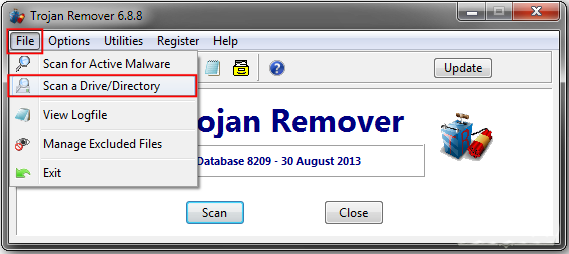

Trojan Remover

Например, может помочь Trojan Remover. Это прекрасная программка, которая спасла уже не один миллион людей от троянов. Утилита имеет довольно большую мощность, но имеет недостатки. Во-первых, она доступна исключительно на английском языке, а во-вторых, за нее придется заплатить. Правда, у нее есть бесплатный пробный период на 30 дней. За это время вполне можно вычистить всех троянов.

Не смотря на свой мощный функционал, Trojan Remover весит совсем мало – всего 12 Мб. Вам нужно скачать и установить программу, постоянно нажимая «Далее». У вас появится окно, где нужно поставить флажок напротив «Проверить обновления». При этом компьютер должен иметь соединение с интернетом.

Нажмите на Update, чтобы загрузились обновления. Теперь программа готова к использованию. Запустите установленную программу, нажмите Continue и выберите Scan – запустится проверка компьютера на наличие троянов.

Каждый раз, когда вы будете запускать устройство, софт будет автоматически проверять его, изучая наиболее значимые и уязвимые места ОС. Если вы выбрали лечение или удаление файлов, скорее всего, компьютер запустит перезагрузку. Поэтому перед тем, как начинать проверки и удаление файлов, сначала сохраните все важные данные и закройте браузер.

SUPERAntiSpyware

Еще одна программа, при помощи которой можно удалить системный троян, это SUPERAntiSpyware. Главное ее достоинство – это свободное распространение в полном функционале. Нужно скачать программу с официального сайта, запустить файл. Если вы хотите самую быструю установку, выбирайте Express Install, но там ничего не получится поменять в настройках. Поэтому лучше все-таки выбирать Custom Install.

Установка, в принципе, очень простая. По ее окончанию появится окошко с предложением купить профессиональную версию, но вам нужно отказаться. Теперь запускаете программу, выполняете обновление, щелкая по меню Check for Updates. Подождите завершения обновления антивирусных баз, затем закройте окно.

Проверка на наличие троянов на ПК проходит довольно долго – 64 Гб твердотельного диска, например, проверяются около 15 минут. В конце проверки вы увидите результат. Все обнаруженные проблемы помечены флажками. Если вы не знаете, что это за файл или программа, смело удаляйте. Сделать это можно, нажав на кнопку Remove Threats. После окончания удаления вирусов компьютер перезагрузится, и после этого очистка окончена.

Spyware Terminator

Также обнаружить и удалить трояны можно при помощи программы Spyware Terminator. Ее главное достоинство – это поддержка русского языка.

Загружаем программу, проводим обычную установку. Вам будет предложено купить «лучшую защиту», но вы можете просто нажать на «ОК» и пропустить этот шаг.

После установки появится главное окно программы. Чтобы запустить обнаружение и лечение вирусов, нужно выбрать вкладку Сканирование и выбрать Полное Сканирование. Если программа что-то находит, вы жмете на кнопку «Удалить». Для удаления обычно программа просит закрыть все браузеры.

Выводы

В данной статье мы разобрали основные способы очистить компьютер от троянов. Чем больше вы будете знать об этой проблеме, тем сложнее троянам будет пробраться в компьютер.

Ниже мы приведем основные моменты в защите компьютера от любых вредоносных программ.

- Не открывайте ссылки, которые выглядят подозрительно. Даже если их вам прислали друзья. Вполне вероятно, что злоумышленник вскрыл аккаунт вашего друга. Спросите товарища о ссылке, которую он якобы прислал. Если он этого не делал, скажите ему менять пароль и, конечно же, ничего не открывайте.

- Поставьте любой антивирус. Это может быть и бесплатная программа, главное – чтобы у нее постоянно обновлялись вирусные базы. Поэтому не отключайте разрешение на обновления и время от времени вручную запускайте проверки.

- Не игнорируйте уведомления, которые вам присылает антивирус. Если программа говорит, что сайту не стоит доверять, лучше прислушайтесь.

- Включите в проводнике отображение скрытых файлов или пользуйтесь файловыми менеджерами.

- Включите функцию, чтобы видеть расширения любых файлов.

- Не открывайте содержимое дисков и флешек без проверки антивирусом. Кроме того, если на съемном носителе есть скрытые или системные файлы, лучше не открывайте их – они почти наверняка заражены.

Скрипт — выгонялка пользователей + резервная копия базы.

8 признаков того, что ваш телефон заражен вирусом

В то время как некоторые вирусы просто ограничивают функции вашего телефона, другие имеют более злонамеренный умысел украсть и удалить ваши данные или сделать от вашего имени несанкционированные покупки. Зачастую, сложно сразу распознать вирус, так как вредоносное ПО может находиться в спящем режиме в то время, пока вы используете свой телефон привычным способом.

Некоторые проблемы, связанные с неоптимальной производительностью телефона, являются обычным симптомом его «износа». Однако эти симптомы также могут быть признаком того, что на вашем телефоне работает вредоносная программа. Если у вас есть проблемы с производительностью на вашем телефоне, устраните неполадки, попытавшись удалить вирус.

Эти 8 признаков указывают на то, что ваш телефон может быть заражен вирусом:

1. Чрезмерное использование данных: зараженный телефон может иметь вирус, который незаметно работает в фоновом режиме и способен значительно увеличить общее использование данных.

2. Мошеннические поборы: некоторые формы троянов могут увеличить ваш телефонный счет, т.к. могут сами совершать покупки в определенных приложениях, подписываться на премиум-аккаунты и т.д. – все это будущие доходы хакеров.

3. Сбой приложений: если ваш телефон заражен, то это может привести к повторяющимся сбоям в работе приложений. Существует несколько причин, по которым приложения будут аварийно завершать работу, поэтому прежде чем предполагать худшее дважды проверьте, что ваше дисковое пространство не заполнено полностью, и у вас не работает одновременно слишком много приложений.

4. Всплывающие окна: в то время как некоторые всплывающие окна являются нормальной функцией рекламы во время просмотра веб-страниц, но если ваш браузер закрыт, а вам часто показываются всплывающие окна, то это может быть признаком наличия на вашем телефоне рекламного ПО – типа вредоносных программ, целью которых является интеллектуальный анализ данных.

5. Телефон намного быстрее разряжается: если вирус, например вредоносное ПО, работает в фоновом режиме во время нормального использования сотовой связи, то вы можете столкнуться с необъяснимо быстрым разрядом батареи по мере увеличения использования оперативной памяти вашего телефона.

6. Неизвестные приложения: когда вы видите неизвестно откуда появившиеся приложения, то они могут быть вредоносными программами (или появиться в результате работы вредоносной программы). Трояны также могут «прикрепляться» к легальным приложениям с целью причинения ущерба.

7. Перегрев: вредоносные программы могут потреблять много оперативной памяти и ресурсов процессора, что может привести к перегреву вашего телефона. Хотя это нормально, когда ваш телефон иногда перегревается, но постоянные перегревы могут быть сигналом опасности.

8. Спам-тексты: распространенная форма вредоносного ПО, которую можно найти на мобильном телефоне, будет собирать конфиденциальные данные и пытаться также заразить ваши контакты, отправляя тексты с опасными ссылками и вложениями.