Анализ компьютерных сетей

Содержание:

- Сценарии использования NTA

- Программы, помогающие провести анализ трафика

- Контрмеры

- Перепродажа сайтов

- Когда необходимо контролировать

- Начало работы

- Краткий чеклист (ну а вдруг кто-то решит воспользоваться)

- Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

- Принцип работы

- Почему Solar JSOC

- Измерение S-параметров с помощью векторного анализатора цепей

- Как сделать расстояние между границами столбцов равным

- Результат

- Интернет-магазин

- Актуальность

- Применение

- Проблемы с сетевыми снифферами

- Инструменты сетевого анализа трафика

- NTA в SOC

- Заключение

- Заключение

Сценарии использования NTA

Выявление атак — не единственный сценарий применения NTA. Такие системы помогают раскручивать цепочку атаки, чтобы понять хронологию ее развития, локализовать угрозу и принять компенсирующие меры. Можно, например, обнаружив подозрительную попытку подключения с неавторизованного узла на контроллер домена, обратиться к истории сетевой активности узла и проверить, не было ли других подобных попыток. Если они случались, то это будет говорить о целенаправленных действиях. Например, PT Network Attack Discovery, NTA-система Positive Technologies, хранит запись сырого трафика и 1200 параметров сессий, что позволяет очень тонко указать запрос в фильтре и оперативно найти подозрительные сессии.

В рамках threat hunting NTA-инструментарий применяется для проверки гипотез о компрометации сети. Например, оператор системы сформулировал гипотезу, что злоумышленники проникли в инфраструктуру и находятся на стадии горизонтального перемещения. Чтобы ее проверить, он анализирует всю сетевую активность доменной инфраструктуры, поскольку, чтобы развить атаку, преступникам нужно провести разведку в AD. Если среди подключений окажутся аномальные запросы, например по протоколу LDAP (протоколу доступа к каталогам), гипотеза будет подтверждена и потребуется детальное расследование.

Еще одна задача, с которой справляются решения класса NTA, — контроль соблюдения регламентов ИБ. При расследовании инцидентов и во время анализа трафика мы регулярно находим ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов. В 9 из 10 организаций независимо от их размера и сферы деятельности пароли передаются в открытом виде, встречаются ошибки конфигурирования сети, используются утилиты для удаленного доступа и инструменты сокрытия активности. Все это серьезно увеличивает шансы злоумышленников на взлом и развитие атаки.

PT NAD понимает более 50 сетевых протоколов, а 30 наиболее распространенных из них разбирает и на уровне приложений. Поэтому оператор системы получает подробную картину происходящего в сети и может увидеть все данные, переданные в открытом виде. С помощью фильтра можно настроить виджет, где будут отображаться все открытые учетные записи (см. рисунок ниже). Далее можно посмотреть конкретные сессии, где передавались открытые данные, адреса узлов-отправителей и получателей. Это позволит скорректировать ситуацию.

Виджет в PT NAD с учетными записями в открытом виде

Виджет в PT NAD с учетными записями в открытом виде

Сценарии использования NTA-систем гораздо шире по сравнению с другими системами, анализирующими трафик. Применяя NTA, подразделения ИБ могут выявить атаки не только на периметре, но и внутри сети, отследить ошибки сетевой безопасности, расследовать инциденты и охотиться за угрозами. Это возможно благодаря:

- контролю как трафика между корпоративной сетью и интернетом, так и трафика, циркулирующего внутри организации;

- технологиям детектирования угроз, специфичных для активности злоумышленников внутри периметра;

- хранению трафика.

Хотя в России только начинают обращать внимание на системы безопасности класса NTA, интерес к ним быстро растет. Например, за последние два года мы реализовали более 60 пилотных проектов и внедрений PT NAD

По результатам пилотов получают подробный отчет о выявленных атаках, ошибках конфигурации систем, нарушении регламентов ИБ и рекомендации по устранению недостатков.

Программы, помогающие провести анализ трафика

Анализ трафика — это сложный процесс, который должен быть известен любому профессионалу в IT-индустрии, сисадмину и другим специалистам в области. Процедура оценки передачи пакетов больше похожа на искусство, чем на элемент технического управления. Одних данных от специальных программ и инструментов тут недостаточно, необходима ещё интуиция и опыт человека. Утилиты в этом вопросе лишь инструмент, что показывает данные, остальное должен делать уже ваш мозг.

Wireshark

Wireshark — это новый игрок на рынке сетевого анализа трафика. Программа имеет довольно простой интерфейс, понятное диалоговое окно с выводом данных, а также множество параметров для настройки. Кроме того, приложение охватывает полный спектр данных сетевого трафика, потому является унитарным инструментом для анализа без необходимости добавлять в функционал программы лишние утилиты.

Wireshark имеет открытый код и распространяется бесплатно, поэтому захватывает аудиторию в геометрической прогрессии.

Возможно, приложению не хватает визуализации в плане диаграмм и таблиц, но минусом это назвать сложно, так как можно не отвлекаться на просмотр картинок и напрямую знакомиться с важными данными.

Wireshark — это программа с открытым кодом для анализа трафика ЛС

Видео: обзор программы Wireshark

Kismet

Kismet — это отличный инструмент для поиска и отладки проблем в ЛС. Его специфика заключается в том, что программа может работать даже с беспроводными сетями, анализировать их, искать устройства, которые настроены неправильно, и многое другое.

Программа также распространяется бесплатно и имеет открытый код, но сложный в понимании интерфейс немного отталкивает новичков в области анализа трафика. Однако подобный инструмент всё больше становится актуальным из-за постепенного отказа от проводных соединений. Поэтому чем раньше начнёшь осваивать Kismet, тем скорее получишь от этого пользу.

Kismet — это специальный инструмент для анализа трафика с возможностью вывода информации о беспроводной сети

NetworkMiner

NetworkMiner — это продвинутое программное решение для поиска проблем в сети через анализ трафика. В отличие от других приложений, NetworkMiner анализирует не сам трафик, а адреса, с которых были отправлены пакеты данных. Поэтому и упрощается процедура поиска проблемного узла. Инструмент нужен не столько для общей диагностики, сколько для устранения конфликтных ситуаций.

Программа разработана только для Windows, что является небольшим минусом. Интерфейс также желает лучшего в плане восприятия данных.

NetworkMiner — это инструмент для Windows, который помогает находить конфликты и неточности в ЛС

Провести полный анализ сети можно как штатными, так и сторонними способами. А полученные данные помогут исправить возможные неполадки, недочёты и конфликты.

Контрмеры

Трудно победить анализ трафика без шифрования сообщений и маскировки канала. Когда фактические сообщения не отправляются, канал можно замаскировать

, отправив фиктивный трафик, аналогичный зашифрованному трафику, тем самым сохраняя постоянное использование полосы пропускания. «Очень сложно скрыть информацию о размере или времени отправки сообщений. Известные решения требуют, чтобы Алиса отправляла непрерывный поток сообщений с максимальной пропускной способностью, которую она когда-либо будет использовать … Это может быть приемлемо для военных приложений, но это допустимо. не для большинства гражданских приложений «. Проблемы военного и гражданского назначения возникают в ситуациях, когда с пользователя взимается плата за объем отправленной информации.

Даже для доступа в Интернет, где нет платы за пакет, провайдеры делают статистическое предположение, что соединения с сайтов пользователей не будут заняты 100% времени. Пользователь не может просто увеличить пропускную способность ссылки, поскольку маскирование также заполнит ее. Если маскирование, которое часто может быть встроено в сквозные шифровальщики, станет обычной практикой, интернет-провайдерам придется изменить свои предположения о трафике.

Перепродажа сайтов

Когда необходимо контролировать

Любой пользователь глобальной сети потребляет определенное количество информации, которая передается на его компьютер или другой гаджет. Определенная часть людей использует интернет для заработка, например, занимаются созданием сайтов, наполнением контента и пр. Другая категория применяет доступ как развлечение — играет в игры, знакомится с новой информацией, посещает социальные сети. Просмотр онлайн страниц, видеороликов, прослушивание аудиозаписей повышает расход трафика.

Важно! Практически все интернет провайдеры сегодня предлагают всевозможные безлимитные тарифы. Однако это не касается мобильных операторов, где доступ без ограничений все еще является редкостью

Рабочий ПК, особенно если пользователь выполняет всю основную деятельность в глобальной сети, должен быть постоянно на связи. Хорошее управление, учет и мониторинг сетевого трафика должны происходить постоянно. Потеря соединения по причине израсходования лимита передаваемых данных приведет к тому, что пользователь недополучит денег.

Ручное управление и контроль за трафиком практически невыполнимы. Чтобы выполнять такую процедуру качественно, требуется скачать и установить на устройство специальное приложение или программу, которые способны отобразить количество данных, израсходованных при доступе к глобальной сети.

На сегодняшний день нет никаких проблем с проведением мониторинга. Программа счетчик трафика интернета способна выполнить все действия самостоятельно. Владелец ПК в любой момент может просмотреть отчет и увидеть такие данные:

- скорость подключения;

- расход информации на различные сайты и развлечения;

- общее количество подключений и количество потребленных данных за сеанс или выбранный промежуток времени;

- получение предупреждения при превышении лимита;

- множество других возможностей.

Обратите внимание! Любые данные и статистика, которые собирает программа, могут быть просмотрены в любое удобное время

Начало работы

Tshark включена в дистрибутивы большинства современных Linux-систем и устанавливается при помощи стандартного менеджера пакетов:

$ sudo apt-get install tshark

Завершив установку, запустим программу:

$ sudo tshark

На консоль будет выводиться список пакетов, захватываемых в режиме реального времени:

Capturing on eth0 0.000000 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.120? Tell 31.186.98.1 0.322046 5a:58:74:bf:a9:9c -> Broadcast ARP Who has 31.186.98.77? Tell 31.186.98.226 0.351801 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=224 0.352414 188.93.16.50 -> 31.186.98.235 TCP cap > ssh Seq=1 Ack=225 Win=331 Len=0 TSV=194287231 TSER=416767897 0.600054 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.120? Tell 31.186.98.1 0.622913 Cisco_0d:0d:96 -> PVST+ STP Conf. Root = 32768/398/00:21:1c:0d:0d:80 Cost = 0 Port = 0×8016 0.800377 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.107? Tell 31.186.98.1 1.320775 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=528 1.321507 188.93.16.50 -> 31.186.98.235 TCP cap > ssh Seq=1 Ack=753 Win=331 Len=0 TSV=194287474 TSER=416768866 1.322109 5a:58:74:bf:a9:9c -> Broadcast ARP Who has 31.186.98.77? Tell 31.186.98.226 1.400654 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.107? Tell 31.186.98.1 1.589797 Cisco_0d:0d:96 -> PVST+ STP Conf. Root = 32768/401/00:21:1c:0d:0d:80 Cost = 0 Port = 0×8016 2.100769 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.107? Tell 31.186.98.1 2.322163 5a:58:74:bf:a9:9c -> Broadcast ARP Who has 31.186.98.77? Tell 31.186.98.226 2.322764 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=720 2.323594 188.93.16.50 -> 31.186.98.235 TCP cap > ssh Seq=1 Ack=1473 Win=331 Len=0 TSV=194287724 TSER=416769868 2.520048 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.64? Tell 31.186.98.1 2.635370 Cisco_0d:0d:96 -> PVST+ STP Conf. Root = 32768/398/00:21:1c:0d:0d:80 Cost = 0 Port = 0×8016 3.200299 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.64? Tell 31.186.98.1 3.451774 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=528

Как видно из приведенного вывода, tshark показывает информацию обо всех пакетах подряд, в том числе и о тех, которые в данный момент нам совершенно не нужны. С помощью специальных опций можно сделать так, чтобы на консоль выводилась только та информация, которая нам действительно требуется.

Краткий чеклист (ну а вдруг кто-то решит воспользоваться)

- Убедиться что tsp не дропает пакеты в «идеальных» условиях (генератор и анализатор подключены напрямую), если есть дропы см. п.2 или текст статьи по этому поводу.

- Сделать тюнинг максимального буфера сокета (net.core.rmem_max=8388608).

- Скомпилировать tsduck-stat.go (go build tsduck-stat.go).

- Положить шаблон сервиса в /lib/systemd/system.

- Запустить сервисы с помощью systemctl, проверить что начали появляться счётчиками (grep «» /dev/shm/tsduck-stat/*). Количество сервисов по количеству мультикаст-потоков. Тут может потребоваться создать маршрут до мультикаст-группы, возможно, отключить rp_filter или создать маршрут до source ip.

- Запустить discovery.sh, убедиться что он генерирует json.

- Подложить конфиг zabbix-агента, перезапустить zabbix-агент.

- Загрузить шаблон в zabbix, применить его к хосту, на котором осуществляется мониторинг и установлен zabbix-agent, подожать около 5 минут, посмотреть что появились новые элементы данных, графики и триггеры.

Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

Принцип работы

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри него какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

- подключением сниффера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер (Network tap);

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

Почему Solar JSOC

- Применение опыта крупнейшего SOC в России в противодействии передовым киберугрозам

- Разработка и регулярное пополнение базы сценариев выявления новых атак центром технического расследования инцидентов Solar JSOC CERT

- Привлечение экспертов по реагированию для решения нетиповых инцидентов и оперативное предоставление рекомендаций по блокированию атаки

- Круглосуточный мониторинг благодаря 5 филиалам в разных часовых поясах, где в любое время суток доступен бизнес-аналитик для решения сложных вопросов

- Все необходимые лицензии и сертификаты (ФСТЭК России, PCI DSS, ФСБ России)

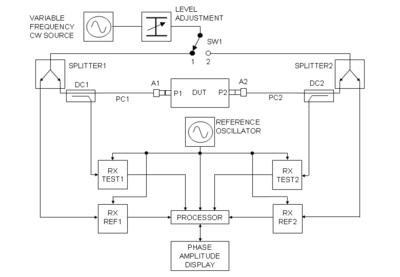

Измерение S-параметров с помощью векторного анализатора цепей

Основные части векторного анализатора цепей

ВАЦ — это испытательная система, которая позволяет охарактеризовать ВЧ-характеристики радиочастотных и микроволновых устройств с помощью параметров сетевого рассеяния или S-параметров.

На схеме показаны основные части типичного двухпортового векторного анализатора цепей (ВАЦ). Два порта тестируемого устройства (DUT) обозначены как порт 1 (P1) и порт 2 (P2). Разъемы тестовых портов, имеющиеся на самом ВАЦ, относятся к прецизионным типам, которые обычно необходимо удлинить и подключить к P1 и P2 с помощью прецизионных кабелей 1 и 2, ПК1 и ПК2 соответственно и подходящих переходников разъема A1 и A2 соответственно.

Тестовая частота генерируется источником непрерывного излучения с переменной частотой, а его уровень мощности устанавливается с помощью регулируемого аттенюатора . Положение переключателя SW1 устанавливает направление, в котором тестовый сигнал проходит через тестируемое устройство

Первоначально примите во внимание, что SW1 находится в положении 1, так что тестовый сигнал падает на DUT в точке P1, которая подходит для измерения и. Тестовый сигнал подается SW1 на общий порт разветвителя 1, одно плечо (опорный канал) питает опорный приемник для P1 (RX REF1), а другое (тестовый канал) подключается к P1 через направленный ответвитель DC1, PC1

и A1. Третий порт DC1 выводит мощность, отраженную от P1 через A1 и PC1, затем подает ее на тестовый приемник 1 (RX TEST1). Точно так же сигналы, выходящие из P2, проходят через A2, PC2 и DC2 в RX TEST2. RX REF1, RX TEST1, RX REF2 и RXTEST2 известны как когерентные приемники, поскольку они используют один и тот же опорный генератор, и они способны измерять амплитуду и фазу тестового сигнала на тестовой частоте. Все выходные сигналы сложного приемника подаются на процессор, который выполняет математическую обработку и отображает выбранные параметры и формат на дисплее фазы и амплитуды. Мгновенное значение фазы включает в себя как височной и пространственные части, но прежний удаляется в силу с использованием 2 тестовых каналов, один в качестве эталона , а другой для измерения. Когда переключатель SW1 установлен в положение 2, тестовые сигналы подаются на Р2, ссылка измеряется RX REF2 отражение от Р2 соединены прочь от DC2 и измеряется RX TEST2 и сигналы , выходящие P1 соединены охлаждают DC1 и измеряются RX ТЕСТ1. Это положение подходит для измерения и .

S11{\ Displaystyle S_ {11} \,}S21 год{\ Displaystyle S_ {21} \,}S22{\ Displaystyle S_ {22} \,}S12{\ Displaystyle S_ {12} \,}

Как сделать расстояние между границами столбцов равным

Результат

Для задачи выявления потери пакетов почти достаточно, по крайней это лучше чем отсутствие мониторинга.

В самом деле, CC-«потери» могут возникать при склейке видеофрагментов (насколько мне известно, так делаются вставки на местных телецентрах в РФ, т.е. без пересчёта CC-счётчика), это нужно помнить. В проприетарных решениях эта проблема частично обходится детектированием меток SCTE-35 меток (если они добавляются генератором потока).UPD: добавил в обёртку и zabbix-шаблон поддержку SCTE-35 меток

С точки зрения мониторинга качества транспорта, не хватает мониторинга jitter (IAT), т.к. ТВ-оборудование (будь то модуляторы или конечные устройства) имеет требования к этому параметру и не всегда можно раздувать jitbuffer до бесконечности. А jitter может поплыть когда на транзите используется оборудование с большими буферами и не настроен или недосточно хорошо настроен QoS для передачи подобного realtime-трафика.

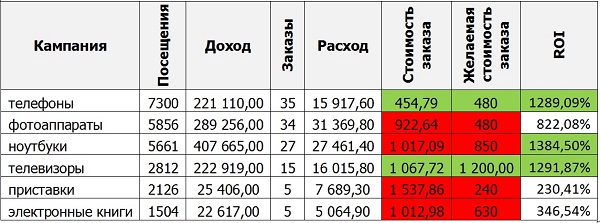

Интернет-магазин

Поэтому большинство наших клиентов озвучивают нам сумму, больше которой за заказ платить они не могут — в целом или по каждой товарной категории. В таком случае наша цель видоизменяется в «Получить максимальное количество заказов по желаемой стоимости». Теперь, рассчитав стоимость заказа по каждому источнику, мы можем понять, укладываемся ли мы в это требование и есть ли у нас возможность вложить в источник дополнительные средства, чтобы увеличить количество заказов, либо мы уже вышли за пределы рентабельности.

Другим ориентиром в этой ситуации может быть доход. Очевидно, что расход не должен превышать доход по каждому конкретному источнику. Поэтому для каждого источника можно оперировать либо ROI (возврат инвестиций), либо соотношением доходов к расходам. И оценивать уже можно не только с позиции стоимости заказа, но и с позиции рентабельности. И наша задача снова видоизменяется: теперь нам надо «Получить максимальный доход от максимального количества заказов по желаемой стоимости». Определив с таких позиций эффективность каждого источника и проведя несколько итераций корректировки распределения бюджета, в итоге получаем увеличение количества заказов и увеличение дохода.

Рассмотрим это на примере магазина техники, данные по нему приведены ниже:

Если ориентироваться на желаемую стоимость заказа, то удовлетворяют критериям только кампании по телефонам и телевизорам. Если же смотреть на ROI, то мы видим, что оно максимально для кампании по ноутбукам (по ней мы также получили максимальный доход). Плохие показатели по стоимости заказа и ROI в кампаниях по приставкам, электронным книгам и фотоаппаратам. Перераспределяя бюджет с этих кампаний на более эффективные, мы можем добиться приведения стоимости заказов по каждой кампании к желаемым показателям, а также увеличения дохода и рентабельности инвестиций.

Актуальность

Корпоративная инфраструктура сегодня включает не только офисные компьютеры и серверы, но и личные устройства сотрудников, а рабочие данные хранятся как локально, так и у поставщиков услуг. Но чем сложнее и запутаннее инфраструктура, тем труднее защитить ее от проникновения извне и тем дольше атакующие могут оставаться в сети незамеченными. При этом после закрепления злоумышленника на пораженной рабочей станции выявлять дальнейшее распространение атаки по сети становится все более затратно.

Для комплексной инфраструктуры с размытым периметром недостаточно решений, защищающих рабочие места и шлюзы. Из киберинцидентов, выявленных Solar JSOC в 2019 году, почти половина оказалась «невидимой» для базовых средств защиты.

Применение

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Снифферы применяются как в деструктивных, так и в благих целях. Анализ прошедшего через сниффер трафика позволяет:

- Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (снифферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

- Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных снифферов — мониторов сетевой активности).

- Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами)

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

Проблемы с сетевыми снифферами

Инструменты сетевого сниффинга предлагают отличный способ узнать, как работают сетевые протоколы. Тем не менее, они также обеспечивают легкий доступ к некоторой частной информации, такой как сетевые пароли. Свяжитесь с владельцами, чтобы получить разрешение, прежде чем использовать анализатор в их сети.

Сетевые зонды только перехватывают данные из сетей, к которым подключен их хост-компьютер. На некоторых соединениях снифферы захватывают только трафик, адресованный этому конкретному сетевому интерфейсу. В любом случае, самое важное, что нужно помнить, это то, что любому, кто хочет использовать сетевой анализатор для слежения за трафиком, будет трудно сделать это, если этот трафик зашифрован

Инструменты сетевого анализа трафика

Wireshark (ранее известный как Ethereal) широко известен как самый популярный в мире анализатор сети. Это бесплатное приложение с открытым исходным кодом, которое отображает данные трафика с цветовой кодировкой, чтобы указать, какой протокол использовался для его передачи.

В сетях Ethernet его пользовательский интерфейс отображает отдельные кадры в нумерованном списке и выделяется отдельными цветами независимо от того, отправляются ли они по TCP, UDP или другим протоколам.

Wireshark также группирует потоки сообщений, отправляемые туда и обратно между источником и пунктом назначения (которые со временем перемешиваются с трафиком из других соединений).

Wireshark поддерживает перехват трафика через кнопочный интерфейс запуска/остановки. Инструмент также содержит параметры фильтрации, которые ограничивают данные, отображаемые и включаемые в записи. Это критическая функция, поскольку большая часть сетевого трафика содержит обычные управляющие сообщения, которые не представляют интереса.

За эти годы было разработано много различных приложений для зондирования. Вот несколько примеров:

- tcpdump (инструмент командной строки для Linux и других операционных систем на основе Unix)

- CloudShark

- Cain and Abel

- Microsoft Message Analyzer

- CommView

- OmniPeek

- Capsa

- Ettercap

- PRTG

- Free Network Analyzer

- NetworkMiner

- IP Tools

Некоторые из этих инструментов сетевого анализа являются бесплатными, в то время как другие чего-то стоят или имеют бесплатную пробную версию. Кроме того, некоторые из этих программ больше не поддерживаются и не обновляются, но всё ещё доступны для скачивания.

NTA в SOC

Когда начали появляться центры обеспечения безопасности (security operations centers, SOC), стало понятно, что данных, необходимых для мониторинга и выявления угроз, не хватает. SIEM-системы, собирающие журналы даже из большого количества источников, ограничены в выявлении атак анализом событий, антивирусы просто обмануть, а системы защиты конечных точек (EDR) сложно установить на всю инфраструктуру. Остаются «слепые зоны», которые можно покрыть анализом трафика.

Аналитическое агентство Gartner включило NTA — вместе с системами SIEM и EDR — в триаду средств для SOC, которые в синергии значительно снижают шансы атакующих на достижение целей в инфраструктуре жертвы. Злоумышленники могут скрыть применение своих инструментов от EDR- или SIEM-системы, но их активность будет видна в NTA-системе, как только они подключатся к любой другой системе в сети.

Польза NTA-систем подтверждается отзывами заказчиков и исследованиями. В исследовании Gartner, посвященном таким системам, отмечается, что NTA-инструменты позволили многим клиентам обнаружить подозрительную активность в трафике, пропущенную периметровыми средствами безопасности. Институт SANS выяснил, что решения NTA входят в топ технологий для выявления угроз, работой которых довольны в SOC по всему миру.

Заключение

Заключение

Помимо закрытия самых опасных сетевых портов компьютера необходимо не забывать, что этими действиями не достигается максимальная безопасность для операционной системы.

На вашей Windows необходимо устанавливать присылаемые Microsoft критические пакеты обновлений, антивирусные программы, безопасные браузеры и другое ПО, повышающее безопасность и анонимность.