Как разблокировать bitlocker windows 10

Содержание:

- Как заблокировать диск с данными?How do I «lock» a data drive?

- BitLocker

- Проблема мирового экономического кризиса

- Что делать, если не удается считать ключ восстановления с USB-устройства флэш-памяти?What can I do if the recovery key on my USB flash drive cannot be read?

- Managing devices joined to Azure Active Directory

- Отзывы

- PowerShell examples

- Дополнительная информация

- Windows

- Просмотр журналов событийReview the event logs

- Включение шифрования BitLocker в домашней редакции Windows

- System requirements

- Механизмы расшифровки и их уязвимости

- Что будет, если включить BitLocker на компьютере перед присоединением к домену?What if BitLocker is enabled on a computer before the computer has joined the domain?

- Управление паролями и ПИН-кодамиManage passwords and PINs

Как заблокировать диск с данными?How do I «lock» a data drive?

Программа командной строки Manage-bde и команда –lock позволяют блокировать как съемные носители, так и встроенные диски с данными.Both fixed and removable data drives can be locked by using the Manage-bde command-line tool and the –lock command.

Примечание

Убедитесь, что все данные сохранены на диске, прежде чем блокировать их.Ensure all data is saved to the drive before locking it. После блокировки диск станет недоступным.Once locked, the drive will become inaccessible.

Синтаксис команды:The syntax of this command is:

Помимо использования этой команды, диски с данными блокируются во время завершения работы или перезапуска операционной системы.Outside of using this command, data drives will be locked on shutdown and restart of the operating system. Съемный носитель с данными, который отключается от компьютера, также автоматически блокируется.A removable data drive will also be locked automatically when the drive is removed from the computer.

BitLocker

Программа BitLocker впервые появилась в операционной системе Windows Vista в качестве функции шифрования данных статических дисков. С ее помощью у каждого пользователя этой и последующих версий ОС Windows появилась возможность защищать свои персональные сведения от потенциальных оффлайн атак, вроде кражи офисного компьютера или переносного устройства с контактной информацией о клиентах, цифровой версией договоров, бухгалтерскими, торговыми системами.

Описание

В отличие от ранних версий шифровальных инструментов ОС, BitLocker защищает не отдельные файлы или папки, а диск целиком. Это значит, что абсолютно вся информация на диске, находящемся под защитой BitLocker, становится недоступной для посторонних глаз. Таким образом, компания Microsoft решила частую проблему, когда информацию из украденного устройства легко было получить, просто переставив жесткий диск на другой компьютер.

Функция использует надежные алгоритмы шифрования AES 128 и AES 256, а ключи доступа можно хранить:

- На самом компьютере;

- В чипе TPM;

- На USB-устройстве (смарт-карта, флешка с кодом);

- В учетной записи Microsoft.

Большим преимуществом является возможность зашифровать не только жесткий диск, но также флешки и загрузочные диски, NTFS и FAT системы и многое другое. Шифровать новую информацию отдельно не придется, если выбранный том уже находится под защитой BitLocker, все попадающие на него файлы будут шифроваться автоматически.

Пользователи также получают принудительную возможность восстановления доступа к диску в случае потери ключа, в виде сохранения резервного ключа в учетной записи Microsoft или в отдельном файле.

Плюсы и минусы

В мире найдется немного людей, которым совершенно нечего скрывать. И еще меньше частных предприятий. А значит, защита данных необходима, и BitLocker предоставляет такую возможность с минимальной затратой ресурсов и рядом достоинств:

- Под защитой находятся не отдельные элементы дисков или систем, а тома целиком. Шифрованию подвергаются все файлы за исключением нечитаемых поврежденных секторов и незначительных файлов самой функции BitLocker.

- Большой перечень поддерживаемых для шифрования томов.

- Простота выполнения шифрования, операция не сложнее обычной установки программы.

- Проверенные и надежные алгоритмы шифрования.

- Возможность как сложной системы открытия нужного тома с помощью специальной смарт-карты и пароля, так и традиционного для большинства пользователей цифрового пин-кода.

При создании продуктов массового потребления без слабых сторон обойтись невозможно. Главной проблемой для безопасности данных при этом выступает компания Microsoft, активно продвигая возможность сохранения единого резервного ключа данных для всех зашифрованных систем в рамках предприятия. Это означает, что заполучив доступ к этому ключу, который может быть обычным файлом, сохраненным на компьютере руководителя, злоумышленник получит доступ ко всем устройствам сразу.

Вторая значимая проблема также связана с запасными ключами, ведь их наличие обязательно, а хранить их можно в учетной записи, которая сама по себе очень уязвима к атакам. Или же в файле, который довольно легко найти, ведь прячут его зачастую рядом с «сейфом».

Третий отрицательный фактор – если есть шифратор, значит, появится и программа для взлома. Подобные программы уже созданы, хотя для их работы требуется соблюдение определенных условий.

Таким образом, BitLocker – отличное средство защиты личных данных для широкого круга пользователей, но воспринимать его как панацею от всех потенциальных угроз не стоит.

Перед тем как скачать BitLocker бесплатно на русском языке, прочитайте характеристики софта и требования к вашему устройству.

| Название: | BitLocker 1.0 |

| Размер: | 500 Кб |

| Обновлено: | 15.06.2020 |

| Требования: | Windows XP и выше |

| Статус: | Бесплатная |

| Загрузок: | 350 |

Проблема мирового экономического кризиса

Что делать, если не удается считать ключ восстановления с USB-устройства флэш-памяти?What can I do if the recovery key on my USB flash drive cannot be read?

Некоторые компьютеры не поддерживают чтение с USB-устройств флэш-памяти в предзагрузочной среде.Some computers cannot read USB flash drives in the pre-boot environment. Сначала проверьте параметры встроенного ПО BIOS или UEFI и параметры загрузки, чтобы убедиться, что включено использование USB-накопителей.First, check your BIOS or UEFI firmware and boot settings to ensure that the use of USB drives is enabled. Включите использование USB-накопителей в BIOS или UEFI, если оно не включено, и повторите чтение ключа восстановления с USB-устройства флэш-памяти.If it is not enabled, enable the use of USB drives in the BIOS or UEFI firmware and boot settings and then try to read the recovery key from the USB flash drive again. Если по-прежнему не удается считать ключ, то необходимо подключить жесткий диск в качестве диска с данными к другому компьютеру с операционной системой, чтобы считать ключ восстановления с USB-устройства флэш-памяти.If it still cannot be read, you will have to mount the hard drive as a data drive on another computer so that there is an operating system to attempt to read the recovery key from the USB flash drive. Если USB-устройство флэш-памяти повреждено, то может понадобиться ввести пароль восстановления или использовать данные, необходимые для восстановления, резервная копия которых хранится в доменных службах Active Directory.If the USB flash drive has been corrupted or damaged, you may need to supply a recovery password or use the recovery information that was backed up to AD DS. Кроме того, если ключ восстановления используется в предзагрузочной среде, то убедитесь, что диск имеет файловую систему NTFS, FAT16 или FAT32.Also, if you are using the recovery key in the pre-boot environment, ensure that the drive is formatted by using the NTFS, FAT16, or FAT32 file system.

Managing devices joined to Azure Active Directory

Devices joined to Azure AD are managed using Mobile Device Management (MDM) policy from an MDM solution such as Microsoft Intune. Without Windows 10, version 1809, only local administrators can enable BitLocker via Intune policy. Starting with Windows 10, version 1809, Intune can enable BitLocker for standard users. status can be queried from managed machines via the Policy Configuration Settings Provider (CSP), which reports on whether BitLocker Device Encryption is enabled on the device. Compliance with BitLocker Device Encryption policy can be a requirement for Conditional Access to services like Exchange Online and SharePoint Online.

Starting with Windows 10 version 1703 (also known as the Windows Creators Update), the enablement of BitLocker can be triggered over MDM either by the Policy CSP or the BitLocker CSP. The BitLocker CSP adds policy options that go beyond ensuring that encryption has occurred, and is available on computers that run Windows 10 and on Windows phones.

For hardware that is compliant with Modern Standby and HSTI, when using either of these features, is automatically turned on whenever the user joins a device to Azure AD. Azure AD provides a portal where recovery keys are also backed up, so users can retrieve their own recovery key for self-service, if required. For older devices that are not yet encrypted, beginning with Windows 10 version 1703 (the Windows 10 Creators Update), admins can use the BitLocker CSP to trigger encryption and store the recovery key in Azure AD.

This is applicable to Azure Hybrid AD as well.

Отзывы

PowerShell examples

For Azure AD-joined computers, including virtual machines, the recovery password should be stored in Azure Active Directory.

Example: Use PowerShell to add a recovery password and back it up to Azure AD before enabling BitLocker

For domain-joined computers, including servers, the recovery password should be stored in Active Directory Domain Services (AD DS).

Example: Use PowerShell to add a recovery password and back it up to AD DS before enabling BitLocker

Subsequently, you can use PowerShell to enable BitLocker.

Example: Use PowerShell to enable BitLocker with a TPM protector

Example: Use PowerShell to enable BitLocker with a TPM+PIN protector, in this case with a PIN set to 123456

Дополнительная информация

http-equiv=»Content-Type» content=»text/html;charset=UTF-8″>class=»remon-after-2nd-h2″ id=»remon-1878325096″>

Несмотря на то, что встроенными средствами системы Windows 10 Домашняя включить BitLocker не получится, способ обойтись без платных программ всё-таки есть, при условии, что вы готовы потратить время и вам не требуется шифрование системного раздела диска:

- Устанавливаем Windows 10 Pro (образ можно взять с официального сайта Майкрософт, активация не потребуется) в виртуальную машину, например, VirtualBox (это обходится нам полностью бесплатно).

- Подключаем к виртуальной машине физический диск или раздел (это возможно, сам я на эту тему инструкций пока не писал), флешку или поддерживаемый Windows виртуальный диск vhd (который можно создать средствами ОС, см. Как создать виртуальный жесткий диск).

- Шифруем его средствами Windows 10 Pro в виртуальной машине, размонтируем, пользуемся в домашней редакции ОС, установленной на компьютере.

А вдруг и это будет интересно:

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Включение BitLocker.

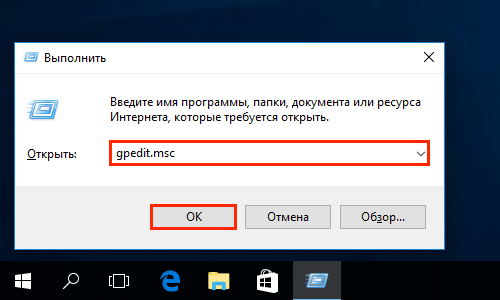

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

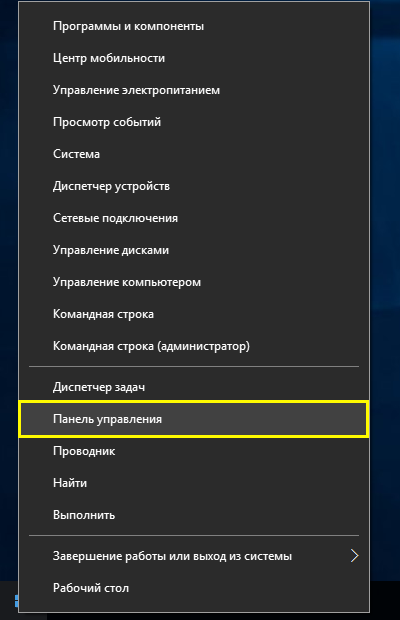

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

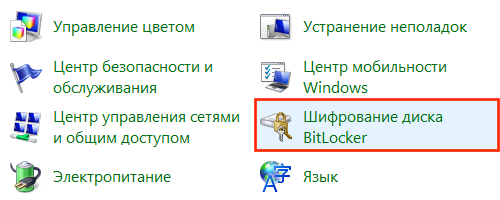

9. Выберите значок Шифрование диска BitLocker.

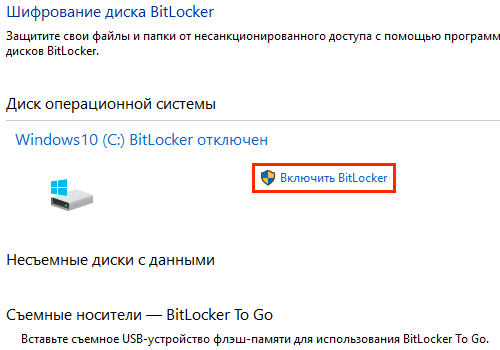

10. Выберите Включить BitLocker.

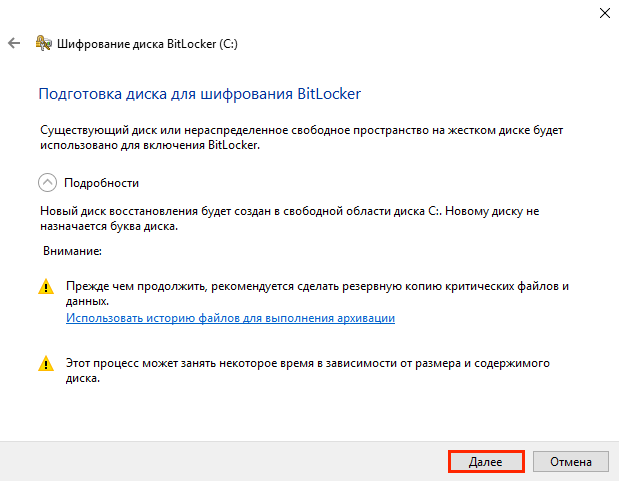

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

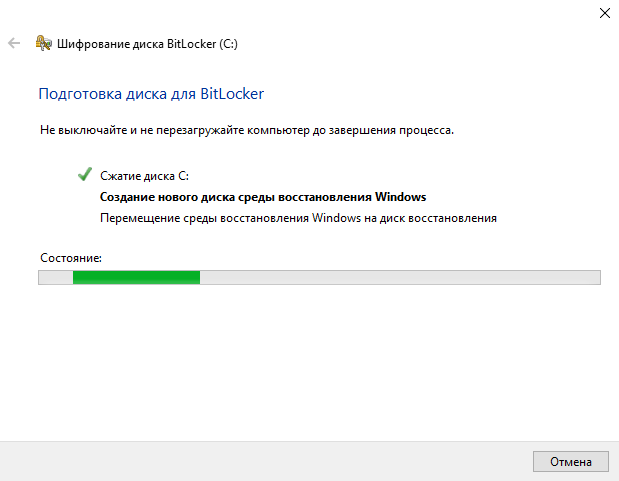

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

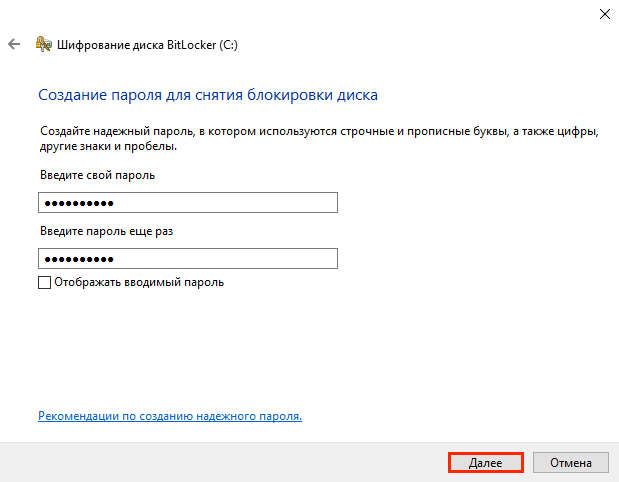

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

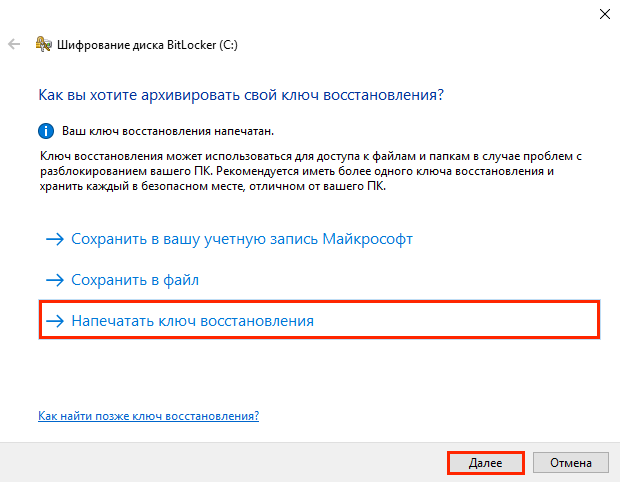

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

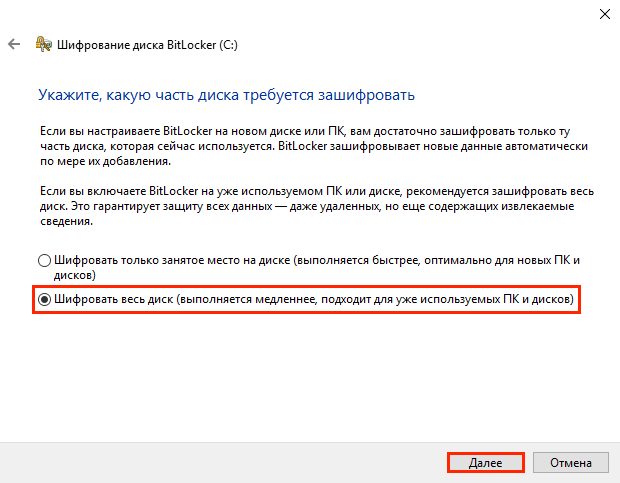

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

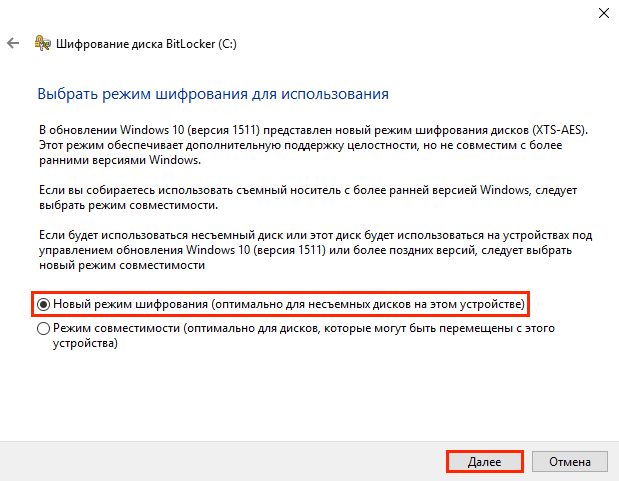

18. Выберите Новый режим шифрования и нажмите Далее.

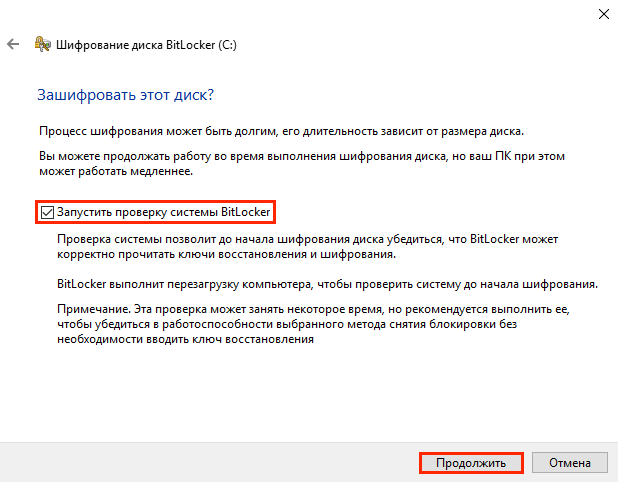

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

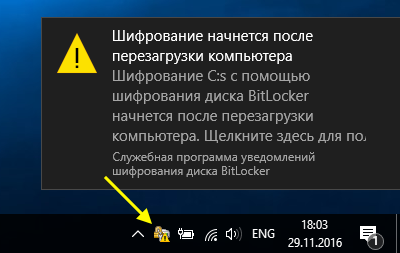

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

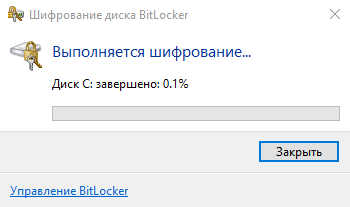

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

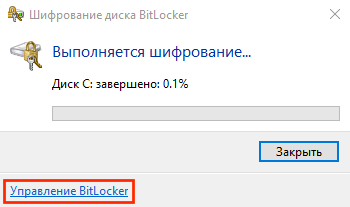

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

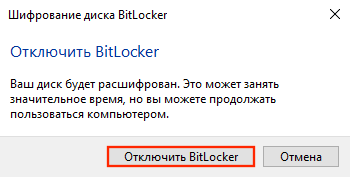

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

Просмотр журналов событийReview the event logs

Откройте средство просмотра событий и ознакомьтесь с приведенными ниже журналами в разделе приложения и службы logs\Microsoft\Windows:Open Event Viewer and review the following logs under Applications and Services logs\Microsoft\Windows:

-

Функция BitLocker-API.BitLocker-API. Проверьте журнал управления, Операционный журнал и другие журналы, созданные в этой папке.Review the Management log, the Operational log, and any other logs that are generated in this folder. Для журналов по умолчанию записываются следующие уникальные имена:The default logs have the following unique names:

- Microsoft-Windows-BitLocker-API/BitLocker работаетMicrosoft-Windows-BitLocker-API/BitLocker Operational

- Microsoft-Windows-BitLocker-API/Управление BitLockerMicrosoft-Windows-BitLocker-API/BitLocker Management

-

BitLocker-DrivePreparationTool.BitLocker-DrivePreparationTool. Проверьте журнал администратора, Операционный журнал и другие журналы, созданные в этой папке.Review the Admin log, the Operational log, and any other logs that are generated in this folder. Для журналов по умолчанию записываются следующие уникальные имена:The default logs have the following unique names:

- Microsoft-Windows-BitLocker-DrivePreparationTool/OperationalMicrosoft-Windows-BitLocker-DrivePreparationTool/Operational

- Microsoft-Windows-BitLocker-DrivePreparationTool/администраторMicrosoft-Windows-BitLocker-DrivePreparationTool/Admin

Кроме того, изучите журнал Windows logs\System для событий, которые были созданы источниками событий TPM и TPM — WMI.Additionally, review the Windows logs\System log for events that were produced by the TPM and TPM-WMI event sources.

Чтобы отфильтровать и отобразить или экспортировать журналы, можно использовать средство командной строки wevtutil.exe или командлет Get-WinEvent .To filter and display or export logs, you can use the wevtutil.exe command-line tool or the Get-WinEvent cmdlet.

Например, чтобы использовать средство wevtutil для экспорта содержимого журнала операций из папки BitLocker-API в текстовый файл с именем BitLockerAPIOpsLog.txt, откройте окно командной строки и выполните команду, которая похожа на приведенную ниже.For example, to use wevtutil to export the contents of the Operational log from the BitLocker-API folder to a text file that is named BitLockerAPIOpsLog.txt, open a Command Prompt window, and run a command that resembles the following:

Чтобы использовать командлет Get-WinEvent для экспорта одного и того же журнала в текстовый файл с разделителями-запятыми, откройте окно Windows PowerShell и выполните команду, подобную приведенной ниже:To use the Get-WinEvent cmdlet to export the same log to a comma-separated text file, open a Windows Powershell window and run a command that resembles the following:

Вы можете использовать Get-WinEvent в окне PowerShell с повышенными привилегиями для отображения отфильтрованных данных из журнала системы или приложения с помощью синтаксиса, который выглядит следующим образом:You can use Get-WinEvent in an elevated PowerShell window to display filtered information from the System or Application log by using syntax that resembles the following:

-

Чтобы отобразить данные, связанные с BitLocker, выполните указанные ниже действия.To display BitLocker-related information:

Выходные данные такой команды похожи на приведенные ниже.The output of such a command resembles the following.

-

Чтобы экспортировать данные, связанные с BitLocker, выполните указанные ниже действия.To export BitLocker-related information:

-

Чтобы отобразить сведения, связанные с TPM, выполните указанные ниже действия.To display TPM-related information:

-

Чтобы экспортировать данные, связанные с TPM, выполните указанные ниже действия.To export TPM-related information:

Выходные данные такой команды похожи на приведенные ниже.The output of such a command resembles the following.

Примечание

Если вы хотите обратиться в службу поддержки Майкрософт, мы рекомендуем экспортировать журналы, перечисленные в этом разделе.If you intend to contact Microsoft Support, we recommend that you export the logs listed in this section.

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

System requirements

BitLocker has the following hardware requirements:

For BitLocker to use the system integrity check provided by a Trusted Platform Module (TPM), the computer must have TPM 1.2 or later. If your computer does not have a TPM, enabling BitLocker requires that you save a startup key on a removable device, such as a USB flash drive.

A computer with a TPM must also have a Trusted Computing Group (TCG)-compliant BIOS or UEFI firmware. The BIOS or UEFI firmware establishes a chain of trust for the pre-operating system startup, and it must include support for TCG-specified Static Root of Trust Measurement. A computer without a TPM does not require TCG-compliant firmware.

The system BIOS or UEFI firmware (for TPM and non-TPM computers) must support the USB mass storage device class, including reading small files on a USB flash drive in the pre-operating system environment.

Important

From Windows 7, you can encrypt an OS drive without a TPM and USB flash drive. For this procedure, see Tip of the Day: Bitlocker without TPM or USB.

Note

TPM 2.0 is not supported in Legacy and CSM Modes of the BIOS. Devices with TPM 2.0 must have their BIOS mode configured as Native UEFI only. The Legacy and Compatibility Support Module (CSM) options must be disabled. For added security Enable the Secure Boot feature.

The hard disk must be partitioned with at least two drives:

- The operating system drive (or boot drive) contains the operating system and its support files. It must be formatted with the NTFS file system.

- The system drive contains the files that are needed to load Windows after the firmware has prepared the system hardware. BitLocker is not enabled on this drive. For BitLocker to work, the system drive must not be encrypted, must differ from the operating system drive, and must be formatted with the FAT32 file system on computers that use UEFI-based firmware or with the NTFS file system on computers that use BIOS firmware. We recommend that system drive be approximately 350 MB in size. After BitLocker is turned on it should have approximately 250 MB of free space.

A fixed data volume or removable data volume cannot be marked as an active partition.

When installed on a new computer, Windows will automatically create the partitions that are required for BitLocker.

When installing the BitLocker optional component on a server you will also need to install the Enhanced Storage feature, which is used to support hardware encrypted drives.

Механизмы расшифровки и их уязвимости

Существует три механизма проверки подлинности, которые можно использовать для реализации Bitlocker шифрования:

Прозрачный режим работы: Этот режим использует возможности аппаратного обеспечения Trusted Platform Module (TPM) для предоставления прозрачной работы пользователей. Пользователи входят на компьютер с операционной системой Windows, как обычно. Ключ, используемый для шифрования диска, закодирован в чип TPM и он может быть выдан только в коде загрузчика ОС (если загрузочные файлы, показываются как не измененные). Этот режим уязвим для нападения при холодной загрузке, так как позволяет выключить компьютер и загрузиться злоумышленнику.

Режим проверки подлинности пользователя: Этот режим предполагает, что пользователь прошёл некоторую аутентификацию в предзагрузочной среде в виде предварительного ввода PIN-кода. Этот режим уязвим при использовании буткит-атак.

Режим USB-ключа: Пользователь должен вставить устройство USB в компьютер, которое содержит ключ запуска, чтобы иметь возможность загрузки в защищенную операционную систему

Обратите внимание, что для этого режима необходимо, чтобы BIOS на компьютере поддерживал чтение устройств USB в загрузочной среде. Этот режим также уязвим к буткит-нападениям.

Что будет, если включить BitLocker на компьютере перед присоединением к домену?What if BitLocker is enabled on a computer before the computer has joined the domain?

Если на диске включено средство BitLocker, а для принудительного применения архивации была применена групповая политика, то при присоединении компьютера к домену или при последующем применении групповой политики данные восстановления не будут автоматически восстановлены в доменных СЛУЖБах Active Directory.If BitLocker is enabled on a drive before Group Policy has been applied to enforce a backup, the recovery information will not be automatically backed up to AD DS when the computer joins the domain or when Group Policy is subsequently applied. Тем не менее, вы можете восстановить диски операционной системы, защищенные с помощью BitLocker, и установить их. выберите способ восстановления фиксированных дисков, защищенных с помощью BitLocker, и выберите способ восстановления параметров групповой политики на съемных носителях , которые должны быть подключены к домену, чтобы убедиться в том, что данные восстановления для дисков, защищенных BitLocker, в вашей организации резервной копии будут заархивированы в доменные службы Active Directory.However, you can use the Choose how BitLocker-protected operating system drives can be recovered, Choose how BitLocker-protected fixed drives can be recovered, and Choose how BitLocker-protected removable drives can be recovered Group Policy settings to require the computer to be connected to a domain before BitLocker can be enabled to help ensure that recovery information for BitLocker-protected drives in your organization is backed up to AD DS.

Дополнительные сведения см. в статье Параметры групповой политики BitLocker.For more info, see BitLocker Group Policy settings.

Интерфейс инструментария управления Windows (WMI) для BitLocker позволяет администраторам написать сценарий для резервного копирования или синхронизации существующих данных для восстановления клиента, находящегося в сети, но BitLocker не управляет этим процессом автоматически.The BitLocker Windows Management Instrumentation (WMI) interface does allow administrators to write a script to back up or synchronize an online client’s existing recovery information; however, BitLocker does not automatically manage this process. С помощью средства командной строки также можно вручную архивировать данные для восстановления в доменных службах Active Directory.The command-line tool can also be used to manually back up recovery information to AD DS. Например, чтобы создать резервные копии всех данных восстановления для доменных служб Active Directory, вы можете использовать следующий командный сценарий из командной строки с повышенными привилегиями:For example, to back up all of the recovery information for the to AD DS, you would use the following command script from an elevated command prompt:

Важно!

Присоединение компьютера к домену должно быть первым шагом для новых компьютеров в Организации.Joining a computer to the domain should be the first step for new computers within an organization. После присоединения компьютеров к домену сохранение ключа восстановления BitLocker в AD DS выполняется автоматически (если это обеспечено групповой политикой).After computers are joined to a domain, storing the BitLocker recovery key to AD DS is automatic (when enabled in Group Policy).

Управление паролями и ПИН-кодамиManage passwords and PINs

Если BitLoслук включен на системном диске и ПК оснащен модулем TPM, можно потребовать от пользователей ввода ПИН-кода, прежде чем BitLocker разблокирует диск.When BitLocker is enabled on a system drive and the PC has a TPM, you can choose to require that users type a PIN before BitLocker will unlock the drive. Это требование защищает от злоумышленников, получивших физический доступ к ПК, и не позволяет им даже дойти до входа в систему Windows. В результате получить доступ к данным пользователя или системным файлам или изменить их практически невозможно.Such a PIN requirement can prevent an attacker who has physical access to a PC from even getting to the Windows logon, which makes it virtually impossible for the attacker to access or modify user data and system files.

Требование ввода ПИН-кода при запуске — полезный механизм обеспечения безопасности, потому что он выступает в качестве второго фактора проверки подлинности («что-то, что вы знаете»).Requiring a PIN at startup is a useful security feature because it acts as a second authentication factor (a second “something you know”). Тем не менее, есть и другая сторона медали.This configuration comes with some costs, however. Во-первых, необходимо регулярно менять ПИН-код.One of the most significant is the need to change the PIN regularly. В организациях, в которых использовался BitLocker с Windows7 и операционной системой WindowsVista, пользователям пришлось обращаться к системным администраторам для обновления PIN-кода или пароля BitLocker.In enterprises that used BitLocker with Windows7 and the WindowsVista operating system, users had to contact systems administrators to update their BitLocker PIN or password. В результате не только росли затраты на управление, но и пользователи не желали менять ПИН-код или пароль BitLocker достаточно часто.This requirement not only increased management costs but made users less willing to change their BitLocker PIN or password on a regular basis.

Пользователи Windows10 могут обновлять свои ПИН-коды и пароли BitLocker без учетных данных администратора.Windows10 users can update their BitLocker PINs and passwords themselves, without administrator credentials. Это не только позволяет снизить затраты на поддержку, но и повысить безопасность, потому что поощряется регулярная смена ПИН-кодов и паролей пользователями.Not only will this feature reduce support costs, but it could improve security, too, because it encourages users to change their PINs and passwords more often. Кроме того, современные устройства с резервным заполнением не требуют ПИН-кода для запуска: они предназначены для нечастого запуска и имеют другие меры по их уменьшению, которые еще более уменьшают область для атак системы.In addition, Modern Standby devices do not require a PIN for startup: They are designed to start infrequently and have other mitigations in place that further reduce the attack surface of the system.

Дополнительные сведения о том, как работает безопасность запуска и контрмеры, предоставляемые Windows10, приведены в разделе Защита BitLocker от атак с предварительной загрузкой.For more information about how startup security works and the countermeasures that Windows10 provides, see Protect BitLocker from pre-boot attacks.