Как быстро взломать чужой wi-fi на телефоне и компьютере

Содержание:

- CommView for WiFi

- Взлом пароля wifi . Поехали

- Подбор кода вручную

- Vistumbler

- Работа с текстом

- Программа для взлома WiFi — слушаем эфир WIFI

- inSSIDer

- Как подключиться к wi-fi соседа при помощи незащищённой сети?

- Как найти Wi-Fi сети с поддержкой WPS

- Развод по обоюдному согласию

- Подключаемся к Wi-Fi на компьютере с Windows 7/10

- Проблема мирового экономического кризиса

- Для чего «взламывать» чужой WI-FI

- Добавление Wi-Fi сетей в список исключений

- Как узнать пароль wi-fi соседа через перехват «handshake»?

- Действия в случае взлома

- Взлом публичных WI-FI сетей

- Взлом Wi-Fi хешей

- Заключение

CommView for WiFi

Сайт:

www.tamos.ru/products/commwifi/

Специальная версия известного виндового снифераCommView, созданная для захвата и анализа сетевых пакетов в беспроводных сетях 802.11a/b/g/n. Утилита получает информацию от беспроводного сетевого адаптера и сразу декодирует анализируемые данные, отображая их в удобном для переваривания виде. В случае необходимости, пакеты можно дешифровать с использованием пользовательских ключей WEP или WPA-PSK и декодировать вплоть до самого низкого уровня с полным анализом распространенных протоколов (сейчас поддерживается более 70).

Более того — можно полностью воссоздать TCP-сессию, и посмотреть, к примеру, HTTP-трафик со всеми запросами и соответственно интересной инфой, вроде данных для авторизации. Весь перехваченный трафик может быть сохранен в файл для последующего анализа. Что особенно радует — так это гибкая система фильтров, которая позволяет отбрасывать ненужные пакеты и перехватывать только то, что нужно. А настраиваемые предупреждения позволяют сообщать пользователю о важных событиях, таких как подозрительные пакеты, высокая загрузка сети или неизвестные адреса. Словом, отличная программа для винды за исключением одного момента — она платная.

Взлом пароля wifi . Поехали

Предполагаю, что необходимое оборудование куплено, а программы скачаны и установлены. Один из модемов в списке обошёлся мне рублей в шестьсот (TP-LINK N600), этим мои затраты и окончились ). При запуске CommView, если модем подобран правильно, программа его перенастроит под собственные нужды. Перед тем, как проводить взлом пароля wifi , советую отключить встроенный или используемый ранее модем. Это делается в Диспетчере устройств. Найдите своё работающее с сетью по умолчанию устройство и отключите его.

Запускаем, как я писал, CommView. На несколько секунд на экране мелькнёт процесс реконфигурации

На секунду подправим некоторые из настроек. В панели инструментов нажмите на кнопку Настройка. Выберите Установки… Выберите вкладку Memory Usage (Использование памяти) и сдвиньте ползунок буфера драйвера максимально вправо. Другие настройки нас устроят по умолчанию.

В окне программы в верхнем левом углу нажмите на синюю стрелку. Начнутся захват пакетов от всех находящихся поблизости передающих точек беспроводного доступа. В зависимости от местоположения и времени суток даже в одном и том же месте список всегда разный. Вот мой (названия и mac-адреса я затёр, не буду объяснять почему)

По умолчанию CommView показывает градацию устройств на каналы. Для корректной работы необходимо выбрать один из каналов. Но. Выбрать необходимо именно ту точку, которая сейчас обменивается пакетами с каким-то устройством.

Далее. В правой части окна программы активируйте функцию Single channel mode и выберите необходимый вам. Если список короткий, выбрать можно будет быстрее. Нацеливайтесь на тот, у кого сигнал сильнее и без лишнего шума, то есть помех. Канал моей жертвы, как видно по рисунку, – 4. Перезапускаем программу.

Снова начинаем захват синей стрелкой-кнопкой. Список у меня резко поредел.

Начинаем работу с пакетами. Советую не торопиться. В панели функций щелкните Инструменты – Node Reassociation. Появится окно по типу:

Принимающие сетевые пакеты устройство одно, как видите по последним двум рисункам. То есть необходимо, как вы поняли, чтобы роутер не просто был включен в сеть, но и передавал пакеты на устройство (десктоп, ноутбук, планшет или даже смартфон). Итак, выберем устройство, жмём кнопку Send now и OK. В нижней части окна программы можно видеть количество перехваченных пакетов. Не торопитесь и выждите некоторое время. Лучше, чтобы жертва активно сейчас пользовалась сетью. Но мы этого не знаем, потому и ждём. Время от времени останавливайте захват и заново возобновляйте. Это избавит вас от дальнейших сюрпризов, о которых дальше. Следите за количеством захваченных пакетов, число которых должно расти.

Спустя минут пять сохраним полученную информацию для последующей расшифровки. Жмите на кнопку с дискетой и сохраните файл под любым именем в любое место.

Подбор кода вручную

Многие пользователи не меняют стандартный пароль от беспроводного подключения. Они оставляют его таким, какой был установлен производителем. Это может быть распространенная комбинация, вроде «Admin», «123456», «1234» и так далее. Попробуйте найти в сети список самых популярных паролей и перепробуйте их все. Конечно, вероятность успеха не очень велика, но если ваш сосед подошел к вопросу безопасности своей домашней сети халатно, это самый простой и быстрый метод.

Во-вторых, рекомендуется попробовать комбинации имени, фамилии, даты рождения, кличек домашних животных и так далее. Многие люди устанавливают дни рождения своих близких или имена в качестве паролей. Если вы знаете своего соседа – испробуйте и этот вариант.

Vistumbler

Сайт:www.vistumbler.net

Ну хорошо, а как быть если на ноуте/нетбуке стоит Vista или Win7? По правде говоря, возможность активного сканирования точек доступа есть в самой системе. Это делается с помощью консольной утилиты netsh:

netsh wlan show networks mode=bssid

Однако умелец Andrew Calcutt быстро сварганил GUI-интерфейс, в котором вывод команды приводится в опрятный вид и объединяется с информации расположении обнаруженных AP-шек, считывая ее с текущими координатами GPS.

Под никсами, кстати, существуют аналогичные утилиты, которые парсят вывод команды iwlist. Забавно, чтоVistumblerнаписан с помощью тулзы для автоматизации различных действий AutoIt, позволяющая разработать приложения даже тем людям, которые о программировании толком никогда и не слышали. При этомVistumblerне просто работает, а работает отменно, отображая помимо уровня сигнала MAC-адрес вендора, используемую систему шифрования, и прочие параметры.

Данные о расположении найденных точек можно «на лету» экспортировать в KML формат и в реальном времени отслеживать их появления на карте через Google Earth. Для вардрайверов полезной также окажется функция, с помощью которой уровень сигнала обозначается с помощью различных звуковых файлов. Справедливости ради, стоит сказать, что вNetstumbler‘е также можно было провернуть подобный трюк, но лишь при помощи внешних скриптов.

Работа с текстом

Программа для взлома WiFi — слушаем эфир WIFI

И так, что мы имеем? Наш мощный Wi-Fi адаптер настроен на максимальную мощность в режиме monitor mode и ожидает приказаний на интерфейсе mon0. Программа для взлома WiFi готова и ждет нашей отмашки на атаку. Самое время осмотреться и прослушать эфир. Командуем:

root@bt:~# airodump-ng mon0

| 1 | root@bt~# airodump-ng mon0 |

Теперь смотрим на экран!

Красным выделена сеть с WEP шифрованием — большая редкость по нынешним временам (в моем районе не нашлось и создал сам)))

Ну и что же нам показывает программа для взлома WiFi? В левом верхнем углу видно как сканируются каналы (если необходимо зафиксировать канал, нужно вызывать airodump-ng с ключом —channel <номера каналов через запятую>). Потом идет таблица найденных сетей с указанием (слева направо): BSSID (MAC-адрес сети), уровень приема сигнала в dBm (зависит от чувствительности приемника, на хороших адаптерах -80 dBm это вполне нормальный уровень), количество принятых Beacon frames (это широковещательные пакеты, несущие информацию о сети), число принятых пакетов данных и скорость приема (пакетов в секунду), канал на котором вещает точка доступа, скорость точки доступа в мегабитах, тип аутентификации (OPN — открытая сеть, WEP, WPA, WPA2), тип шифрования, волшебные буковки PSK в случае с WPA/WPA2 (подробности описаны выше в гл.2) и, наконец, название сети, то есть её ESSID.

Чуть ниже основной таблицы приведена таблица текущих ассоциаций клиентов к точкам. Забегая вперед отмечу, что она тоже важна, так как по ней можно определить активность и MAC-адреса клиентов для последующей их деассоциации.

Из картинки выше следует что нам есть чего ловить — программа для взлома WiFi нашла точки доступа, и клиентов с хорошим сигналом. Осталось выбрать нашу цель (чтобы файл сильно не разбухал можно записывать пакеты только от одной точки доступа дав ключ —bssid или ограничив каналы как указано чуть выше) и дать команду записывать пакеты в файл добавив к вызову ключ -w

Важно: если вы загрузились с DVD запись файла с пакетами необходимо вести на внешнюю флешку или жесткий диск, предварительно примонтировав их командой mount:

root@bt:~# mkdir /mnt

root@bt:~# mount /dev/sda1 /mnt

root@bt:~# cd /mnt

|

1 |

root@bt~# mkdir /mnt root@bt~# mount /dev/sda1 /mnt root@bt~# cd /mnt |

где /dev/sda1 — файл устройства внешней флешки (найти куда подцепилась флешка в вашем случае можно покопавшись в результатах вывода команды dmesg).

Для примера запустим airodump-ng на запись пакетов только одной сети из списка в файл testcap.cap:

root@bt:~# airodump-ng —bssid a0:21:b7:a0:71:3c -w testcap mon0

| 1 | root@bt~# airodump-ng —bssid a0:21:b7:a0:71:3c -w testcap mon0 |

Теперь можно заняться своими делами ожидая пока очередной клиент не пожелает прицепиться к точке доступа и подарить нам вожделенный хендшейк. Кстати, после получения хендшейка в правом верхнем углу появится предупреждающая надпись: WPA handshake: A0:21:B7:A0:71:3C. Все, дело сделано, и можно переходить к следующей главе.

Когда все дела переделаны а хендшейка нет и нет, в голову приходит светлая мысль что неплохо бы поторопить клиента с хендшейком. Для этого наша программа для взлома WiFi — aircrack-ng содержит специальную утилиту, позволяющую отправлять клиентам запросы на деассоциацию (отсоединение) от точки доступа, после чего клиент снова захочет соединиться, а именно этого мы и ждем. Утилита эта называется aireplay-ng и запускать ее нужно в отдельном окне параллельно с запуском airodump-ng чтобы можно было одновременно записать результаты работы. Запускаем деассоциацию:

root@bt:~# aireplay-ng —deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1

| 1 | root@bt~# aireplay-ng —deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1 |

где очевидно, что мы проводим 5 сеансов деассоциации клиента 00:24:2b:6d:3f:d5 от точки доступа с BSSID a0:21:b7:a0:71:3c (адрес клиента мы взяли из нижней таблицы ассоциаций airodump-ng, его можно вообще не указывать, тогда деассоциация будет проводиться широковещательным запросом что не так эффективно как хотелось бы).

После проведения подобной процедуры (а ничто не мешает нам повторить ее еще разок на всякий случай) вероятность словить хендшейк значительно возрастает.

inSSIDer

Сайт:

www.metageek.net/products/inssider

Расстроенный тем фактом, чтоNetstumblerне развивался несколько лет и не работает Вистой и даже 64-битной XP, Charles Putney решил написать свою собственную утилиту для поиска Wi-fi сетей, после чего опубликовал исходники на известном портале The Code Project. Идею подхватил Norman Rasmussen, после чего на свет появилась новая версияinSSIDer‘а, построенная на базе Native Wi-Fi API. Инсайдер подобноNetstumblerиспользует активные методы сканирования, а всю найденную о точках доступа информацию отображает в табличке, сдабривая данные красивыми графиками уровня сигнала. Тулза очень простая — ничего лишнего, но я нередко использую именно ее для поиска Wi-Fi спотов и определения используемой ими защиты.

Как подключиться к wi-fi соседа при помощи незащищённой сети?

Наиболее простой и бесплатный доступ к wi-fi является подключение к незащищённой сети. Не каждый владелец wi-fi маршрутизатора ставит пароль на свою сеть, а зачастую некоторые даже не подозревают о такой возможности.

Итак, приступим к делу:

Сначала нам нужно включить наш планшет или ноутбук (либо другое устройство), ожидая, пока он полностью не загрузится. При необходимости можно запустить на ноутбуке wi-fi модуль, после чего система автоматически найдёт все близлежащие wi-fi сети, если таковые имеются

Как подключиться к Wi-Fi соседа

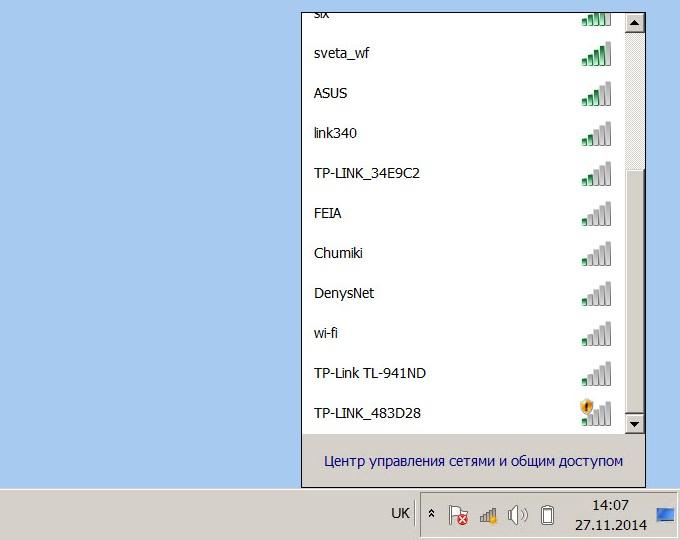

Если вы уверены, что у вашего соседа точно есть wi-fi маршрутизатор, и он им пользуется, тогда ваш ноутбук/планшет/телефон сразу же это обнаружит. Справа внизу дисплея или монитора вы увидите значок, похожий на тот, что в телефонах обозначает связь с мобильной сетью (антенна). Нажав на него, мы откроем окно со списком всех wi-fi сетей, расположенных поблизости. Среди них нам нужно найти незащищённую сеть

Как подключиться к Wi-Fi соседа

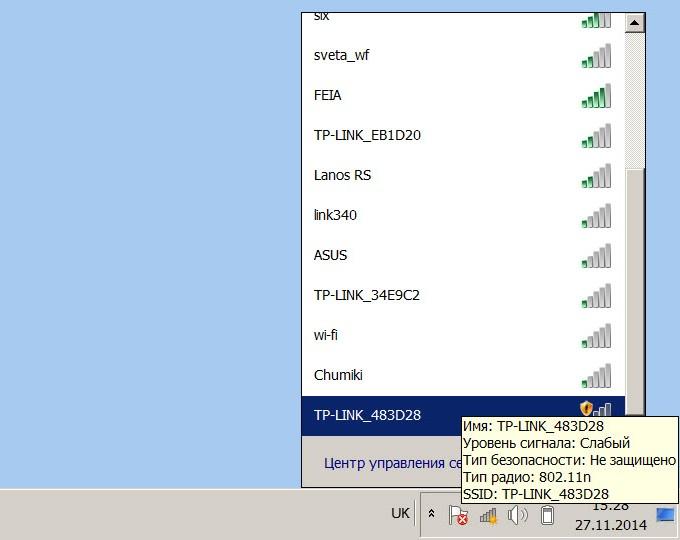

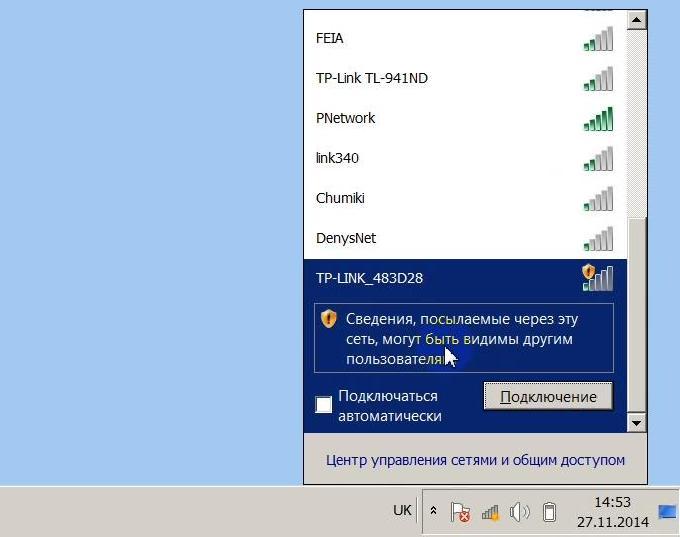

Как узнать, какая сеть является незащищённой? На рисунке ниже вы можете увидеть рядом с вертикальными полосками жёлтый щиток с восклицательным знаком. Это и есть незащищённая сеть. Все остальные сети из списка, соответственно, защищены, и мы не сможем подключаться к ним, не зная пароля. Конечно, сами значки на разных устройствах могут иметь различный внешний вид, например, иногда защищённую сеть обозначают в виде замочка. Но сам принцип нам понятен

Как подключиться к Wi-Fi соседа

После того, как мы нашли незащищённую сеть, нужно кликнуть по ней мышью и далее нажать на «Подключение»

Как подключиться к Wi-Fi соседа

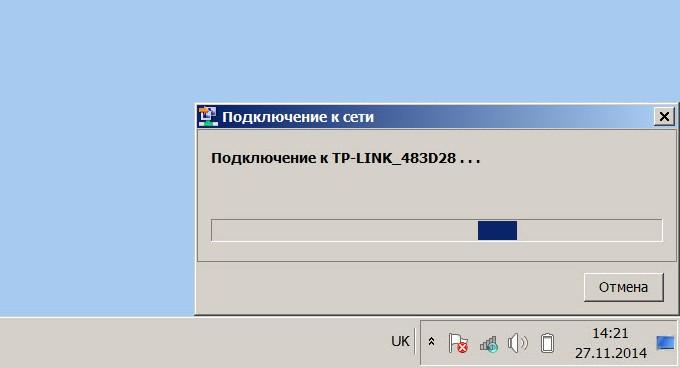

После этого пойдёт процесс подключения

Как подключиться к Wi-Fi соседа

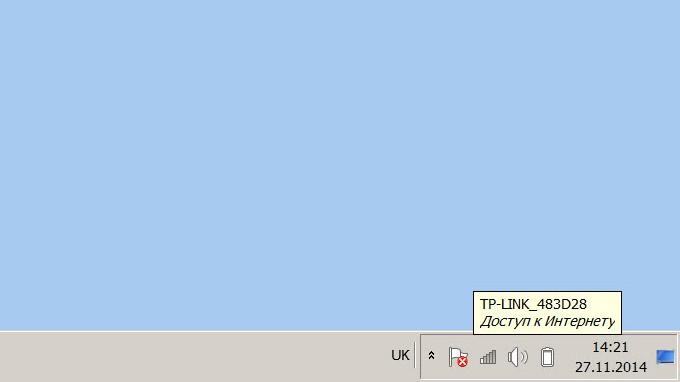

Обращаем внимание на правую нижнюю часть дисплея на уже известный нам значок и ждём, пока не появится всплывающая надпись: «Доступ к Интернету»

Как подключиться к Wi-Fi соседа

На этом всё. Процесс подключения к wi-fi соседа через незащищённую сеть окончен. Теперь мы можем свободно «гулять» в Интернете.

Как найти Wi-Fi сети с поддержкой WPS

Для запуска программы в отношении Точки Доступа Wi-Fi необходимо знать её BSSID, то есть её MAC-адрес. BSSID точек доступа можно посмотреть, к примеру, программой Airodump-ng. Эта программа требует режима монитора. Но давайте исходить из того, что у нас обычный Wi-Fi адаптер, который не поддерживает режим монитора.

Выход из этой ситуации есть — BSSID распространяется в обычных фреймах (маячках) и операционная система всегда знает BSSID каждой Точки Доступа в округе (хотя обычно и не показывает эту информацию, поскольку большинству пользователей она не нужна).

Прежде чем приступить, начнём с того, что остановим NetworkManager, поскольку он постоянно будет мешаться нам:

sudo systemctl stop NetworkManager

Теперь нам нужно узнать имя беспроводного интерфейса. В Kali Linux это обычно wlan0. Если вы не знаете имя интерфейса в вашей системе, то выполните команду:

sudo iw dev

Будет выведено примерно следующее:

phy#0 Interface wlan0 ifindex 3 wdev 0x1 addr 7e:ef:a8:b2:43:60 type managed txpower 20.00 dBm

Строка, которая начинается на Interface, и содержит имя интерфейса.

Нужно активировать Wi-Fi адаптер командой вида:

sudo ip link set ИНТЕРФЕЙС up

Где вместо ИНТЕРФЕЙС нужно вставить имя вашего беспроводного интерфейса. Для wlan0 команда будет такой:

sudo ip link set wlan0 up

Чтобы операционная система просканировала Точки Доступа в пределах досягаемости и показала нам информацию по ним, запустите такую команду:

sudo iw dev ИНТЕРФЕЙС scan

Для wlan0:

sudo iw dev wlan0 scan

После сканирования, скорее всего, информации будет выведено ОЧЕНЬ много, пролистывайте и ищите те ТД для которых имеется поле WPS, например:

WPS: * Version: 1.0 * Wi-Fi Protected Setup State: 2 (Configured) * Response Type: 3 (AP) * UUID: 0be8e40b-92b5-23fc-a1ca-72fbf138036f * Manufacturer: TC7200 * Model: TC7200 * Model Number: 123456 * Serial Number: 0000001 * Primary Device Type: 6-0050f204-1 * Device name: TechnicolorAP * Config methods: Display * RF Bands: 0x1

Это хорошо, пролистываю чуть вверх, чтобы увидеть BSSID этой точки доступа:

BSS b0:c2:87:4b:e0:fd(on wlan0) TSF: 125911554303 usec (1d, 10:58:31) freq: 2412 beacon interval: 100 TUs capability: ESS Privacy ShortSlotTime RadioMeasure (0x1411) signal: -67.00 dBm last seen: 9352 ms ago Information elements from Probe Response frame: SSID: Mr.yongyut Daengluead 2G Supported rates: 1.0* 2.0* 5.5* 11.0* 18.0 24.0 36.0 54.0 DS Parameter set: channel 1 ERP: Barker_Preamble_Mode ERP D4.0: Barker_Preamble_Mode

В этом списке BSSID называется BSS и для данной Точки Доступа значение равно b0:c2:87:4b:e0:fd. Больше нам никакая информация не нужна, но отметим, что уровень сигнала хороший, а имя этой точки доступа Mr.yongyut Daengluead 2G:

signal: -67.00 dBm SSID: Mr.yongyut Daengluead 2G

Развод по обоюдному согласию

Подключаемся к Wi-Fi на компьютере с Windows 7/10

Рассмотрим подключение на Windows 7 и 10.

Шаг 1. Требуется провести проверку драйверов.

Через пуск находим «панель управления», открываем «сеть и интернет». Выбираем «цент управления сетями и общим доступом» и переходим к «изменению параметров адаптера». Вы должны увидеть значок двух мониторов с надписью «беспроводное сетевое соединение». Именно его необходимо включить. Такая цепочка действий для Windows 7.

Существует иной способ. Он также подойдет для Windows 10. Через меню пуск или рабочий находим и нажимаем правой кнопкой мыши вкладку или ярлык «мой компьютер». Выбираем «свойства». Перед глазами окажутся основные сведения вашего компьютера. Слева найдите вкладки со значками желто-синих щитов. Среди них находится «диспетчер устройств». Он-то и нужен вам. Ищете «сетевые адаптеры» и разворачиваете список. В нем должно быть наименование, содержащее слово wireless или же цифры 802.11. Выбирая его необходимо нажать «задействовать».

Какие действия, если требуемого значка и наименования не нашлось? Их отсутствие говорит о неустановленных драйверах.

Шаг 2. Установка драйверов.

Windows 10 устанавливает драйвер сетевого адаптера самостоятельно. Его можно только обновить. Поэтому рассмотрим данную операцию на примере Windows 7.

Итак, если признаки существования сетевого адаптера вами не были найдены, потребуется его установить самостоятельно.

Способ 1. Многие привыкли, что драйвера идут на диске, который поставляется в комплекте. Однако диск с ними не всегда есть в числе комплектующих к ноутбуку. Но практически всегда лежит в коробке вместе с адаптерами. Например, Tp-Link. Если такой диск у вас имеется, вставьте в дисковод его и выполняйте все согласно инструкции.

Способ 2. Диска все-таки нет? Не переживайте, ведь можно скачать драйвер с Интернета. Мучаетесь вопросом, что делать, ведь Wi-Fi все еще не работает? Вы можете сделать это на своем планшете или смартфоне, где есть мобильный интернет. Можно сходить к соседу, другу или даже в кафе с бесплатным Wi-Fi. Помните, что у вас всего лишь не раздает Wi-Fi, а значит, кабель можно подключить к ПК или ноутбуку и скачать в такой способ. В общем, вариантов хватает, и у вас не может не получиться.

Теперь уточнение, где именно скачивать. Если у вас стационарный ПК, то драйвер искать нужно на сайте фирмы адаптера. Если же ноутбук – на сайте производителя ноутбука. Обязательно сайты должны быть официальными. В поисковой строке вводите модель, находите раздел «драйвера и утилиты», а дальше выбираете ОС. Далее ищете вкладку «wireless» и скачиваете требующийся драйвер.

Совет: если вы увидите несколько драйверов от разных производителей, то скачайте дополнительно небольшую программку HWVendorDetection и откройте ее. Она подскажет вам, какого производителя необходимо выбрать.

Скачанный драйвер, скорее всего, заархивирован, а установочный файл в нем в формате setup.exe. Запустите его и, как в ситуации с диском, просто следуйте инструкции.

Шаг 3. Подключение Wi-Fi.

В нижнем углу экрана справа будет иконка Wi-Fi. Нажав ее, вы увидите список доступных подключений. Вам остается найти свое и подключиться, введя пароль. Если хотите подключаться автоматически, просто поставьте галочку.

Теперь вы можете подключить Wi-Fi

Неважно ПК у вас или ноутбук. Но необязательно приобретать адаптер, ведь можно просто присоединиться к соседу

Пора узнать, как подключиться в Wi-Fi, не зная пароля.

Проблема мирового экономического кризиса

Для чего «взламывать» чужой WI-FI

Основанием для взлома чужой сети может послужить что угодно: жажда знаний, любопытство, экономия собственного траффика. Но чаще всего этой причиной служит отсутствие личного доступа в Интернет. Такая ситуация обычно складывается, когда вы приходите в гости, когда из-за аварий или профилактических работ провайдер приостанавливает действие услуги. Однако чаще всего такая необходимость возникает в поездках. Ведь большинство недорогих гостиниц предоставляют доступ в собственную сеть за отельную плату, которая зачастую нарушает допустимую логикой планку цены. Также проникновение в чужую сеть пригодится для людей, чей тариф подразумевает определенные ограничения в скорости – в такой ситуации подключиться к высокоскоростной сети соседа практически идеальное решение. В конце концов платить ежемесячно 500 рублей за Интернет, если вы пользуетесь доступом в сеть только 1-2 часа в день точно перебор, а сосед при вашем подключении особых неудобств не почувствует.

Самый простой способ получить доступ к чужому Интернет через вай фай – это попробовать подобрать пароль. Как показывают исследования IT-служб — большинство частных сетей защищаются недлинными стандартными паролями и среди населения пароли типа “123qwe345rty” считаются очень хитрыми и безопасными. Поэтому можно найти в Интернете ТОП самых популярных паролей и попробовать с их помощью подключиться к обнаруженным сетям. Если это не удалось стоит воспользоваться одним из следующих способов.

частных сетей защищаются недлинными стандартными паролями и среди населения пароли типа “123qwe345rty” считаются очень хитрыми и безопасными. Поэтому можно найти в Интернете ТОП самых популярных паролей и попробовать с их помощью подключиться к обнаруженным сетям. Если это не удалось стоит воспользоваться одним из следующих способов.

Добавление Wi-Fi сетей в список исключений

Если вы уже захватили рукопожатия для некоторых беспроводных сетей, то имеет смысл добавить их в исключения. Ещё один пример использования исключений: я запустил Hashcatch, положил ноутбук в рюкзак и пошёл прогуляться, посмотреть, сколько удастся собрать рукопожатий. Чтобы компьютер был постоянно подключён к интернету, я на мобильном телефоне создал Wi-Fi хот-спот и подключился к нему с ноутбука второй (встроенной) Wi-Fi картой. Это мне нужно было для того, чтобы Hashcatch не только сохраняла рукопожатия, но и получала для них координаты.

Чтобы не атаковать некоторые ТД, откройте конфигурационный файл /etc/hashcatch/hashcatch.conf:

gedit /etc/hashcatch/hashcatch.conf

И добавьте туда директиву ignore и перечислите ТД которые не нужно атаковать. Например, у меня это AndroidAP:

interface=wlp0s20f0u4 ignore=AndroidAP

Если хотите исключить несколько ТД, то перечислите их через запятую. Ничего страшного, если названия ТД содержат пробелы, но пробелов не должно быть рядом со знаком равно (=) и между запятыми, например:

interface=wlan0 ignore=Google Starbucks,AndroidAP

Кстати, чтобы компьютер не выключился через некоторое «время простоя», и вообще не выключился сразу после того, как закроете крышку ноутбука, нужно правильно установить настройки электропитания. Информацию об этом смотрите в статьях:

- Управление электропитанием в Linux (GNOME) — про Kali Linux тут!

- Управление электропитанием в Linux (Cinnamon)

Как узнать пароль wi-fi соседа через перехват «handshake»?

Перехват «handshake», что переводится с английского как рукопожатие – является одним из наиболее распространенных методов при взломе wi- fi. Он включает перехват ключа и его расшифровку.

Если атака производится на ваш компьютер, то сеть на какое-то время разорвется, а ПК переподключится.

В это время ПК отправляет пароль на роутер снова. При верном пароле вай фай опять начнет работать. Пользователь даже не заметит, что его сеть использует кто-то другой.

Отправку ПК password и называют рукопожатием. Большой недостаток метода состоит в том, что пароли поступают зашифрованными, и их приходится расшифровывать. Но на этот процесс будет затрачено не больше времени, чем на автоматический подбор пароля.

Есть несколько программ, которые реально использовать для этого метода

- Aircrack осуществит захват «рукопожатия».

- HashCat – подберет пароль.

https://youtube.com/watch?v=ee7CNb3msII

Действия в случае взлома

Как вообще вы можете понять, что ваш Wi-Fi кто-то ломанул? Ответ простой – им пользуется кто-то еще.

Это, в свою очередь, тоже можно понять достаточно просто – интернет будет нещадно тормозить.

Такое явление является очевидным, так как нагрузка на сеть растет и для всех пользователей скорость соединения становится ниже.

Страницы будут очень медленно грузиться. Кроме того, на самом роутере будет постоянно мигать индикатор Вай-Фай.

Это и означает, что кто-то к нему подключен. Отключите свои устройства и посмотрите, так ли это.

Если это так, вам нужно выполнить такие действия:

Примечание: Пароль должен быть длинным, потому что даже если кто-то будет использовать против вас одну из вышеперечисленных программ, то длинный пароль будет подбираться слишком долго. Пусть он будет состоять из 10, 20 символов и так далее.

Рис. 12. Настройки роутера TP-Link

Чтобы такого не случилось, нужно всегда устанавливать надежный пароль.

Как говорилось выше, чем он будет сложнее и длиннее, тем дольше программа будет его подбирать, если вообще подберет.

Как вы поняли, все утилиты и приложения работают по принципу тупого подбора всех возможных вариантов.

Еще один совет: Время от времени меняйте ключ. Это окончательно запутает возможных злоумышленников.

Взлом публичных WI-FI сетей

Уже сейчас практически каждый пользователь Интернета гораздо чаще использует беспроводные WI-FI сети, нежели проводное соединения для выхода в Сеть. Этот прогресс является закономерным результатом развития техники – практически каждое устройство, которое мы используем для выхода в Интернет, обладает всем необходимым функционалом для подключения к вай фай сетям. Однако обилие не всегда гарантирует нам бесплатный доступ в Интернет, ведь большинство вай фай сетей остаются защищенными, а некоторые даже платными. Однако в этом материале будут изложены самые простые способы получить доступ к защищенным бесплатным сетям, которые можно найти практически везде.

Мы рассмотрим в первую очередь те сети, защита которых базируется на стандартных протоколах – это вай фай сети небольших кафе, гостиниц, а также частные сети, которые устройство обнаруживает в каждом жилом доме. Одновременно с этим знание, которые можно подчерпнуть в этой статье помогут вам обезопасить собственную сеть от несанкционированного доступа.

Взлом Wi-Fi хешей

Подбирать пароль для захваченных хешей можно разными программами, самая быстра из них это Hashcat.

Для запуска взлома хеша Wi-Fi по словарю используется команда вида:

hashcat -m 2500 '/usr/share/hashcatch/handshakes/ХЕШ.hccapx' СЛОВАРЬ.txt

Для взлома по маске используется команда вида:

hashcat -m 2500 -a 3 '/usr/share/hashcatch/handshakes/ХЕШ.hccapx' МАСКА

Например, следующей командой я запустил атаку в отношении хеша 14:9D:09:CF:F5:08.hccapx используя маску 6?d?d?d?d?d?d?d?d. Эта маска означает 9 символов, первым из которых является цифра 6, а остальными могут быть любые цифры — это характерные номера телефонов для мест, где захвачено рукопожатие:

hashcat -m 2500 -a 3 --hwmon-temp-abort=100 '/usr/share/hashcatch/handshakes/14:9D:09:CF:F5:08.hccapx' 6?d?d?d?d?d?d?d?d

Взлом завершился удачно, найденный пароль Wi-Fi находится в строке:

8053b8ba46189df8b8e916053ca7bbff:149d09cff508:6cab317133a5:3BB-SAYJAI:670323273

3BB-SAYJAI — это название Точки Доступа, а 670323273 это пароль от неё.

Дополнительно смотрите материалы:

- Инструкция по hashcat: запуск и использование программы для взлома паролей

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows

- Справка по Hashcat

Заключение

Как можно взломать пароль на вай фай мы рассказали, дальше решение за вами, взламывать или не взламывать этот вопрос будет на вашей совести. Если у вас есть достаточно средств то, конечно же, нужно просто не забывать вовремя, пополнять свой интернет. И тогда вопрос о том, как можно взломать чужой wi fi сам собой отпадет. Ну и конечно не стоит списывать со счетов фактор азарта, когда хочется иногда проявить себя хотя бы в чем-то.

Вы также можете почитать:

Как легко узнать пароль от своего роутера

Как подключиться к сети Wi Fi заново или первый раз

Как включить wifi direct (Miracast) Windows 10, 7

Как легко установить пароль на вай фай роутере

Как можно включить вай фай на ноутбуке Виндовс 7, все способы