Что такое active directory

Содержание:

- Репликация Active Directory средствами Windows PowerShellAD Replication Windows PowerShell

- Надбавка за стаж и другие дополнительные выплаты

- Другие технологии, используемые в рекламе

- Просмотр и редактирование атрибутов Active Directory в оснастке ADUC

- Объект ConnectionConnection object

- Аctive directory простыми словами

- Domain Naming Master

- Active Directory — что это простыми словами

- АннотацияExecutive Summary

- Общее

- Выбираем фон, шрифт и оформляем презентацию по ГОСТу

- Используем базу данных на Windows Server 2012

- Соглашения об именовании учетных записей и группAccount and Group Naming Conventions

- Видео описание

- Что такое root права на Андроид?

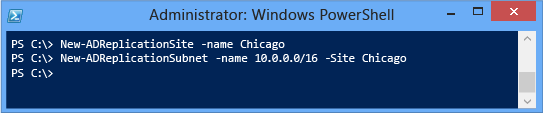

Репликация Active Directory средствами Windows PowerShellAD Replication Windows PowerShell

В Windows Server 2012 добавлены дополнительные командлеты для репликации Active Directory в модуль Active Directory для Windows PowerShell.Windows Server 2012 adds additional Active Directory replication cmdlets to the Active Directory Windows PowerShell module. Они позволяют настраивать новые и существующие сайты, подсети, подключения, связи сайтов и мосты.These allow configuration of new or existing sites, subnets, connections, site links, and bridges. Они также возвращают метаданные репликации Active Directory, состояние репликации, а также актуальные данные об очередях и векторе синхронизации версий.They also return Active Directory replication metadata, replication status, queuing, and up-to-dateness version vector information. Командлеты репликации в сочетании с другими командлетами модуля Active Directory позволяют администрировать весь лес, используя только Windows PowerShell.The introduction of the replication cmdlets — combined with the deployment and other existing AD DS cmdlets — makes it possible to administer a forest using Windows PowerShell alone. Все это дает новые возможности администраторам, желающим предоставлять ресурсы и управлять системой Windows Server 2012 без использования графического интерфейса, что сокращает уязвимость операционной системы к атакам и требования к обслуживанию.This creates new opportunities for administrators wishing to provision and manage Windows Server 2012 without a graphical interface, which then reduces the operating system’s attack surface and servicing requirements. Это приобретает особое значение, если серверы необходимо развернуть в сетях с высоким уровнем защиты, таких как сети SIPR и корпоративные сети периметра.This is especially important when deploying servers into high security networks such as Secret Internet Protocol Router (SIPR) and corporate DMZs.

Подробнее о топологии сайтов и репликации доменных служб Active Directory см. в разделе Технический справочник по Windows Server.For more information about AD DS site topology and replication, see the Windows Server Technical Reference.

Надбавка за стаж и другие дополнительные выплаты

Единовременную надбавку более семи тысяч рублей получат граждане, официальный трудовой стаж которых составляет тридцать и более лет. Надбавку в 25% от фиксированной части пенсии, но не менее 1420 рублей, получат также пенсионеры, постоянно проживающих в сельской местности.

Кроме того, единовременную выплату в размере трети от фиксированной части пенсии получат пенсионеры, содержащие троих иждивенцев (например, являющиеся опекунами несовершеннолетних внуков или недееспособных родственников).

Также на увеличенную пенсию с декабря могут рассчитывать граждане пенсионного возраста, являющиеся опекунами молодых людей, очно обучающихся в российских вузах. Набавка зависит от региона, в среднем это около двух тысяч рублей в месяц.

Кроме того, к Новому году в некоторых регионах надбавку или специальную социальную карту получат пенсионеры, пенсия которых ниже регионального прожиточного минимума. Деньгами с карты можно будет рассчитываться только за продуктовые наборы в специально отведенных для этого магазинах. Сумму на таких картах планируется сделать выше трех тысяч рублей, она будет начисляться ежемесячно.

Кроме того, на дополнительные выплаты смогут рассчитывать пенсионеры, которые переехали на постоянное место жительства в регионы, где размер региональной выплаты выше, чем в населенных пунктах, откуда они уехали.

Другие технологии, используемые в рекламе

В рекламе Google для отображения интерактивных объявлений могут использоваться и другие технологии, например Flash или HTML5. Кроме того, мы можем использовать вашего компьютера, чтобы выбирать объявления с учетом вашего местоположения. Также при показе объявлений могут учитываться такие характеристики вашего устройства, как модель, тип браузера и наличие датчиков (например, акселерометра).

Геоданные

Информацию о том, где вы находитесь, рекламные сервисы Google получают из различных источников. Например, для приблизительного определения местоположения обычно используется IP-адрес и поисковые запросы пользователей. Более точные координаты можно установить по данным от мобильного устройства. Кроме того, предоставлять информацию о местоположении могут используемые вами сайты и мобильные приложения. Рекламные сервисы Google применяют эти сведения для того, чтобы более точно определять демографические данные потребителей, подбирать подходящую рекламу, оценивать ее эффективность и собирать сводную статистику для рекламодателей.

Рекламные идентификаторы для мобильных приложений

Чтобы показывать вам объявления в сервисах, не использующих файлы cookie (например, в мобильных приложениях), мы применяем технологии, которые выполняют аналогичные функции. Например, Google может связывать идентификатор, используемый для показа объявлений в приложениях, с рекламным файлом cookie в браузере на том же устройстве. Если при этом нажать на объявление в приложении, в мобильном браузере откроется страница рекламодателя или товара. Эти технологии также позволяют нам предоставлять рекламодателям более точные данные по эффективности их кампаний.

Чтобы отказаться от персонализированной рекламы на мобильном устройстве, выполните приведенные ниже инструкции.

Android

- В зависимости от устройства выполните следующие действия:

- Откройте приложение Настройки Google.

- Войдите в приложение Настройки на вашем устройстве и нажмите .

- Выберите .

- Установите флажок Отключить подбор рекламы.

iOS

На устройствах iOS используется рекламный идентификатор Apple. В настройках вашего устройства можно просмотреть, как на нем настроен выбор рекламы с помощью этого идентификатора.

Как Google выбирает объявления для показа?

Это делается с учетом нескольких факторов.

Иногда реклама выбирается с учетом вашего текущего или прошлого местоположения, которое определяется по IP-адресу. Так, по запросу «пицца» в Google может появиться список ресторанов поблизости, а на главной странице YouTube – реклама фильма, выходящего в прокат в вашей стране.

Иногда объявление выбирается с учетом контекста страницы. Если вы читаете советы для садоводов, вам может быть показана реклама садового инвентаря.

Иногда реклама на сайтах подбирается с учетом ваших действий в приложениях. Аналогично в приложении вы можете увидеть объявление, связанное с сайтами, на которых вы побывали, или с действиями на другом устройстве.

Иногда Google показывает вам объявления, выбранные другими компаниями. Предположим, вы зарегистрировались на сайте какой-либо газеты. На основе информации, указанной при регистрации, будет выбрана соответствующая реклама.

Вы также можете увидеть на YouTube, в Поиске, Gmail и других сервисах Google рекламу, связанную с информацией, которую вы предоставляли рекламодателям. Например, это может быть ваш адрес электронной почты.

Почему мне показываются объявления о товарах, которые интересовали меня раньше?

Также обратите внимание, что Google может учитывать данные о сайтах, на которых вы ранее были, при показе рекламы на схожие темы. При работе с такой рекламой действуют некоторые ограничения

Например, рекламодателям запрещено подбирать целевую аудиторию на основе информации деликатного характера, такой как состояние здоровья или религиозные убеждения

При работе с такой рекламой действуют некоторые ограничения. Например, рекламодателям запрещено подбирать целевую аудиторию на основе информации деликатного характера, такой как состояние здоровья или религиозные убеждения.

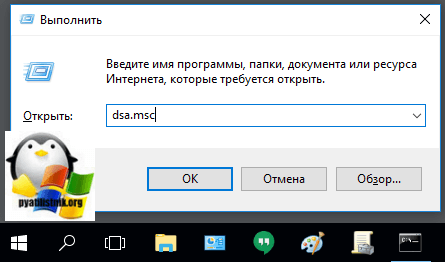

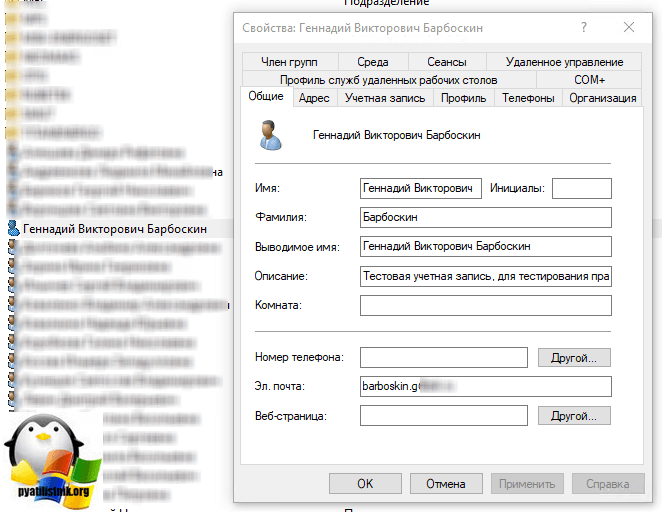

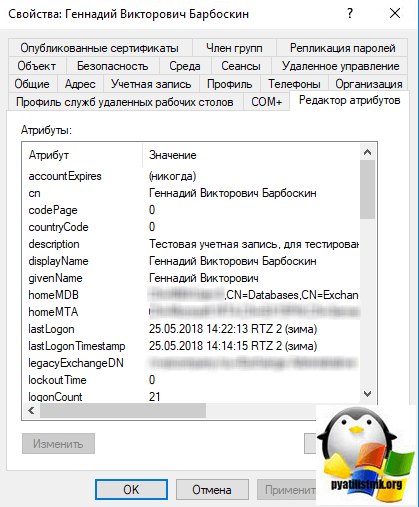

Просмотр и редактирование атрибутов Active Directory в оснастке ADUC

У вас откроется ADUC. Если вы зайдет в свойства любой учетной записи, в моем примере это Барбоскин Геннадий, то обнаружите, что редактор атрибутов в списке вкладок отсутствует. Чтобы его отобразить сделайте следующие действия.

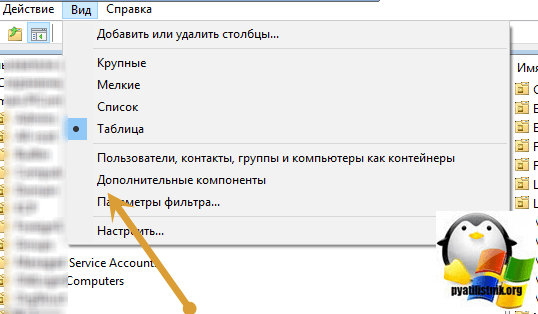

Открываете вкладку «Вид», в меню находите пункт «Дополнительные компоненты», включаем его.

После чего, вкладка редактора атрибутов отобразиться в свойствах учетной записи объекта Active Directory.

Если у вас не появилась вкладка «Редактор атрибутов», после включения дополнительных компонентов, то знайте, он будет отображаться у объекта, только если вы зайдете в организационное подразделение (OU) в котором он хранится.

Вот так вот выглядит редактор атрибутов Active Directory. У вас в виде списка будут перечисляться атрибуты и их значения. Если они доступны для редактирования, то вы их можете изменить, с помощью специальной кнопки. Сразу бросаются в глаза знакомые значения:

- CN (Common Name) — Отображаемое имя

- LastLogon — время логирования

- Discription — Описание

В момент изменения будет открыт редактор строковых или целочисленных атрибутов.

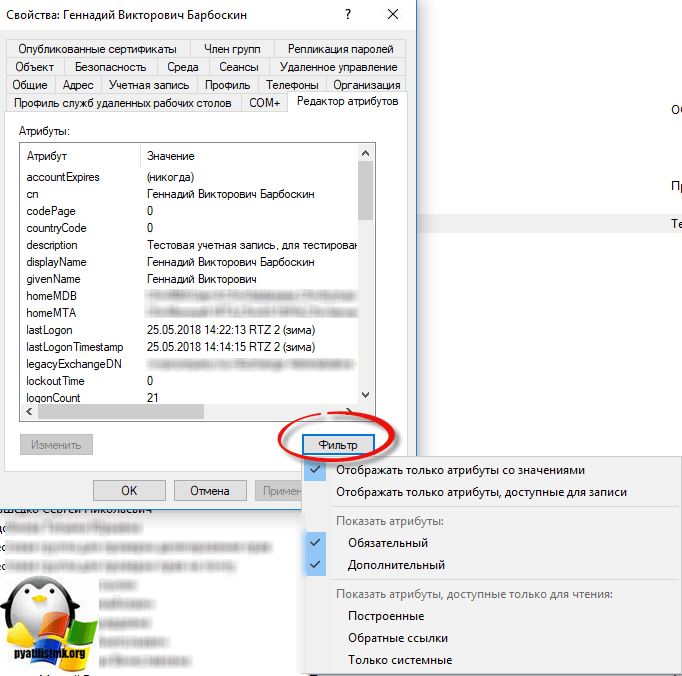

По умолчанию Active Directory в редакторе атрибутов, отображает, только атрибуты со значениями, то есть не пустые. Для того, чтобы увидеть все атрибуты, вам необходимо применить фильтр, через соответствующую кнопку. Снимите галку «Отображать только атрибуты со значениями». Так же можно более тонко настроить фильтрацию и задать, например, показывать, только атрибуты доступные для записи (изменения вручную) или только системные. Я вам советую посмотреть все варианты и проверить, что каждый из них отображает. Переходим к ADSI Edit.

Объект ConnectionConnection object

Объект Connection — это Active Directory объект, представляющий подключение репликации с исходного контроллера домена к целевому контроллеру домена.A connection object is an Active Directory object that represents a replication connection from a source domain controller to a destination domain controller. Контроллер домена является членом одного сайта и представлен на сайте объектом сервера в службах домен Active Directory Services (AD DS).A domain controller is a member of a single site and is represented in the site by a server object in Active Directory Domain Services (AD DS). Каждый объект сервера имеет дочерний объект параметров NTDS, представляющий реплицируемый контроллер домена на сайте.Each server object has a child NTDS Settings object that represents the replicating domain controller in the site.

Объект Connection является дочерним по отношению к объекту параметров NTDS на целевом сервере.The connection object is a child of the NTDS Settings object on the destination server. Чтобы репликация выполнялась между двумя контроллерами домена, объект сервера одного из них должен иметь объект Connection, представляющий входящую репликацию из другого.For replication to occur between two domain controllers, the server object of one must have a connection object that represents inbound replication from the other. Все подключения репликации для контроллера домена хранятся в объекте параметров NTDS в виде объектов соединения.All replication connections for a domain controller are stored as connection objects under the NTDS Settings object. Объект Connection определяет исходный сервер репликации, содержит расписание репликации и указывает транспорт репликации.The connection object identifies the replication source server, contains a replication schedule, and specifies a replication transport.

Средство проверки согласованности знаний (KCC) автоматически создает объекты подключения, но их также можно создать вручную.The Knowledge Consistency Checker (KCC) creates connection objects automatically, but they can also be created manually. Объекты подключения, созданные КСС, отображаются в оснастке «сайты и службы» Active Directory «как и» при нормальных условиях работы.Connection objects created by the KCC appear in the Active Directory Sites and Services snap-in as and are considered adequate under normal operating conditions. Объекты соединения, созданные администратором, создаются вручную.Connection objects created by an administrator are manually created connection objects. Объект подключения, созданный вручную, определяется по имени, назначенному администратором при его создании.A manually created connection object is identified by the name assigned by the administrator when it was created. При изменении объекта соединения он преобразуется в административно измененный объект подключения, а объект отображается в виде идентификатора GUID.When you modify a connection object, you convert it into an administratively modified connection object and the object appears in the form of a GUID. KCC не вносит изменения в ручные или измененные объекты подключения.The KCC does not make changes to manual or modified connection objects.

Аctive directory простыми словами

Если говорить проще AD это база (табличка) находящаяся на одном или нескольких компьютерах-серверах, которая вмещает всю информацию о пользователях подключенных к сети: учетная запись, пароль и права доступа. Благодаря индексации ресурсов домена (сети) поиск устройств или информации происходит очень быстро и не отражается на работе пользователей. Каждый пользователь работает со своими уникальными настройками и правами, поэтому при работе за другим компьютером, но со своим именем и паролем, он увидит свои настройки и рабочий стол, к которому привык.

В общем говоря эта кибертехнология подобна телефонному справочнику, где хранится информация обо всех пользователях и ресурсах сетевого объекта (предприятия или организации)

Служебные программы Интернета соединяют все компьютеры в сеть (Домен). DNS-домены созданы по принципу иерархии, являются основой Интернета. На разных иерархических уровнях идентификация происходит по-разному, а DNS преобразовывает названия сайтов в IP-адрес. Например, diadema.network.com в 192.168.1.8. Где diadema –компьютерное имя, а network – домен этой ячейки.

Домены верхних уровней называются главными (корневыми) доменами.

Нижними уровнями являются «Деревья». Они представляют собой структуру с множеством доменов. Главным звеном структуры есть коренной(главный) домен. Для него создаются низшие (дочерние) Active Directory. Названия (имена) доменов для Active Directory могут использоваться один раз и не повторяться.

Работа с доменами Active Directory

Пользоваться всеми привилегиями служебной программы Active Directory могут только те компьютеры, у которых установлена система (ОС) Windows XP Professional и Windows 2000. Они представляют собой абонентов ADс доступом к различным ресурсам этой сети.

Операционная система (ОС) Windows Server 2003 играет роль главного домена и производит контроль правовых доступов к ресурсам. Иногда предоставляя некоторым контроллерам домена больше прав для выполнения определенных задач, и при переходе на определенные сайты.

Преимущества active directory

Если предприятие заинтересовано в создании доступа к информации не одного пользователя, тогда Active Directory будет отличной альтернативой. Рассмотрим основные достоинства использование приложения Active Directory:

Централизованная база. Active Directory представляет себя, как сконцентрированную службу каталога и реализуется в рамках предприятия. Это значительно облегчает работу модератора, так как руководство учетными записями не требует соединения с двумя или более каталогами. Кроме того, применяется всего одна служба по всем приложениям.

Удобная регистрация. После проведения регистрации, пользователь имеет возможность использовать все ресурсы сети без дополнительных настроек и в любое время.

Делегированное управление. Active Directory дает администраторам возможность передавать свои права. Для этого используется дополнительный мастер «Delegation Of Control Wizard» или настройка разрешения доступа к другим объектам Active Directory.

Встроенная безопасность. Приложение Active Directory работает с системой безопасности, встроенной в Windows Server 2003, что защищает всю сеть от вредоносных программ. Попытка проникновения вирусов будет сразу заблокирована.

Используем базу данных на windows server 2012

БД Windows Server 2012 работает с новыми и усовершенствованными функциями, которые позволяют преобразовывать облачные хранения, сокращая расходы на дополнительные технологии. Также много инноваций для удобной работы c необходимой информацией и работой с доменными службами active directory.

Windows Server 2012 располагает современной платформой с архитектурой, что разделена, тем самым обеспечивает свободу действий при настройке серверной части. Она являет собой универсальную и эластичную платформу для веб-приложений. Современный стиль в работе обеспечивает гибкость и легкость доступа к привычной обстановке и не зависит от устройства, которое используется.

Domain Naming Master

(отдельная статья тут – Domain Naming Master)

Следующая роль лесного уровня – хозяин именования доменов. Как понятно из определения “лесной”, этого товарища в лесу также не более одного.

Domain Naming Master отвечает за операции, связанные с именами доменов Active Directory. Но не только. Зон ответственности у него четыре:

- Добавление и удаление доменов в пределах леса

- Создание и удаление разделов (application directory partitions)

- Создание и удаление перекрестных ссылок (crossRef)

- Одобрение переименования домена

Пройдемся по каждой чуть подробнее.

Добавление и удаление доменов

Добавлять и удалять домены позволяется только контроллеру с ролью Domain Naming Master. Этот контроллер бдительно следит, чтобы добавляемый домен имел уникальное в пределах леса NETBIOS-имя. Если Naming Master недоступен, на попытках изменить число доменов в лесу можно ставить крест.

Нужно отметить, что проверять уникальность FQDN-имени нового домена на специально отведенном контроллере смысла нет, проще запросить информацию из DNS.

Создание и удаление разделов

В Windows 2003 появилась возможность создавать обособленные разделы, или, как их еще называют, партиции. Партиции используются для хранения в AD произвольных данных. Самый яркий пример использования партиций – хранение данных для DNS-серверов в партициях ForestDnsZones и DomainDnsZones.

Стоит ли говорить, что управление партициями при недоступном DNM невозможно? Хотя… Да, возможен вариант, когда доступный Domain Naming Master хостится на сервере с ОС Windows 2000, тогда о партициях речи тоже не будет.

Создание и удаление перекрестных ссылок

Перекрестные ссылки используются для поиска по каталогу в том случае, если сервер, к которому подключен клиент, не содержит нужной копии каталога; причем ссылаться можно даже на домены вне леса, при условии их доступности. Хранятся перекрестные ссылки (объекты класса crossRef) в контейнере Partitions раздела Configuration, и только Domain Naming Master имеет право в этом контейнере хозяйничать. Понятно, что читать содержимое контейнера может любой контроллер, благо раздел Configuration один для всего леса, но вот изменять его содержимое может лишь один.

Очевидно, что недоступность контроллера с ролью Domain Naming Master опечалит администратора, желающего создать новую перекрестную ссылку, или удалить ненужную.

Одобрение переименования домена

В процессе переименования домена основная утилита этого действа (rendom.exe) составляет скрипт с инструкциями, которые должны будут выполниться в процессе переименования. Все инструкции проверяются, после чего скрипт помещается в атрибут msDS-UpdateScript контейнера Partitions раздела Configuration. Помимо этого, значения атрибута msDS-DnsRootAlias для каждого объекта класса crossRef устанавливаются в соответствии с новой моделью именования доменов. Поскольку право менять содержимое crossRefContainer есть только у контроллера с ролью Domain Naming Master, то очевидно, что проверку инструкций и запись атрибутов выполняет именно он.

Если при проверке скрипта обнаружатся ошибки, или новый лес окажется некошерным, или выявятся пересечения имен между доменами старого и нового лесов, весь процесс переименования будет остановлен.

Пожалуй, Domain Naming Master – единственная роль, без которой можно безболезненно жить годами. Но, разумеется, лучше, когда всё работает.

Active Directory — что это простыми словами

Active Directory — это очень удобный способ системного управления. С помощью Active Directory можно эффективно управлять данными.

Указанные службы позволяют создать единую базу данных под управлением контроллеров домена. Если вы владеете предприятием, руководите офисом, в общем, контролируете деятельность множества людей, которых нужно объединить, вам пригодится такой домен.

В него включаются все объекты — компьютеры, принтеры, факсы, учётные записи пользователей и прочее. Сумма доменов, на которых расположены данные, именуется «лесом». База Active Directory — это доменная среда, где количество объектов может составлять до 2 миллиардов. Представляете эти масштабы?

То есть, при помощи такого «леса» или базы данных можно соединить большое количество сотрудников и оборудования в офисе, причём без привязки к месту — в службах могут быть соединены и другие юзеры, например, из офиса компании в другом городе.

Кроме того, в рамках служб Active Directory создаются и объединяются несколько доменов — чем больше компания, тем больше средств необходимо для контроля её техники в рамках базы данных.

Далее, при создании такой сети определяется один контролирующий домен, и даже при последующем наличии других доменов первоначальный по-прежнему остаётся «родительским» — то есть только он имеет полный доступ к управлению информацией.

Где хранятся эти данные, и чем обеспечивается существование доменов? Чтобы создать Active Directory, используются контроллеры. Обычно их ставится два — если с одним что-то произойдёт, информация будет сохранена на втором контроллере.

Ещё один вариант использования базы — если, например, ваша компания сотрудничает с другой, и вам предстоит выполнить общий проект. В таком случае может потребоваться доступ посторонних личностей к файлам домена, и здесь можно настроить своего рода «отношения» между двумя разными «лесами», открыть доступ к требуемой информации, не рискуя безопасностью остальных данных.

В общем, Active Directory является средством для создания базы данных в рамках определённой структуры, независимо от её размеров. Пользователи и вся техника объединяются в один «лес», создаются домены, которые размещаются на контроллерах.

Ещё целесообразно уточнить — работа служб возможна исключительно на устройствах с серверными системами Windows. Помимо этого, на контроллерах создаётся 3-4 сервера DNS. Они обслуживают основную зону домена, а в случае, когда один из них выходит из строя, его заменяют прочие серверы.

После краткого обзора Active Directory для чайников, вас закономерно интересует вопрос — зачем менять локальную группу на целую базу данных? Естественно, здесь поле возможностей в разы шире, а чтобы выяснить другие отличия данных служб для системного управления, давайте детальнее рассмотрим их преимущества.

АннотацияExecutive Summary

Общее

C помощью службы Active Directory создаются учетные записи компьютеров, проводится подключение их к домену, производится управление компьютерами, контроллерами домена и организационными подразделениями (ОП).

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console):

- Active Directory — пользователи и компьютеры (Active Directory Users and Computers) позволяет управлять пользователями, группами, компьютерами и организационными подразделениями (ОП);

- Active Directory — домены и доверие (Active Directory Domains and Trusts) служит для работы с доменами, деревьями доменов и лесами доменов;

- Active Directory — сайты и службы (Active Directory Sites and Services) позволяет управлять сайтами и подсетями;

- Результирующая политика (Resultant Set of Policy) используется для просмотра текущей политики пользователя или системы и для планирования изменений в политике.

В Microsoft Windows 2003 Server можно получить доступ к этим оснасткам напрямую из меню Администрирование (Administrative Tools).

Еще одно средство администрирования — оснастка СхемаActive Directory (Active Directory Schema) — позволяет управлять и модифицировать схему каталога.

Выбираем фон, шрифт и оформляем презентацию по ГОСТу

Согласно последнему ГОСТ, оформить презентацию необходимо соблюдая следующие требования: шрифт диплома должен быть 14 Times New Roman, соответственно шрифт презентации точно такой же, только увеличенный до 28-30, чтобы быть читабельным. Шрифт заголовков и подзаголовков делаем от 36. Шрифт лучше оформить темным цветом для удобства чтения. Ни в коем случае не применяйте яркие и контрастные цвета, такие, как красный, зеленый и желтый, они режут взгляд и выглядят отталкивающе, раздражая зрение.

Презентацию для диплома лучше составлять с помощью программы Power Point, которая является приложением к основному пакету программы Word, зарекомендовавшей себя, как лучшая компьютерная программа для работы с документами. Там же можно выбрать фон для презентации, лучше неброский, светлый и спокойных тонов. На светлом фоне лучше всего виден темный шрифт.

Не забудьте проверить слайды на наличие грамматических и орфографических ошибок, так как любые ошибки сильно испортят о вас мнение экзаменаторов.

Последний слайд презентации

В конце презентации следует сделать акцент на выводах и лаконично построить свое заключение. Не нужно добавлять «воды», так как ваша задача не развлечь комиссию, а представить факты, на которые вы опирались в своем исследовании

Не употребляйте ненужных рисунков, лучше оставьте последний слайд пустым и напишите на нем «Спасибо за внимание!», чем украсьте его бессмысленной картинкой красивой природы, несмотря на то, работа, к примеру, об экономике и финансах

Пример заключения в презентации

Это интересно: Кто такой староста группы? Обязанности, привилегии, начало карьеры

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory — весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес — 192.168.10.252 , маска подсети — 255.255.255.0, основной подшлюз — 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» — другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

- Запустится мастер, но первое окно с описанием можно пропустить.

- Отметьте строку «Установка ролей и компонентов», перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить — для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов — примите его.

- После вам предложат установить другие компоненты — если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб — прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить — проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё — службы загружены на ваш компьютер.

Соглашения об именовании учетных записей и группAccount and Group Naming Conventions

В следующей таблице представлено описание соглашений об именовании, используемых в этом документе для групп и учетных записей, упоминаемых в документе.The following table provides a guide to the naming conventions used in this document for the groups and accounts referenced throughout the document. В таблицу включены сведения о расположении каждой учетной записи или группы, ее имя, а также о том, как в этом документе указываются ссылки на эти учетные записи или группы.Included in the table is the location of each account/group, its name, and how these accounts/groups are referenced in this document.

| Расположение учетной записи или группыAccount/Group Location | Имя учетной записи или группыName of Account/Group | Как на него ссылаться в этом документеHow It is Referenced in this Document |

|---|---|---|

| Active Directory — каждый доменActive Directory — each domain | АдминистраторAdministrator | Встроенная учетная запись администратораBuilt-in Administrator account |

| Active Directory — каждый доменActive Directory — each domain | АдминистраторыAdministrators | Встроенная группа администраторов (BA)Built-in Administrators (BA) group |

| Active Directory — каждый доменActive Directory — each domain | Администраторы доменаDomain Admins | Группа администраторов домена (DA)Domain Admins (DA) group |

| Active Directory — корневой домен лесаActive Directory — forest root domain | Администраторы предприятияEnterprise Admins | Группа администраторов предприятия (EA)Enterprise Admins (EA) group |

| База данных диспетчера учетных записей безопасности локального компьютера (SAM) на компьютерах под управлением Windows Server и рабочих станций, не являющихся контроллерами доменаLocal computer security accounts manager (SAM) database on computers running Windows Server and workstations that are not domain controllers | АдминистраторAdministrator | Учетная запись локального администратораLocal Administrator account |

| База данных диспетчера учетных записей безопасности локального компьютера (SAM) на компьютерах под управлением Windows Server и рабочих станций, не являющихся контроллерами доменаLocal computer security accounts manager (SAM) database on computers running Windows Server and workstations that are not domain controllers | АдминистраторыAdministrators | Локальная группа администраторовLocal Administrators group |