Что такое cookies

Содержание:

- Что же делать с файлами куки

- Область видимости cookie

- Кто может получить доступ к файлам cookie?

- Сборка вешалки из фанеры

- 5 последних уроков рубрики «Разное»

- Список файлов cookie, которые использует Веб-сайт при своем функционировании

- samesite

- Как добиться баланса?

- Как почистить куки в Опере, Яндекс, Google Chrome, Mozilla Firefox

- httpOnly

- samesite

- Настройка полей файлов cookie

Что же делать с файлами куки

На самом деле сами по себе файлы куки ничего страшного не представляют. А наоборот помогают пользователю при посещении сайтов в интернете. Делают процесс серфинга более удобным и простым.

Это также, как и номерок от Вашей куртки в гардеробе кафе. Удобнее же сидеть там без верхней одежды. Но вот если этот номерок украдут, будет очень неприятно и для Вас возникнут проблемы.

Конечно, можно полностью отключить куки. Но, поверьте от этого больше будет минусов чем плюсов. А некоторые сайты могут вообще перестать работать. Так что это не будет лучшим выходом.

Есть два пути решения этой задачи:

- Максимально усложнить к ним доступ посторонним лицам

- Периодически удалять их с компьютера.

Второй — инструментами браузера, которым Вы пользуетесь для выхода в интернет.

Директивы и определяют область видимости куки, то есть те URL, к которым куки могут отсылаться.

- Атрибут указывает хосты, к которым отсылаться куки. Если он не задан, то по умолчанию берется доменная часть документа (но без поддоменов). Если домен указан явно, то поддомены всегда включены. Например, если задано , то куки включены и в поддоменах, например, в .

- Атрибут указывает URL, который должен быть в запрашиваемом ресурсе на момент отправки заголовка. Символ «/» интерпретируется как разделитель разделов, подразделы также включаются. Если задано , то подходят и такие пути, как , , .

Когда cookie создается, можно контролировать его видимость, устанавливая его «корневой домен». Затем он будет доступен для любого URL, принадлежащего этому корню. Например, для корня может быть установлено значение «pyatilistnik.org», и файл cookie будет доступен для сайтов по адресу www.pyatilistnik.org, «xyz.pyatilistnik.org» или «pyatilistnik.org». Это может быть использовано для того, чтобы связанные страницы могли «общаться» друг с другом. Невозможно установить корневой домен для доменов «верхнего уровня», таких как «.com» или «.co.uk», поскольку это обеспечит широкий доступ к файлам cookie.

По умолчанию файлы cookie видны для всех путей в своих доменах, но во время создания они могут быть перенаправлены на определенный подпуть — например, «www.whatarecookies.com/images».

Заблуждение №2: Куки это определенная разновидность вирусов и поэтому могут нанести вред компьютеру.

На самом деле надо понимать, что cookie файлы это не программы, а обычные текстовые данные, поэтому они не могут самостоятельно запускаться и выполнять какие-то действия. Текст сам по себе не может ни запустить вирус, ни шпионить (отправлять секретные данные), ни стереть данные с жесткого диска. Отсюда также следует, что куки не могут рассылать/принимать СПАМ, не могут запускать всплывающие рекламные окна и т.д.

Это, пожалуй, два самых распространенных мифа и как вы видите, они не имеют ничего общего с правдой – куки просто хранят информацию о пользователе, для того чтобы (в основной своей массе) облегчить ему жизнь в интернете. Ну а чтобы нарисовать полную картину о куки-файлах, надо отметить ещё некоторые вредные последствия от их хранения в компьютере, а также поговорить об их удалении.

Во-первых, если не удалять cookie файлы (хотя бы иногда), то со временем (при постоянном пользовании интернетом) их накапливается в компьютере достаточно много и они начинают занимать место на жестком диске. А т.к. хранятся куки обычно на системном диске, то система может начать «тормозить» (из-за недостаточного объема свободного места на этом диске).

Во-вторых, стирать куки надо обязательно в тех случаях, когда необходимо скрыть следы своей компьютерной деятельности или есть подозрения, что нашим компьютером мог воспользоваться злоумышленник. Если же нам нечего скрывать (в плане посещенных сайтов и ввода информации на них), то удалять куки необязательно.

В любом случае, удалять куки или нет, решает каждый сам для себя. Ничего реально опасного куки не несут, но и их удаление ничем страшным не грозит, кроме того, что на некоторых сайтах придется повторно пройти авторизацию (не путайте с регистрацией).

Сборка вешалки из фанеры

5 последних уроков рубрики «Разное»

-

Выбрать хороший хостинг для своего сайта достаточно сложная задача. Особенно сейчас, когда на рынке услуг хостинга действует несколько сотен игроков с очень привлекательными предложениями. Хорошим вариантом является лидер рейтинга Хостинг Ниндзя — Макхост.

-

Как разместить свой сайт на хостинге? Правильно выбранный хороший хостинг — это будущее Ваших сайтов

Проект готов, Все проверено на локальном сервере OpenServer и можно переносить сайт на хостинг. Вот только какую компанию выбрать? Предлагаю рассмотреть хостинг fornex.com. Отличное место для твоего проекта с перспективами бурного роста.

-

Создание вебсайта — процесс трудоёмкий, требующий слаженного взаимодействия между заказчиком и исполнителем, а также между всеми членами коллектива, вовлечёнными в проект. И в этом очень хорошее подспорье окажет онлайн платформа Wrike.

-

Подборка из нескольких десятков ресурсов для создания мокапов и прототипов.

Данные файлы cookie необходимы, чтобы Веб-сайт работал корректно. Они позволяют Вам передвигаться по нашему Веб-сайту, использовать его возможности. Эти файлы не идентифицируют вас как личность. Если вы не согласны использовать данный тип файлов, это может оказать влияние на производительность Веб-сайта или его компонентов.

Данные файлы cookie позволяют «запомнить» какой выбор вы сделали (например, ввели имя пользователя, язык и регион, где вы находитесь), чтобы сделать работу с Веб-сайтом эффективной и индивидуальной. Информация, собираемая с данного типа файлов, может включать личную информацию, которую вы предоставили, например, ваше имя пользователя или информацию о заказах. Мы всегда будем информировать вас о том, что за информацию мы собираем, что мы с ней делаем и как мы ее обрабатываем. Если вы блокируете этот тип файлов, то это может повлиять на производительность и функциональность Веб-сайта и может ограничить доступ к контенту на Веб-сайте.

Данные файлы cookie позволяют предоставлять рекламный контент, который может заинтересовать вас и быть интересным. Они могут быть использованы для доставки целевой рекламы или с целью ограничения количества просмотров рекламы. Они также помогают нам оценивать эффективность рекламных кампаний, проводимых на Веб-сайте и веб-ресурсах других компаний. Мы можем использовать эти cookie для фиксации информации о тех сайтах, которые вы посещали, и мы можем делиться этой информацией с другими сторонами, включая рекламодателей и агентства. Информация, собираемая с данного типа файлов, может включать личную информацию, которую вы предоставили. Мы всегда будем информировать вас о том, что за информацию мы собираем, что мы с ней делаем и как мы ее обрабатываем. Если вы блокируете этот тип файлов, то это может повлиять на производительность и функциональность Веб-сайта и может ограничить доступ к контенту на Веб-сайте.

Дополнительно настоящий Веб-сайт использует веб-маяки (которые также называют пикселями, пиксельными тегами или GIF-файлами).

Веб-маяки — это небольшие графические файлы (файлы GIF размером 1×1), которые встраиваются в интернет-страницы или электронные письма в формате HTML и обычно остаются невидимыми для пользователей. Обычно веб-маяки используются совместно с файлами cookie и позволяют отслеживать взаимодействие пользователей с контентом сайтов или информационных рассылок. Например, мы можем использовать веб-маяки, чтобы определить, открывались ли сообщения электронной почты или были ли сделаны переходы по определенным ссылкам, для определения тех или иных трендов и индивидуальных паттернов использования и для генерирования статистики использования Веб-сайта.

samesite

That’s another security attribute . It’s designed to protect from so-called XSRF (cross-site request forgery) attacks.

To understand how it works and when it’s useful, let’s take a look at XSRF attacks.

Imagine, you are logged into the site . That is: you have an authentication cookie from that site. Your browser sends it to with every request, so that it recognizes you and performs all sensitive financial operations.

Now, while browsing the web in another window, you accidentally come to another site . That site has JavaScript code that submits a form to with fields that initiate a transaction to the hacker’s account.

The browser sends cookies every time you visit the site , even if the form was submitted from . So the bank recognizes you and actually performs the payment.

That’s called a “Cross-Site Request Forgery” (in short, XSRF) attack.

Real banks are protected from it of course. All forms generated by have a special field, so called “XSRF protection token”, that an evil page can’t generate or extract from a remote page (it can submit a form there, but can’t get the data back). And the site checks for such token in every form it receives.

But such protection takes time to implement: we need to ensure that every form has the token field, and we must also check all requests.

The cookie option provides another way to protect from such attacks, that (in theory) should not require “xsrf protection tokens”.

It has two possible values:

samesite=strict (same as samesite without value)

A cookie with is never sent if the user comes from outside the same site.

In other words, whether a user follows a link from their mail or submits a form from , or does any operation that originates from another domain, the cookie is not sent.

If authentication cookies have option, then XSRF attack has no chances to succeed, because a submission from comes without cookies. So will not recognize the user and will not proceed with the payment.

The protection is quite reliable. Only operations that come from will send the cookie, e.g. a form submission from another page at .

Although, there’s a small inconvenience.

When a user follows a legitimate link to , like from their own notes, they’ll be surprised that does not recognize them. Indeed, cookies are not sent in that case.

We could work around that by using two cookies: one for “general recognition”, only for the purposes of saying: “Hello, John”, and the other one for data-changing operations with . Then a person coming from outside of the site will see a welcome, but payments must be initiated from the bank website, for the second cookie to be sent.

samesite=lax

A more relaxed approach that also protects from XSRF and doesn’t break user experience.

Lax mode, just like , forbids the browser to send cookies when coming from outside the site, but adds an exception.

A cookie is sent if both of these conditions are true:

-

The HTTP method is “safe” (e.g. GET, but not POST).

The full list of safe HTTP methods is in the RFC7231 specification. Basically, these are the methods that should be used for reading, but not writing the data. They must not perform any data-changing operations. Following a link is always GET, the safe method.

-

The operation performs top-level navigation (changes URL in the browser address bar).

That’s usually true, but if the navigation is performed in an , then it’s not top-level. Also, JavaScript methods for network requests do not perform any navigation, hence they don’t fit.

So, what does is basically allows a most common “go to URL” operation to have cookies. E.g. opening a website link from notes satisfies these conditions.

But anything more complicated, like a network request from another site or a form submission loses cookies.

If that’s fine for you, then adding will probably not break the user experience and add protection.

Overall, is a great option, but it has an important drawback:

samesite is ignored (not supported) by old browsers, year 2017 or so.

So if we solely rely on to provide protection, then old browsers will be vulnerable.

But we surely can use together with other protection measures, like xsrf tokens, to add an additional layer of defence and then, in the future, when old browsers die out, we’ll probably be able to drop xsrf tokens.

Как добиться баланса?

Как же можно добиться оптимального сочетания удобства и приватности? Начните с простого разделения на основные и сторонние cookie-файлы. Основные cookie-файлы действуют только в пределах своего сайта. Если вы ушли с сайта, cookie не будут следить за вами. Основные cookie только записывают ваши предпочтения на конкретном сайте и в большинстве случаев нужны для запоминания учетных записей.

Но сторонние cookie-файлы этим не ограничиваются. Сторонний cookie может принадлежать рекламодателю, размещающему рекламные объявления на нескольких сайтах, которые вы посещаете. Он знает, что, например, вы заходили на Amazon в поисках ноутбука. Теперь же, если вы попадаете на другой сайт, где данный рекламодатель размещает рекламу (например, сайт какого-нибудь издания), вы увидите рекламу того же самого ноутбука, который вы искали на Amazon. Или рекламу того, что там же искал ваш супруг (супруга). Или, скажем, ваш супруг (супруга) может сесть за тот же компьютер, зайти на Facebook и увидеть, что вы хотели купить ему (ей) на день рождения, испортив сюрприз.

На самом деле это еще наименее раздражающие аспекты сторонних cookie-файлов. Давайте не будем забывать, что информация о вас не исчезает, а накапливается в базах данных, на основе которых неизвестные вам организации составляют ваш полный портрет, чтобы использовать его для собственной выгоды. При этом им по большому счету абсолютно плевать на ваше право на частную жизнь.

Помимо этого cookie могут быть сессионными и постоянными. Сессионные cookie следят за пользователем, пока он находится на определенном сайте. Поменяйте язык на сайте — и другие страницы сайта также будут отображаться на этом языке. Если на следующий день вы вернетесь на этот сайт, вам, возможно, снова придется менять язык — когда вы закрываете браузер, сессионные cookie удаляются.

Постоянные cookie живут в вашем компьютере до тех пор, пока срок их жизни не истечет или пока вы их сами не удалите.

О cookie-файлах можно говорить еще долго, но самое важное, что вы должны понять, — это как их контролировать. Можно управлять cookie-файлами через настройки браузера

В этом случае «контролировать» означает «удалять». Вы можете либо вручную удалять их время от времени, либо делать это через интерфейс истории браузера, либо изменить настройки таким образом, чтобы cookie удалялись автоматически. По ссылкам мы приводим подробные инструкции для , и .

- Кликните на выпадающее меню в правом верхнем углу и выберите Настройки → Показать дополнительные настройки… → Настройки контента.

- В пункте Cookie выберите Удалять локальные данные при закрытии браузера.

- Поставьте галочку напротив пункта Блокировать сторонние cookie и данные сайтов.

- Кликните на выпадающее меню в правом верхнем углу и выберите Настройки.

- Выберите Приватность в панели слева.

- В пункте История выберите Будет использовать ваши настройки хранения истории из выпадающего меню, а затем кликните Никогда в пункте Принимать куки со сторонних сайтов.

- Установите значение настройки Сохранять куки на До закрытия мною Firefox.

В Internet Explorer:

- Вызовите выпадающее меню в верхнем правом углу и выберите Настройки Интернета…

- Во вкладке Приватность кликните на Дополнительно.

- Поставьте галочку напротив Отключить автоматическое управление куки.

- Выберите Блокировать для сторонних cookie-файлов и поставьте галочку напротив Всегда разрешать основные куки.

В Edge:

- Вызовите выпадающее меню в правом верхнем углу и выберите Параметры.

- В пункте Очистить данные браузера кликните на Выберите, что нужно очистить.

- Выберите Файлы cookie и сохраненные данные веб-сайтов, а также другие данные, которые хотите удалить, а затем кликните Очистить.

- Кликните на стрелки влево вверху окна, чтобы вернуться в основное диалоговое окно «Параметры».

- Пролистайте вниз и кликните Посмотреть доп. параметры.

- Пролистайте вниз до настроек cookie-файлов и выберите Блокировать только сторонние cookie.

Здесь мы должны отметить, что при удалении всех веб-cookie вы автоматически снимете все свои галочки «Запомнить меня» на посещенных сайтах, включая сайты, поддерживающие двухфакторную аутентификацию. Это цена, которую вы платите за приватность.

Как почистить куки в Опере, Яндекс, Google Chrome, Mozilla Firefox

Чистка куков по во всех браузерах похожа, но с некоторыми нюансами. Эти нюансы покажем в пошаговых инструкциях для каждого браузера отдельно:

Инструкция для Оперы (Opera)

Пошаговая инструкция по чистке для веб-обозревателя Опера:

открываем браузер Opera и в правом верхнем углу нажимаем на три точки и в меню выбираем “Очистить историю посещений” или “Перейти к настройкам браузера“:

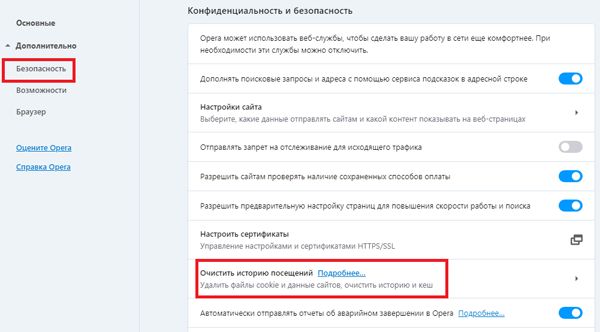

в настройках нажимаем на “Безопасность” и “Очистить историю посещений“:

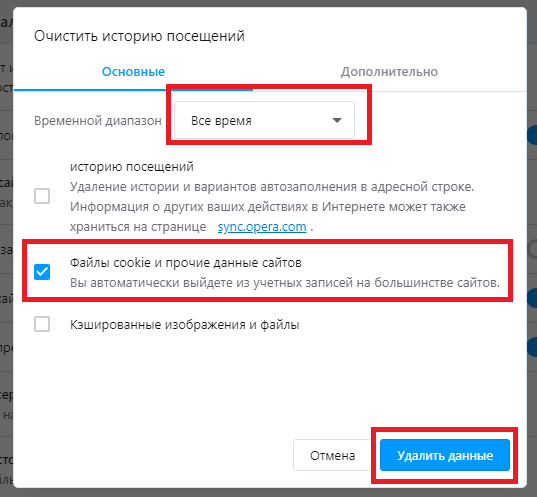

во всплывающем окне нужно выбрать за какое время очистить и убрать галочки со всех чекбоксов кроме “Файлы cookie и прочие данные сайтов“. Если нужно почистить кэш, то галочки не убирайте. Выбрав период и функции очистки нужно подтвердить действие нажав на кнопку “Удалить данные“:

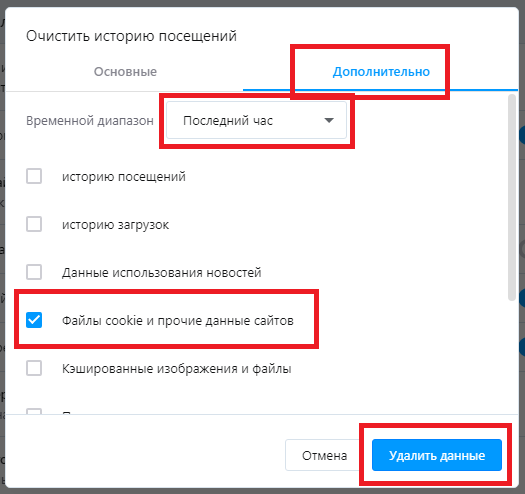

также cookie в Опере можно почистить через рубрику “Дополнительно“, выбрав период очистки, оставив галочку в “Файлы cookie и прочие данные сайтов” и подтвердив действие нажав на кнопку “Удалить данные“:

На этом очистка cookie в браузере Опера закончена.

Инструкция для Яндекс браузера

Данный браузер позволяет сделать это несколькими способами:

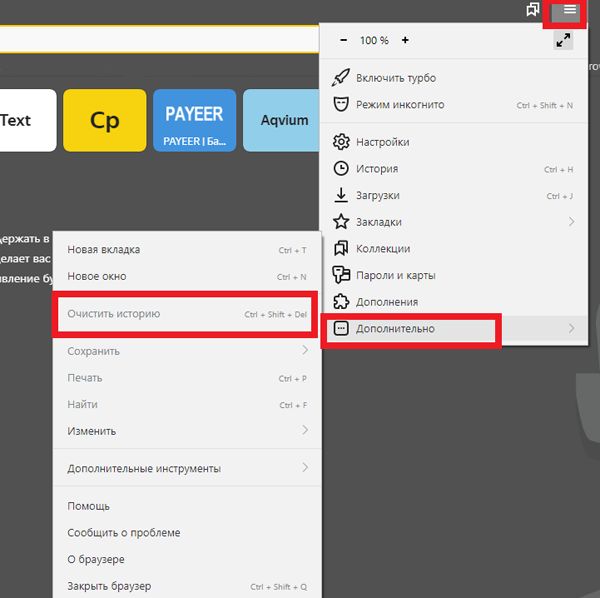

- После запуска браузера в верхнем правом углу нажимаем на три полоски и в выпадающем меню нажимаем на “Дополнительно” и на “Очистить историю“:

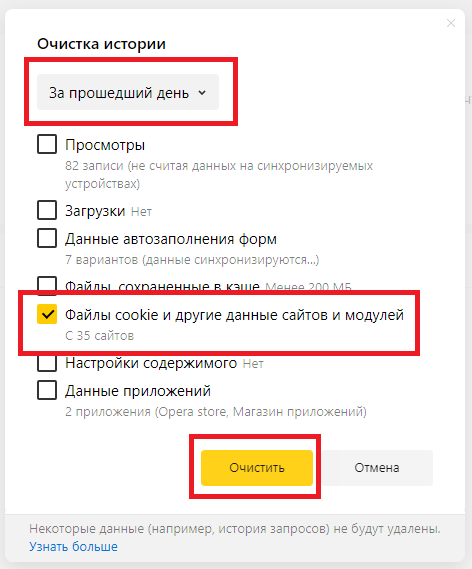

во всплывающем окне нужно выбрать время за которое нужно очистить куки. Также убрать галочки везде кроме “Файлы cookie и другие данные сайтов и модулей“. В случаи если нужно почистить все или выборочно, то делать это можно нажав на чекбокс, тем самым поставив галочку в конкретном чекбоксе. Далее нужно подтвердить действие кнопкой “Очистить“:

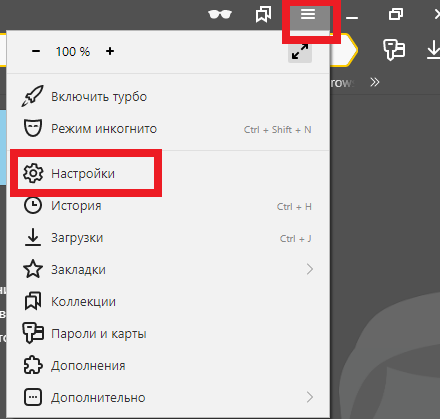

2. Во втором способе открываем меню нажав на три полоски в правом углу браузера Яндекс, после чего нужно выбрать пункт “Настройки“:

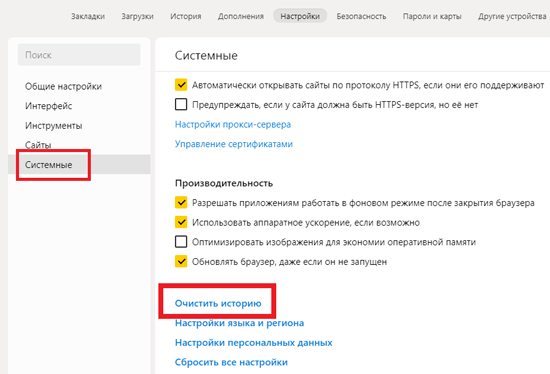

далее нажимаем на “Системные” и на “Очистить историю“:

в “Очистке истории” нужно выбрать период и “Файлы cookie и другие данные сайтов и модулей“. И нужно сохранить действие нажав на кнопку “Очистить“:

3. Третий способ самый легкий:

- открываем окошко с функцией очищения куки через комбинацию на клавиатуре “Ctrl+Shift+Del“. Она позволяет быстро открыть окно “Очистить историю“;

- далее делаем все то же, что и в предыдущих пунктах.

4. Чтобы очистить куки для определенного ресурса, необходимо:

- открыть сайт, который нужно очистить;

- и на клавиатуре нужно нажать одновременно “Ctrl+F5“.

Очистка Яндекс браузера закончена.

Инструкция для Хром (Google Chrome)

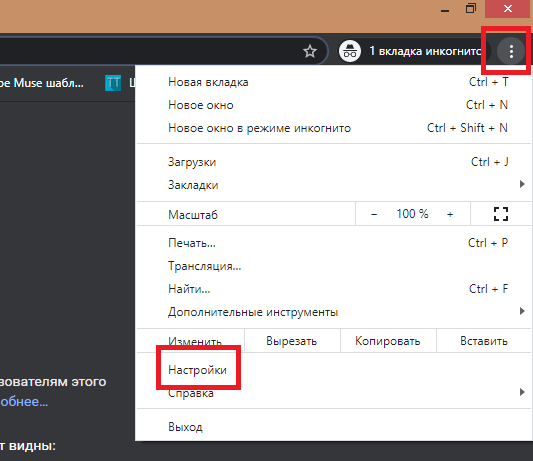

Запускаем обозреватель Хром, нажимаем на три вертикальные точки, находящиеся в верхнем правом углу. В выпадающем окне нажимаем на “Настройки“:

нажимаем на пункт “Конфиденциальность и безопасность” и “Очистить историю“:

в окошке выбираем время за которое нужно сделать чистку и оставить галочку на пункте “Файлы cookie и прочие данные сайтов“, после чего нужно нажать на “Удалить данные“:

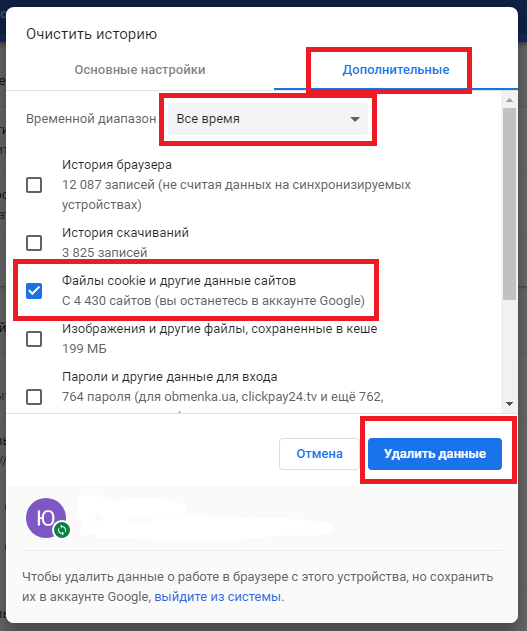

также очистить куки в Хроме можно через рубрику “Дополнительно“, выбрав период, поставив галочку на “Файлы cookie и прочие данные сайтов” и подтвердив действие кнопкой “Удалить данные“:

Чистка cookie в Google Chrome успешно закончена.

Инструкция для Мозила (Mozilla Firefox)

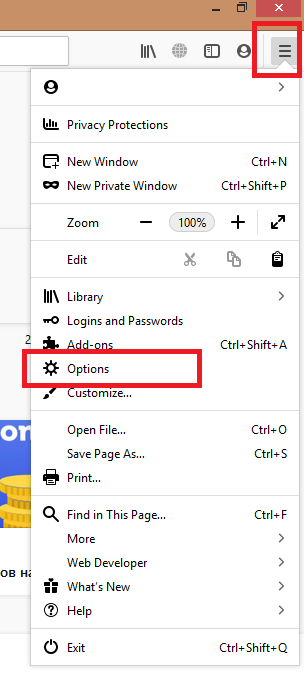

Открываем веб-обозреватель и справа сверху нажимаем на три полоски и “Настройки” или “Options“:

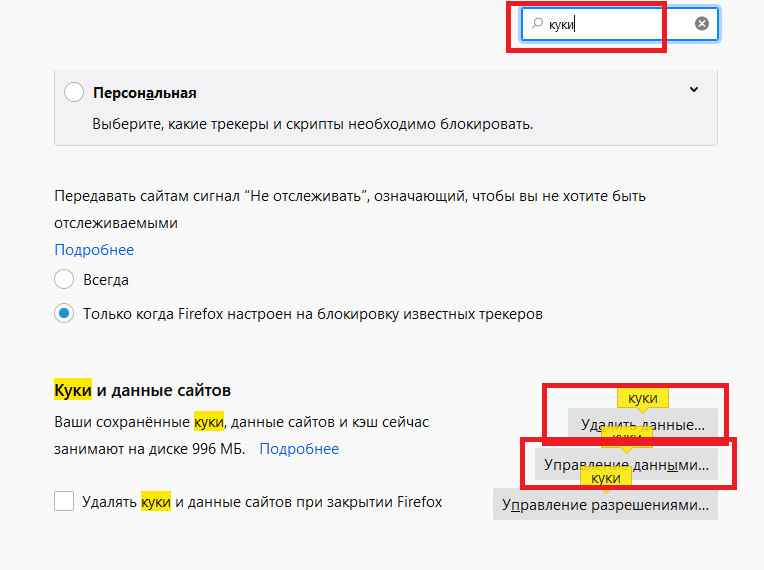

в поисковике настроек пишем “куки” и прокрутив немного бегунок вниз в рубрике “Куки и данные сайтов” есть несколько вариантов чистки: чистка всех куков “Удаление данных” и частичная чистка конкретных сайтов “Управление куками и данными сайтов“:

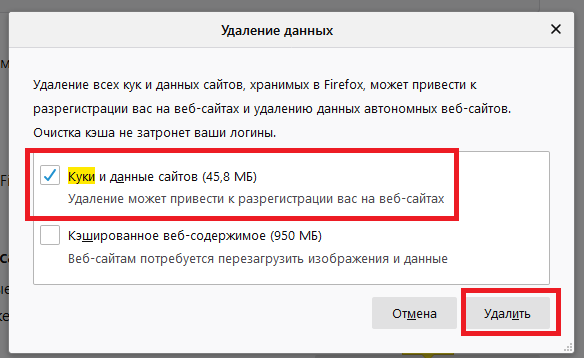

нажав на “Удаление данных” для чистки всех, нужно поставить галочку напротив “Куки и данные сайтов“, после чего подтвердить действие нажав на “Удалить“:

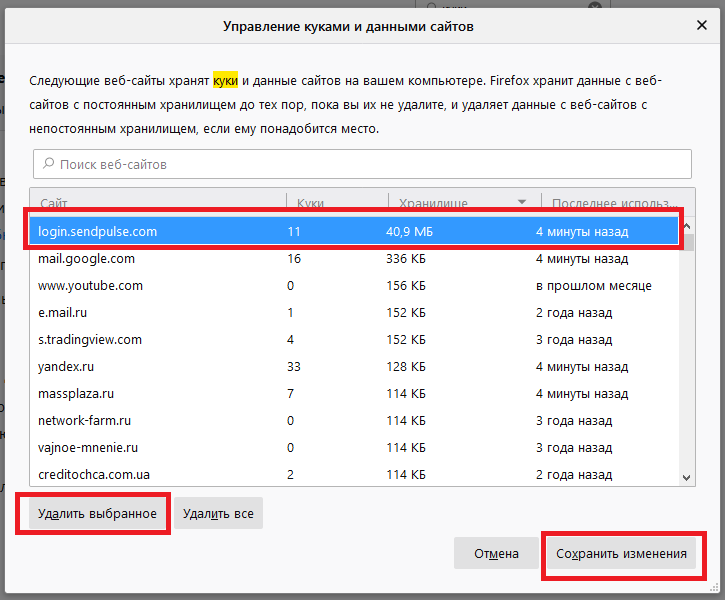

если выбрали частичную чистку конкретных сайтов функцией “Управление куками и данными сайтов“, то во вплывающем окне нужно выбрать сайт(ы) где нужно их почистить. Для выделения нескольких сайтов нужно зажать на клавиатуре “Ctrl” и кликать мышкой на те, которые нужно почистить. Далее нужно нажать “Удалить выбранное” и “Сохранить изменения“:

Cookie в Мозилле почищены!

httpOnly

This option has nothing to do with JavaScript, but we have to mention it for completeness.

The web-server uses header to set a cookie. And it may set the option.

This option forbids any JavaScript access to the cookie. We can’t see such cookie or manipulate it using .

That’s used as a precaution measure, to protect from certain attacks when a hacker injects his own JavaScript code into a page and waits for a user to visit that page. That shouldn’t be possible at all, a hacker should not be able to inject their code into our site, but there may be bugs that let hackers do it.

Normally, if such thing happens, and a user visits a web-page with hacker’s JavaScript code, then that code executes and gains access to with user cookies containing authentication information. That’s bad.

But if a cookie is , then doesn’t see it, so it is protected.

samesite

Это ещё одна настройка безопасности, применяется для защиты от так называемой XSRF-атаки (межсайтовая подделка запроса).

Чтобы понять, как настройка работает и где может быть полезной, посмотрим на XSRF-атаки.

Представьте, вы авторизовались на сайте . То есть: у вас есть куки для аутентификации с этого сайта. Ваш браузер отправляет его на сайт с каждым запросом, чтобы сервер этого сайта узнавал вас и выполнял все конфиденциальные финансовые операции.

Теперь, просматривая веб-страницу в другом окне, вы случайно переходите на сайт , который автоматически отправляет форму на сайт с заполненными полями, которые инициируют транзакцию на счёт хакера.

Браузер посылает куки при каждом посещении , даже если форма была отправлена с . Таким образом, банк узнает вас и выполнит платёж.

Такая атака называется межсайтовая подделка запроса (или Cross-Site Request Forgery, XSRF).

Конечно же, в реальной жизни банки защищены от такой атаки. Во всех сгенерированных сайтом формах есть специальное поле, так называемый «токен защиты от xsrf», который вредоносная страница не может ни сгенерировать, ни каким-либо образом извлечь из удалённой страницы (она может отправить форму туда, но не может получить данные обратно). И сайт при получении формы проверяет его наличие.

Но такая защита требует усилий на её реализацию: нам нужно убедиться, что в каждой форме есть поле с токеном, также мы должны проверить все запросы.

Параметр куки предоставляет ещё один способ защиты от таких атак, который (теоретически) не должен требовать «токенов защиты xsrf».

У него есть два возможных значения:

samesite=strict (или, что то же самое, samesite без значения)

Куки с никогда не отправятся, если пользователь пришёл не с этого же сайта.

Если куки имеют настройку , то атака XSRF не имеет шансов на успех, потому что отправка с сайта происходит без куки. Таким образом, сайт не распознает пользователя и не произведёт платёж.

Защита довольно надёжная. Куки с настройкой будет отправлено только в том случае, если операции происходят с сайта , например отправка формы сделана со страницы на .

Хотя есть небольшие неудобства.

Мы могли бы обойти это ограничение, используя два куки: одно куки для «общего узнавания», только для того, чтобы поздороваться: «Привет, Джон», и другое куки для операций изменения данных с . Тогда пользователь, пришедший на сайт, увидит приветствие, но платежи нужно инициировать с сайта банка, чтобы отправилось второе куки.

samesite=lax

Это более мягкий вариант, который также защищает от XSRF и при этом не портит впечатление от использования сайта.

Режим Lax так же, как и , запрещает браузеру отправлять куки, когда запрос происходит не с сайта, но добавляет одно исключение.

Куки с отправляется, если два этих условия верны:

Но что-то более сложное, например, сетевой запрос с другого сайта или отправка формы, теряет куки.

Если это вам походит, то добавление , скорее всего, не испортит впечатление пользователей от работы с сайтом и добавит защиту.

В целом, отличная настройка, но у неё есть важный недостаток:

samesite игнорируется (не поддерживается) старыми браузерами, выпущенными до 2017 года и ранее.

Так что, если мы будем полагаться исключительно на , то старые браузеры будут уязвимы.

Но мы, безусловно, можем использовать вместе с другими методами защиты, такими как XSRF-токены, чтобы добавить дополнительный слой защиты, а затем, в будущем, когда старые браузеры полностью исчезнут, мы, вероятно, сможем полностью удалить XSRF-токены.

В таблице ниже показаны значения полей по умолчанию в файлах cookie библиотеки analytics.js.

| Название поля | Тип значения | Значение по умолчанию |

|---|---|---|

| text | ||

| text | Результат следующего выражения JavaScript: | |

| integer | (два года в секундах) |

Чтобы изменить какие-либо из этих значений, укажите их в аргументе команды . Пример:

Чаще всего для файлов cookie задают поле , поэтому команда принимает поле как необязательный третий аргумент:

В рекомендованном варианте тега Google Аналитики поле имеет значение .

Если указать значение для поля , включается автоматическая настройка доменов для файлов cookie (скрипт analytics.js автоматически выбирает наилучший домен).

При этом файлам cookie автоматически назначается домен наивысшего уровня из возможных. Например, если адрес вашего сайта – , то analytics.js будет использовать домен для файлов cookie. Кроме того, если библиотека analytics.js определит, что вы используете локальный сервер (), то полю будет автоматически задано значение .

Срок действия файла cookie обновляется при каждой отправке обращения на серверы Google Аналитики: к текущему времени прибавляется значение поля . Таким образом, если пользователь заходит на сайт раз в месяц, а поле имеет значение по умолчанию (2 года), то срок действия файла cookie не закончится никогда.

Если вы зададите для поля значение (ноль секунд), то .